GRC@SAVISCON: IT-Sicherheit

Schutzbedarfsfeststellung – und jetzt?

von Ingo Simon, Geschäftsführer bei der SAVISCON GmbH

Im letzten Beitrag aus unserer Reihe GRC@SAVISCON hat Uwe Straßberger über Risikobewertungen geschrieben. Jetzt geht‘s wieder um die IT-Sicherheit. Ein kurzer Rückblick: Wir als SAVISCON GmbH haben uns dazu entschieden unser Governance, Risk- und Compliance-Management (GRC-Management) mit unserer eigenen GRC-Software (GRC-COCKPIT) strukturiert und digital abzubilden. Dazu haben wir das Programm GRC@SAVISCON mit den drei Projekten Risiko-Management, IT-Sicherheit sowie Compliance– und Datenschutz-Management aufgesetzt. Lesen Sie hier unseren vollständigen initialen Blog-Beitrag. Aber jetzt zurück zum Thema: IT-Sicherheit.

IT-Sicherheit: Sprint oder Marathon?

In unserem letzten Beitrag zum Thema IT-Sicherheit haben wir bereits beschrieben, wie wir unsere Assets gesammelt und in eine grobe Struktur gebracht haben. Inzwischen konnten wir unsere IT-Landschaft inklusive aller gehosteten Systeme ins GRC-COCKPIT aufnehmen und dokumentieren. Bis wir eine für uns handhabbare Struktur gefunden und die einzelnen Assets in diese Struktur einsortiert haben, hat es allerdings ein wenig gedauert. Die Diskussionen dazu waren nicht immer einfach – jeder hat seine individuelle Sicht auf die Dinge und sortiert bzw. verknüpft die Assets im Kopf anders. Wir haben nun eine Asset-Sicht, mit der wir erst einmal arbeiten wollen und die gut in unserem GRC-COCKPIT zu visualisieren ist. Wieder einmal haben wir festgestellt: IT-Sicherheit ist ein Prozess, der sich auf dem Weg weiterentwickelt. Also definitiv ein Marathon und kein Sprint.

Schutzbedarfsanalyse nach BSI

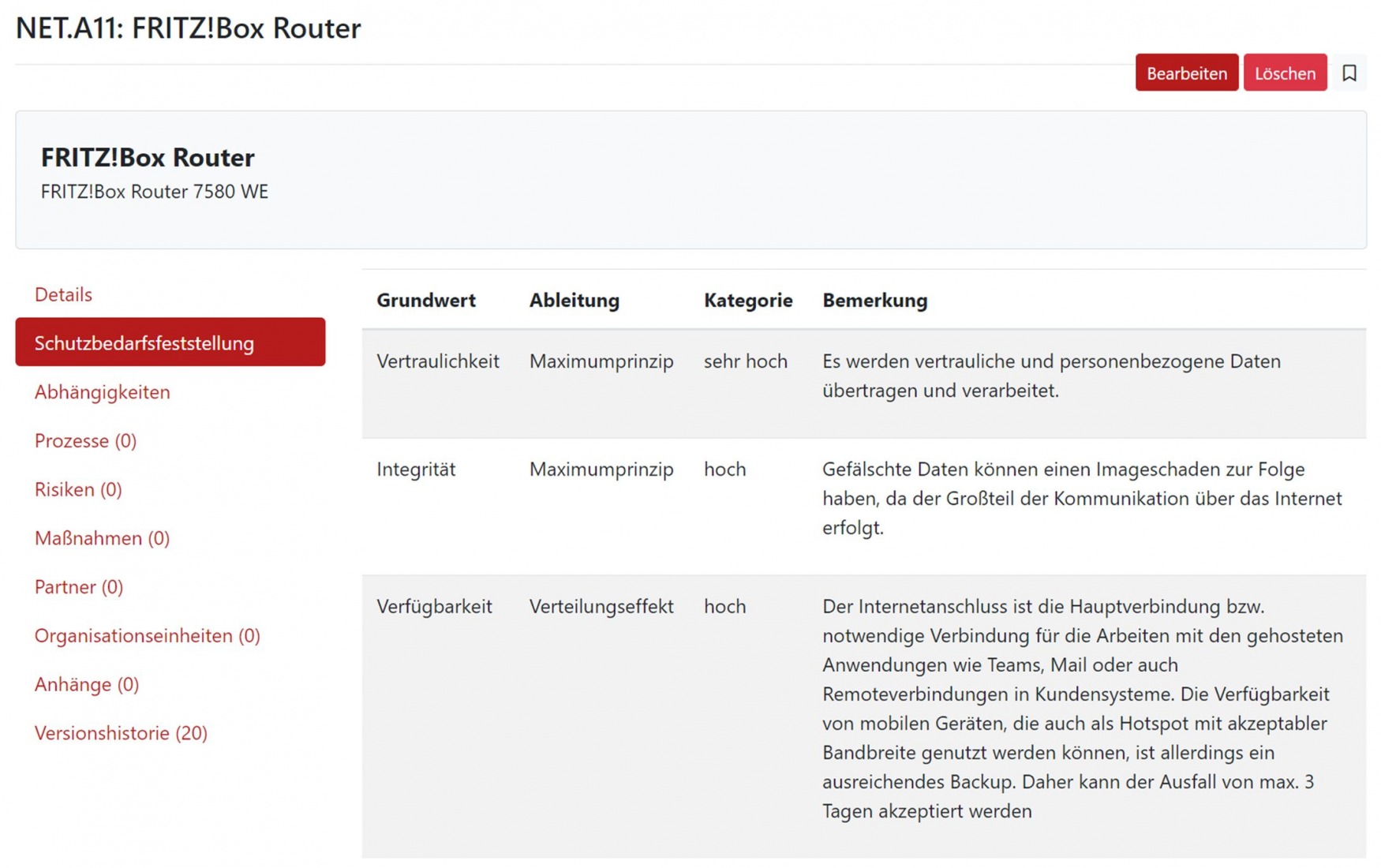

Auf der Basis unserer Asset-Struktur haben wir dann den Schutzbedarf der einzelnen Assets analysiert und dokumentiert. Dazu orientierten wir uns an den drei Standard-Grundwerten des Bundesamts für Sicherheit in der Informationstechnik (BSI): Vertraulichkeit, Integrität und Verfügbarkeit. Im GRC-COCKPIT können noch weitere Grundwerte selbst konfiguriert werden, aber wir haben uns erst einmal auf diese drei beschränkt. Eine Herausforderung liegt darin, den Schutzbedarf nicht nur aus dem Bauch heraus mit „normal“, „hoch“ oder „sehr hoch“ zu kategorisieren, sondern auch eine sinnvolle Begründung zu ergänzen, die die Auswahl der eingetragenen Kategorie rechtfertigt bzw. erläutert.

Beispiel Schutzbedarfsfeststellung

Am Beispiel der Fritz!Box im Büro kann man das gut erläutern: Für den Grundwert Verfügbarkeit trugen wir zu Beginn ein „sehr hoch“ ein. Schließlich braucht man ja im Office ein funktionierendes LAN/WLAN. Aber dann fiel uns auf, dass bei einem Ausfall eigentlich immer mit einem mobilen Gerät, also Handy oder Tablet, ein Backup zur Verfügung steht, mit dem ich in LTE-Geschwindigkeit auch mobil die Verbindung nach außen habe. Damit reicht für die Fritz!Box auch eine Verfügbarkeit „hoch“ oder sogar „normal“, weil die MitarbeiterInnen ohnehin derzeit im Homeoffice arbeiten. Zumindest hier im Hamburger Stadtgebiet. Auf dem Land sieht das möglicherweise ganz anders aus und die Standleitung ist da tatsächlich der heiße Draht zur Außenwelt.

Blick ins GRC-COCKPIT: So haben wir die Schutzbedarfsfeststellung für unseren FRITZ!Box Router im Büro umgesetzt.

Ach ja, Stichwort Homeoffice: Das muss natürlich bei der Schutzbedarfsanalyse mit einbezogen werden. Wir haben das unter den Standorten miterfasst und die Ausrüstung ist auch jeweils abgebildet, da bei uns jeder seinen eigenen Laptop hat, mit dem er oder sie auch im Homeoffice arbeitet.

Schutzbedarf festgestellt – und jetzt?

Was passiert als nächstes? Wir weichen da in der Reihenfolge ein wenig von der Vorgehensweise des BSI ab. In der aus unserer Sicht großartigen Arbeitshilfe des BSI, in dem am Beispiel der virtuellen RECPLAST GmbH die IT-Grundschutz Methodik von Anfang bis Ende durchgeführt wird, folgt nach der Schutzbedarfsfeststellung die sogenannte Modellierung des Unternehmens. Dort wird auf Basis der dokumentierten Assets geschaut, welche Anforderungen, aus welchen der zehn IT-Grundschutzbausteinen für das Unternehmen überhaupt zutreffen. Das ist notwendig, um dann schlank weiter in die Risikoanalyse zu gehen.

Wir haben uns entschieden, einen anderen Schritt vorzuziehen: Für alle Assets mit der Kategorie „sehr hoch“ in einem oder mehreren Grundwerten, dokumentieren wir erst einmal die Maßnahmen, die wir sowieso schon durchführen oder geplant haben, um entsprechend sicher unterwegs zu sein. So haben wir selbstverständlich das Standardpasswort der Fritz!Box bei Inbetriebnahme geändert. Die Durchführung der Maßnahme wollen wir im GRC-COCKPIT entsprechend dokumentieren. Denn in der Regel ist es ja so, dass schon eine Menge Maßnahmen etabliert sind, die man erst einmal einsammeln und aufschreiben muss. Das spart am Ende dann Arbeit.

…to be continued:

Hier die Zusammenfassung unserer Erkenntnisse:

- Diskussionen sind wichtig: geben Sie ihnen Zeit und Raum, um eine zufriedenstellende Asset-Sicht auszuarbeiten

- IT-Sicherheit ist ein Marathon und kein Sprint

- Nicht immer ist der Schutzbedarf so hoch, wie man ihn im ersten Moment einschätzt

- Die Arbeitshilfen des BSI sind großartig, jedoch nicht in Stein gemeißelt – man kann die Schritte flexibel den eigenen Bedürfnissen anpassen

- Es kann sinnvoll sein die bereits bestehenden und geplanten Maßnahmen vorab zu sammeln

Im nächsten Blog-Beitrag schauen wir gemeinsam in das Projekt Compliance-Management: GoBD – was hat sich geändert?

Über den Autor:

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahmen er die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Kontakt: 040 80 90 81 446 oder ingo.simon@saviscon.de

Quelle: Bundesamt für Sicherheit in der Informationstechnik

Quelle: Bundesamt für Sicherheit in der Informationstechnik

Elfriede Liebenow

Elfriede Liebenow