Gemeinsamkeiten, Unterschiede und Umsetzung

Von Daniel Straßberger, Informationssicherheits-Consultant und ISB bei der SAVISCON GmbH

In meinem letzten Blog-Beitrag habe ich die Basis-Absicherung nach IT-Grundschutz vorgestellt. Darauf aufbauend möchte ich dieses Mal die Standard- und Kern-Absicherung näher betrachten. Der wesentliche Unterschied besteht darin, dass Sie in diesem Fall nicht um eine Risikoanalyse herumkommen werden. Die Managementsysteme der ISO-Normen haben alle die Risikobetrachtung als zentrales Element und das BSI reduziert den Aufwand zur Etablierung eines Informationssicherheitsmanagementsystems (ISMS) dadurch, dass dieser Aspekt bei der Basis-Absicherung komplett wegfällt und bei der Kern- bzw. Standard-Absicherung nur in bestimmten Fällen zum Tragen kommt.

Die Standard-Absicherung ist die vom BSI bevorzugte Methode zur Informationssicherheit nach BSI IT-Grundschutz, da sie als einzige Methode eine Organisation als Ganzes betrachtet und in das ISMS integriert. Die Basis- und Kern-Absicherung sind eher als Einstieg gedacht und reduzieren den Aufwand indem entweder nur einen Teilbereich der Organisation betrachtet wird oder einige Schritte des IT-Grundschutz Vorgehens vorläufig entfallen. Die Standard-Absicherung ist demnach deutlich umfangreicher und ist am Ende äquivalent zu einem ISMS nach der ISO 27001.

Standard-Absicherung vorbereiten

Als Grundlage für die Standard-Absicherung kann bereits eine Basis-Absicherung durchgeführt worden sein. Alternativ können Sie natürlich direkt mit der Standardabsicherung loslegen. Wichtig ist nur, dass der Sicherheitsprozess initiiert wird: IS-Leitlinie, Rollenverteilung, Abbilden des Informationsverbunds und der Geltungsbereich. Ich verweise an dieser Stelle noch einmal auf meinen letzten Blog-Beitrag „In 4 Schritten zur Basis-Absicherung“. Den Geltungsbereich können Sie selbst festlegen und es schadet auch hier nicht erstmal klein anzufangen. Typischerweise erstreckt sich der Geltungsbereich auf das gesamte Unternehmen, Sie können sich aber erstmal auf einige Geschäftstätigkeiten konzentrieren. Wichtig ist nur, dass Sie diese Geschäftsbereiche oder Organisationseinheiten komplett betrachten. Anschließend kommen wir zur ersten Änderung gegenüber der Basis-Absicherung: Die Schutzbedarfsfeststellung.

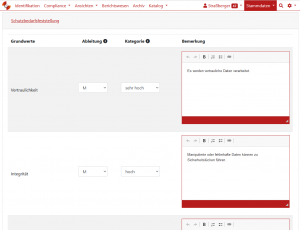

Die Schutzbedarfsfeststellung bezieht sich immer auf ein Asset und stellt dar, wie groß die Auswirkung wäre, wenn eines oder mehrere Schutzziele (Vertraulichkeit, Verfügbarkeit, Integrität, etc.) dieses Assets beeinträchtigt werden. Diese Auswirkungen müssen nicht, und können oft auch nicht, quantifiziert werden, weshalb hier mit mehreren groben Kategorien gearbeitet wird. Das BSI schlägt hier explizit die Kategorien „normal“, „hoch“ und „sehr hoch“ vor, Sie können aber weitere hinzufügen. In jedem Fall müssen Sie aber definieren, was diese Kategorien aussagen und Sie müssen zusätzlich die Art der eintreffenden Auswirkungen betrachten. Neben finanziellen Schäden kann es auch zu Verstößen gegen Gesetze, Personenschäden oder Reputationsschäden, zum Beispiel aufgrund einer Datenschutzpanne, kommen. Mit der traditionellen CIA-Triade und den drei Schutzbedarfskategorien des BSI sind das neun Tabellen, in denen Sie aufschlüsseln, was der Ausfall eines Sicherheitsziels für Auswirkungen in jeder Kategorie hat. Anschließend müssen Sie die Schutzbedarfsfeststellung unter Berücksichtigung dieser Tabellen für jedes Asset in Ihrem Informationsverbund vornehmen. Im Normalfall geschieht die eigentliche Schutzbedarfsfeststellung nicht durch den Informationssicherheitsbeauftragten(ISB), sondern obliegt dem jeweiligen Asset-Eigentümer. Das BSI rät Ihnen zunächst die Geschäftsprozesse und Anwendungen zu bewerten, Assets haben nämlich die Möglichkeit ihren Schutzbedarf zu vererben. Dabei gibt es diese drei Optionen, die ich anhand eines IT-Systems kurz erläutern werde:

- Maximumprinzip: Hier bekommt das IT-System den höchsten Schutzbedarf der darauf laufenden Anwendungen. Dieses Prinzip wird oft bei der Vertraulichkeit zum Tragen kommen, gerade personenbezogene Daten sind nach der DSGVO besonders schützenswert. Wenn Sie zum Beispiel in einer Datenbank Adress- oder Gesundheitsdaten speichern, ist der Server in jedem Fall besonders zu schützen, auch wenn die anderen Informationen einen geringen Schutzbedarf haben.

- Verteilungseffekt: Das IT-System bekommt einen niedrigeren Schutzbedarf als alle darauf laufenden Anwendungen. Dieser Fall kann auftreten, wenn Sie zum Beispiel mehrere IT-Systeme mit den gleichen Anwendungen aus Redundanzgründen betreiben.

- Kumulationseffekt: Das IT-System bekommt einen höheren Schutzbedarf als die darauf befindlichen Anwendungen. Dies wird oft bei Verfügbarkeit auftreten. So ist der Ausfall einer Anwendung vielleicht zu verkraften, wenn das IT-System aber mehrere kritische Anwendungen enthält, kann der komplette Ausfall schwere Konsequenzen nach sich ziehen.

Die Auswahl der Schutzbedarfskategorie für jedes Asset bezogen auf die unterschiedlichen Sicherheitsziele sind begründet festzuhalten.

IT-Grundschutz-Check und Risikoanalyse

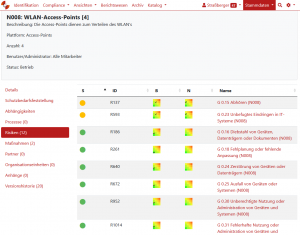

Wenn Sie die Schutzbedarfsfeststellung abgeschlossen haben, folgt die Modellierung mit den Bausteinen aus dem IT-Grundschutzkompendium. Das Verfahren ist dabei dasselbe wie bei der Basis-Absicherung: Sie prüfen zu jedem Asset in Ihrem Informationsverbund mit welchen Bausteinen sich dieses Asset abbilden lassen kann. Anschließend führen Sie wie bei der Basisabsicherung einen Grundschutzcheck durch, bei dem der oder die ISB mit der entsprechenden Fachkraft einen Soll-Ist-Vergleich vornimmt und den Umsetzungsgrad bestimmt. Dabei schlägt Ihnen das BSI wieder eine Priorisierung vor, wichtig ist aber nur, dass Sie alle relevanten Anforderungen betrachten. Zusätzlich zu den Basisanforderungen müssen Sie diesmal auch die Standardanforderungen, gekennzeichnet mit einem (S), berücksichtigen.

Interessant wird es, wenn Sie ein Asset mit einer Schutzbedarfskategorie „hoch“ oder „sehr hoch“ betrachten oder das Asset sich nicht mit den vorhandenen Bausteinen modellieren lässt. Dann müssen Sie eine Risikobetrachtung vornehmen. Das BSI stellt Ihnen dazu mit dem BSI-Standard 200-3 ein eigenes Verfahren bereit, Sie können aber auch andere Ansätze wie zum Beispiel die ISO 27005 nehmen. Ich werde an dieser Stelle nicht näher auf das Risiko-Management eingehen, Sie werden aber anhand Ihrer Risikobeurteilungen und den von der obersten Leitung vorgegeben Akzeptanzkriterien Rückschlüsse auf die Gefährdung Ihrer Assets bekommen und müssen dann Maßnahmen zum Schutz derer ausarbeiten. Optional können Sie nach der Risikoanalyse einen zweiten Grundschutzcheck durchführen um den Gefährdungsgrad erneut zu betrachten und Maßnahmen zu konsolidieren. Je nach Auswertung der Risikoanalyse müssen Sie sich zusätzlich mit den Anforderungen für erhöhtem Schutzbedarf (H) beschäftigen.

Die Kernabsicherung

Die Kernabsicherung ist ein Zwischenmodell, das zwischen Basis- und Standard-Absicherung liegt. Sie ist als Vorstufe zur Standard-Absicherung gedacht oder als Absicherung für Unternehmen, die aus finanziellen oder personellen Gründen keine umfassendes ISMS nach IT-Grundschutz etablieren können. Dies ist oft bei kleinen und mittleren Unternehmen der Fall und das BSI bietet für solche Fälle, anders als bei der Basisabsicherung, auch die Möglichkeit zur Zertifizierung an.

Die Idee ist, dass Sie eine komplette Basis-Absicherung für Ihren Geltungsbereich machen und sich zusätzlich Ihre wichtigsten Geschäftstätigkeiten und -werte raussuchen: Dies sind Ihre sogenannten „Kronjuwelen“. Für diese Kronjuwelen führen Sie dann eine Standard-Absicherung wie oben beschrieben durch. Ihre Kronjuwelen erhalten dabei normalerweise den Schutzbedarf „hoch“ oder „sehr hoch“ und sind dementsprechend zu behandeln.

Wenn sie die Kern-Absicherung etabliert haben, sieht das BSI eigentlich eine Erweiterung zur Standardabsicherung vor. Ob Sie diesen Schritt gehen möchten, ist natürlich Ihnen überlassen. Wägen Sie dazu den Nutzen und vielleicht auch Anforderungen ihrer externen Parteien gegenüber dem, nochmals erheblichen, Aufwand ab.

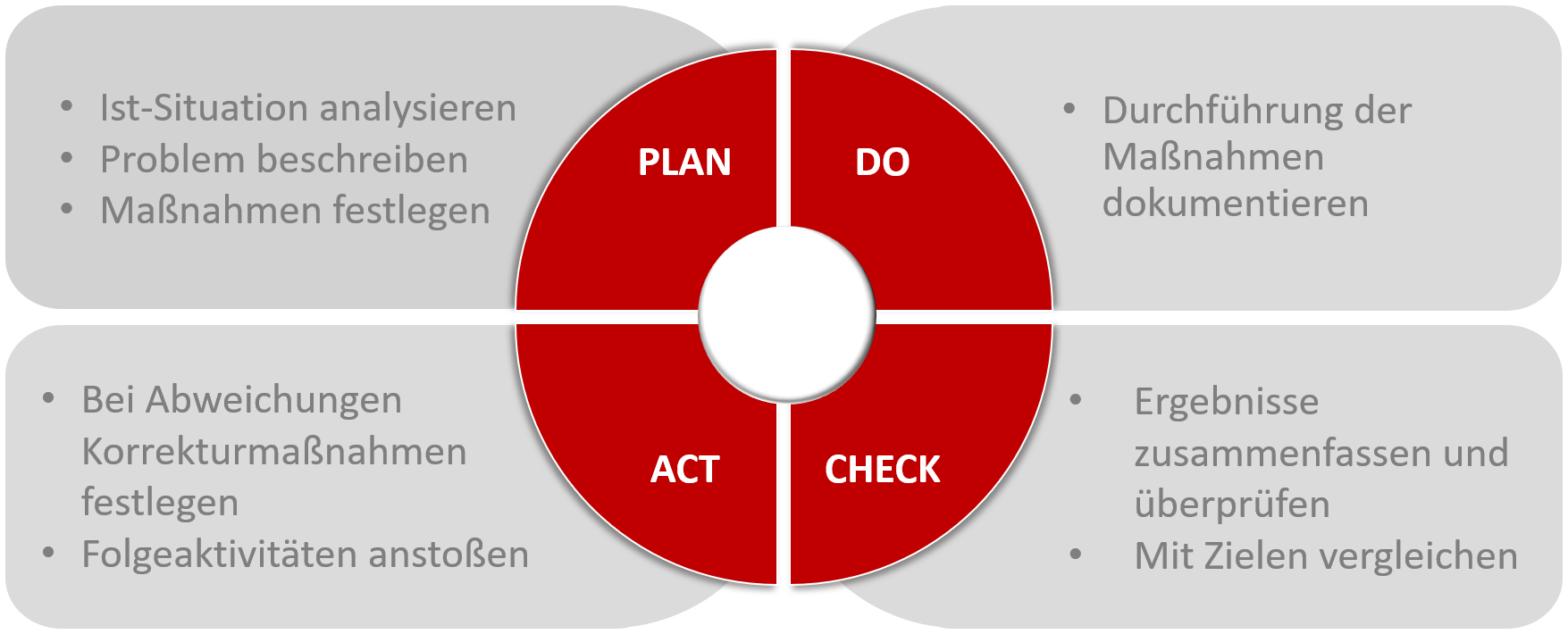

Prozess der kontinuierlichen Verbesserung

Für welche Form des IT-Grundschutzes Sie sich letztendlich auch entscheiden: Denken Sie daran, dass Ihr ISMS einem Lebenszyklus unterliegt und sich aufgrund von verändernden Technologien und den Änderungen in Ihrer Organisation ständig weiterentwickeln muss. Sie sollten einmal im Jahr Ihr ISMS genau untersuchen und den IT-Grundschutzprozess nochmals da durchlaufen, wo es erforderlich ist. Ebenso müssen Sie prüfen, ob die umgesetzten Maßnahmen effektiv sind und ob die Ergebnisse der Risikoanalyse sich als zutreffend herausgestellt haben. Dies betrifft insbesondere die Standard-Absicherung, wo „Aufrechterhaltung und kontinuierliche Verbesserung“ explizite Anforderungen sind.

Über den Autor

Daniel Straßberger, Informationssicherheitsbeauftragter (ISB) der SAVISCON GmbH.

Als zertifizierter ISMS-Manager und IT-Grundschutz-Praktiker ist Daniel Straßberger bei der SAVISCON GmbH als Informationssicherheitsbeauftragter tätig. Seit April 2021 kümmert er sich um den internen Aufbau des ISMS der SAVISCON GmbH und die Umsetzung aller relevanten Richtlinien und Themen im Bereich Informationssicherheit. Schreiben Sie Daniel Straßberger bei Fragen oder Anregungen zum Thema Informationssicherheit: daniel.strassberger@saviscon.de

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: 040 80 90 81 446

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: 040 80 90 81 446