GRC@SAVISCON: Datenschutz

Los geht‘s: Wie wir den Datenschutz intern umsetzen

von Karin Selzer, Consultant Compliance und Datenschutz bei der SAVISCON GmbH

Nachdem wir in unserem letzten Blog-Beitrag „Step by step“ der Reihe GRC@SAVISCON über den Start unseres IT-Sicherheitsmanagements berichtet haben, soll es heute um den Datenschutz gehen. Ein kurzer Rückblick: Wir als SAVISCON GmbH haben uns dazu entschieden unser Governance, Risk- und Compliance-Management (GRC-Management) mit unserer eigenen GRC-Software (GRC-COCKPIT) strukturiert und digital abzubilden. Dazu haben wir das Programm GRC@SAVISCON mit den drei Projekten Risiko-Management, IT-Sicherheit sowie Compliance- und Datenschutz-Management aufgesetzt. Lesen Sie hier unseren vollständigen initialen Blog-Beitrag. Aber jetzt zurück zum Thema: Datenschutz.

Datenschutz in der Praxis: wie geht das?

Vielleicht geht es Ihnen wie es mir bei meinem vorherigen Arbeitgeber erging, dort habe ich mich als Datenschutzkoordinatorin oft gefragt: was bedeuten die Anforderungen aus der EU-Datenschutz-Grundverordnung (DSGVO) eigentlich für uns in der Praxis? Wie genau ist das alles umzusetzen? Auch heute – nach meiner Ausbildung zur Datenschutzbeauftragten ist das teilweise noch immer so. Ja, ich kenne und verstehe die Hintergründe besser und sammle immer mehr Erfahrung auf dem Gebiet, aber die DSGVO ist in vielen Punkten einfach noch unscharf. In vielen Bereichen fehlen eindeutige Gerichtsurteile und das wird auch noch einige Zeit dauern. Aber: es gibt viele Orientierungshilfen, Kurzpapiere, Leitlinien und Muster u. a. von der deutschen Datenschutzkonferenz und den Aufsichtsbehörden der einzelnen Bundesländer, die sehr hilfreich sind. Auch unterschiedliche Fachliteratur und Fachzeitschriften können weitere Orientierung bringen. Dazu später mehr.

Datenschutz-Management: das Fundament

Das Thema Datenschutz wird oft als unliebsames Thema gesehen, das die Unternehmen mit zig Regelungen immens einschränkt, keine praktikablen Lösungen für die wirkliche Praxis bietet und eigentlich nur Zeit und Geld kostet. Deshalb ist es wichtig, dass die Führungsetage hinter dem Thema steht und die nötigen Ressourcen zur Verfügung stellt. Unser Geschäftsführer, Ingo Simon, hat die Wichtigkeit dieses Themas erkannt und die notwendigen Ressourcen bereitgestellt. Dafür bin ich der lebende Beweis, denn meine Stelle als Consultant Compliance und Datenschutz sowie interne Datenschutzbeauftragte wurde im Januar 2021 neu geschaffen. So steht einem guten Start nichts im Wege. Doch wo fängt man an?

Verzeichnis von Verarbeitungstätigkeiten

Die DSGVO bietet 99 Artikel, da kann man schon mal den Überblick fürs Wesentliche verlieren und scheut sich vielleicht überhaupt erst anzufangen. Hier kann ich empfehlen, kleine Meilensteine / Arbeitspakete zu schnüren. Wir haben uns dazu entschieden, erstmal unser „Verzeichnis von Verarbeitungstätigkeiten“ aufzubauen. Warum? Ein kurzer Einstieg in zwei Artikel der DSGVO: Im Artikel 5 Abs. 1 werden die Grundsätze für die Verarbeitung personenbezogener Daten beschrieben (z. B. Rechtmäßigkeit, Zweckbindung, Datenminimierung). Im Abs. 2 heißt es, dass der Verantwortliche für die Einhaltung des Absatzes 1 verantwortlich ist und dessen Einhaltung nachweisen können muss („Rechenschaftspflicht“). Im Artikel 24 Abs. 1 sind die Pflichten des Verantwortlichen im Hinblick auf die zu ergreifenden technischen und organisatorischen Maßnahmen aufgeführt. Wir als Unternehmen müssen also den Nachweis erbringen können, dass wir die Anforderungen aus der DSGVO umgesetzt haben. Dazu gehört natürlich auch der Nachweis der umgesetzten Maßnahmen.

Das Verzeichnis von Verarbeitungstätigkeiten erfüllt demnach gleich mehrere Funktionen. Zum einen soll mit der Führung des Verzeichnisses der Nachweis zur Einhaltung der Vorgaben gemäß DSGVO erfolgen. Zum anderen ist jeder Verantwortliche bzw. jeder Auftragsverarbeiter verpflichtet, mit der Aufsichtsbehörde zusammenzuarbeiten und auf Anfrage das entsprechende Verzeichnis vorzulegen (Art. 30 DSGVO). Sie können das Verzeichnis auch als „Zentrum/Kern“ des Ganzen sehen, denn die komplette Dokumentation lässt sich um das Verzeichnis herum aufbauen, in dem auf Dokumente, Richtlinien, Vertragswerke, Rechtsgrundlagen verwiesen werden kann.

Übrigens: Die Datenschutzkonferenz hat hier ein Kurzpapier zum Verzeichnis von Verarbeitungstätigkeiten (Kurzpapier Nr. 1 – Stand 17.12.2018) herausgegeben, um eine einheitliche Handhabung bei der Führung des Verzeichnisses zu erreichen. Alle Kurzpapiere sind im Internet auf der Seite der Datenschutzkonferenz veröffentlicht: Datenschutzkonferenz (datenschutzkonferenz-online.de).

Wie setze ich das Verzeichnis von Verarbeitungstätigkeiten auf?

Zum Start des Verzeichnisses habe ich erstmal sämtliche Kolleginnen/Kollegen mit „ins Boot“ geholt. Ich allein kann unmöglich alle Verarbeitungstätigkeiten im Haus kennen, deshalb bin ich auf die Mithilfe der anderen Mitarbeiter angewiesen. Dazu habe ich mit allen Kollegen virtuell gesprochen, alle Tätigkeiten gesammelt und grob beschrieben. Wir bilden das im GRC-COCKPIT in der Prozessdokumentation der Stammdaten ab. Ein Prozess oder Teilprozess, der eine Verarbeitungstätigkeit darstellt, bekommt eine entsprechende Markierung. Dadurch werden die spezifischen Detailfelder, die ich im nächsten Abschnitt erwähne, aktiviert und können gefüllt werden. Aus den eingegebenen Daten kann per Knopfdruck ein Bericht erstellt werden, der alle diese markierten Prozesse enthält und damit unser Verzeichnis der Verarbeitungstätigkeiten darstellt. Dieser Bericht kann dann der Aufsichtsbehörde zur Verfügung gestellt werden.

Übrigens: unser Entwicklungsteam wird hier permanent mit eingebunden. Wenn sich neue oder verbesserte Funktionen aus der Praxis ergeben und bei unserer Nutzung bewähren, übernehmen wir sie auch in das GRC-COCKPIT für unsere Kunden. Unser Ansporn ist es, das GRC-COCKPIT stetig zu verbessern, sodass wir unseren Kunden eine Software aus der Praxis, für die Praxis bieten können!

Verzeichnis von Verarbeitungstätigkeiten mit Details verfeinern

Im nächsten Schritt (dort stehen wir aktuell) wird jede einzelne Verarbeitungstätigkeit im GRC-COCKPIT erfasst und zur weiteren Erhebung von Details an den jeweils verantwortlichen Mitarbeiter geschickt. Das bedeutet, dass jeder verantwortliche Mitarbeiter über das Tool eine Aufgabe mit einer Deadline erhält. Über den „Health Check“ im System kann ich mir anzeigen lassen, wie viele Aufgaben zur Detailerfassung der Verarbeitungstätigkeiten noch offen sind. So kann ich nichts vergessen. In den Details werden z. B. die Betroffenengruppen, die Datenkategorien, die Empfänger und Löschfristen hinterlegt sowie Risikobewertungen durchgeführt. Selbstverständlich werden dort auch Verknüpfungen zu den technischen und organisatorischen Maßnahmen hergestellt, z. B. Verweis auf IT-Sicherheitskonzept, Berechtigungskonzept, Richtlinien, etc. Hierbei wird klar erkennbar, dass die Themenfelder Datenschutz, IT-Sicherheit und Risiko-Management sich überlappen bzw. eng miteinander verbunden sind. Demnach ist der Austausch mit meinen Kollegen aus den Projekten Risiko-Management und IT-Sicherheit zwingend notwendig, um auch Doppelarbeit zu vermeiden. Die Kommunikation ist aber auch wichtig, um ein gemeinsames Verständnis von Definitionen zu erhalten. Immer wieder stolpern wir darüber, was eigentlich eine Anforderung und was eine Maßnahme ist und, wie detailliert ein Risiko formuliert sein sollte.

Hier habe ich ein konkretes Beispiel zum besseren Verständnis herausgesucht:

| Norm: | EU-Datenschutz-Grundverordnung |

| Anforderung_1: | Führen des Verzeichnisses von Verarbeitungstätigkeiten (gemäß Art. 30 DSGVO |

| Anforderung_2: | Erfüllung der Rechenschaftspflicht (gemäß Art. 5 Abs. 2 DSGVO) |

| Anforderung_3: | Beschreibung der technischen und organisatorischen Maßnahmen (gemäß Art. 24 Abs. 1 + Art. 32 Abs. 1 DSGVO) |

| Maßnahme_a: | Erfassen aller Verarbeitungstätigkeiten mit allen geforderten Pflichtangaben im GRC-COCKPIT |

| Maßnahme_b: | Regelmäßige Pflege und Aktualisierung der Verarbeitungstätigkeiten mit allen geforderten Pflichtangaben im GRC-COCKPIT |

| Risiko: | Sanktionen (Geldbuße) bei fehlendem bzw. nicht vollständigem Verzeichnis von Verarbeitungstätigkeiten (gemäß Art. 83 Abs. 4 lit. a DSGVO) |

Das ist natürlich nur ein Auszug an Anforderungen, Maßnahmen und Risiken. Zur vollständigen Erfüllung der Rechenschaftspflicht sind z. B. noch viele weitere Maßnahmen notwendig. Unser Ziel ist es, alle Anforderungen aus der EU-DSGVO mit den jeweils notwendigen Maßnahmen und den entsprechenden Risikobewertungen (inkl. Datenschutz-Folgenabschätzungen) im GRC-COCKPIT abzubilden und zu dokumentieren. Bei Maßnahmen, die regelmäßig durchgeführt werden müssen, kann uns das Tool ebenso unterstützen, und zwar in Form von Erinnerungen/Überwachungen.

Wie Sie sehen, haben wir noch eine ganze Menge Arbeit vor uns, aber der Grundstein ist gelegt und jetzt müssen wir dranbleiben. Und das werden wir auch!

…to be continued:

Hier die Zusammenfassung der bisher wichtigsten Erkenntnisse aus dem Projekt Datenschutz:

- Kleine Meilensteine / Arbeitspakete schnüren

- Einfach mal loslegen mit einem Thema, z. B. Verzeichnis von Verarbeitungstätigkeiten

- Mitarbeiter unbedingt mit „ins Boot holen“, denn sie liefern wichtigen Input

- Gemeinsames Verständnis durch Beispiele schaffen

- Nicht verzweifeln, wenn zu Beginn nicht alle Details vorliegen, sondern weiter recherchieren und im Nachgang ergänzen

- Kurzpapiere der DSK und weitere Handlungsempfehlungen aus dem Netz zur Orientierung heranziehen

- Austausch mit anderen Datenschutzbeauftragten

In unserem nächsten Blog-Beitrag geht es um das Thema Compliance und die Frage: Zu klein für Compliance?

Über die Autorin:

Karin Selzer ist Consultant für Compliance & Datenschutz und interne Datenschutzbeauftragte bei der SAVISCON GmbH. Seit Januar 2021 kümmert sie sich um maßgebliche Richtlinien und die Umsetzung aller relevanten Themen rund um Compliance und Datenschutz. Zusätzlich steht sie unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: 040 80 90 81 446 oder karin.selzer@saviscon.de

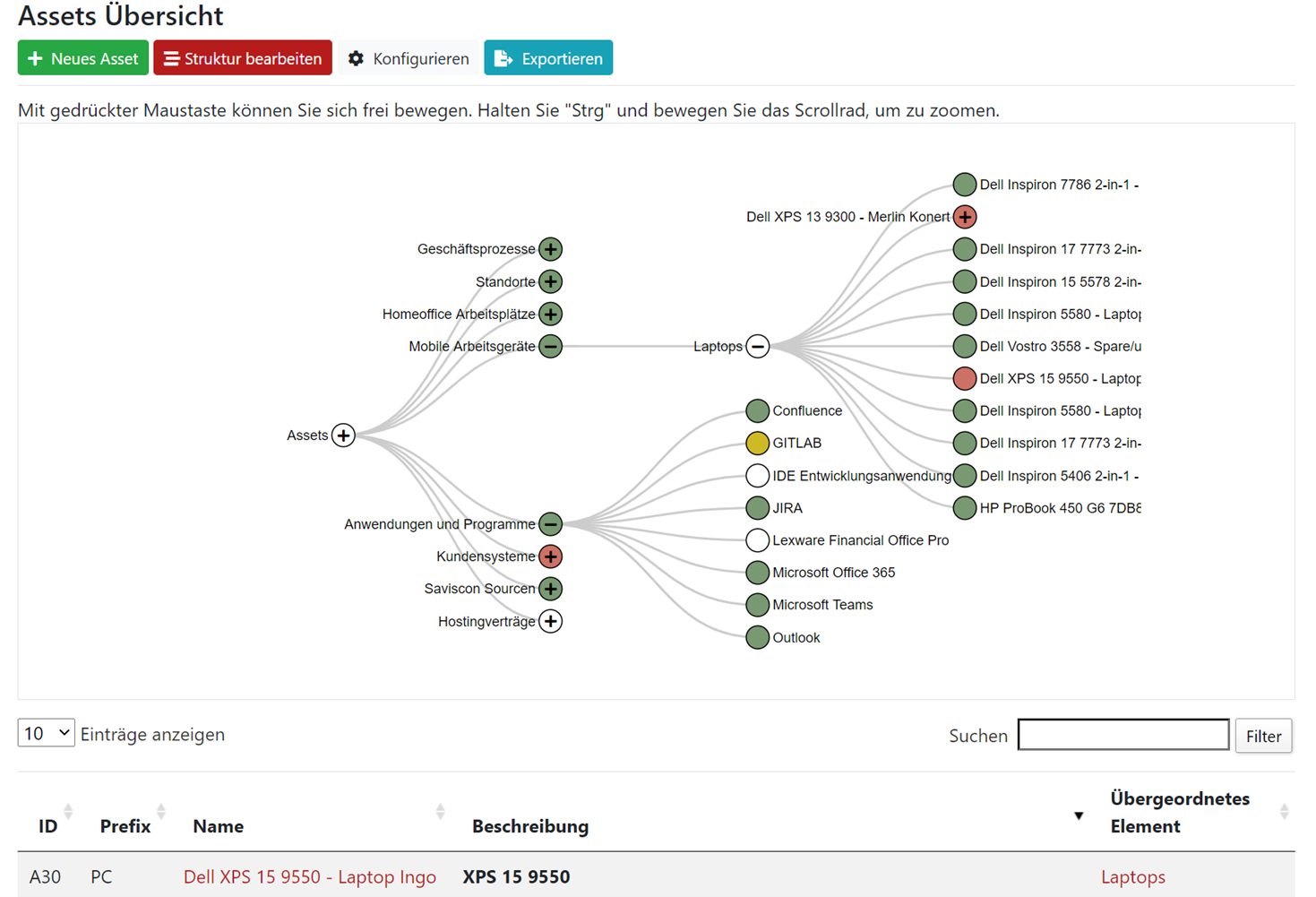

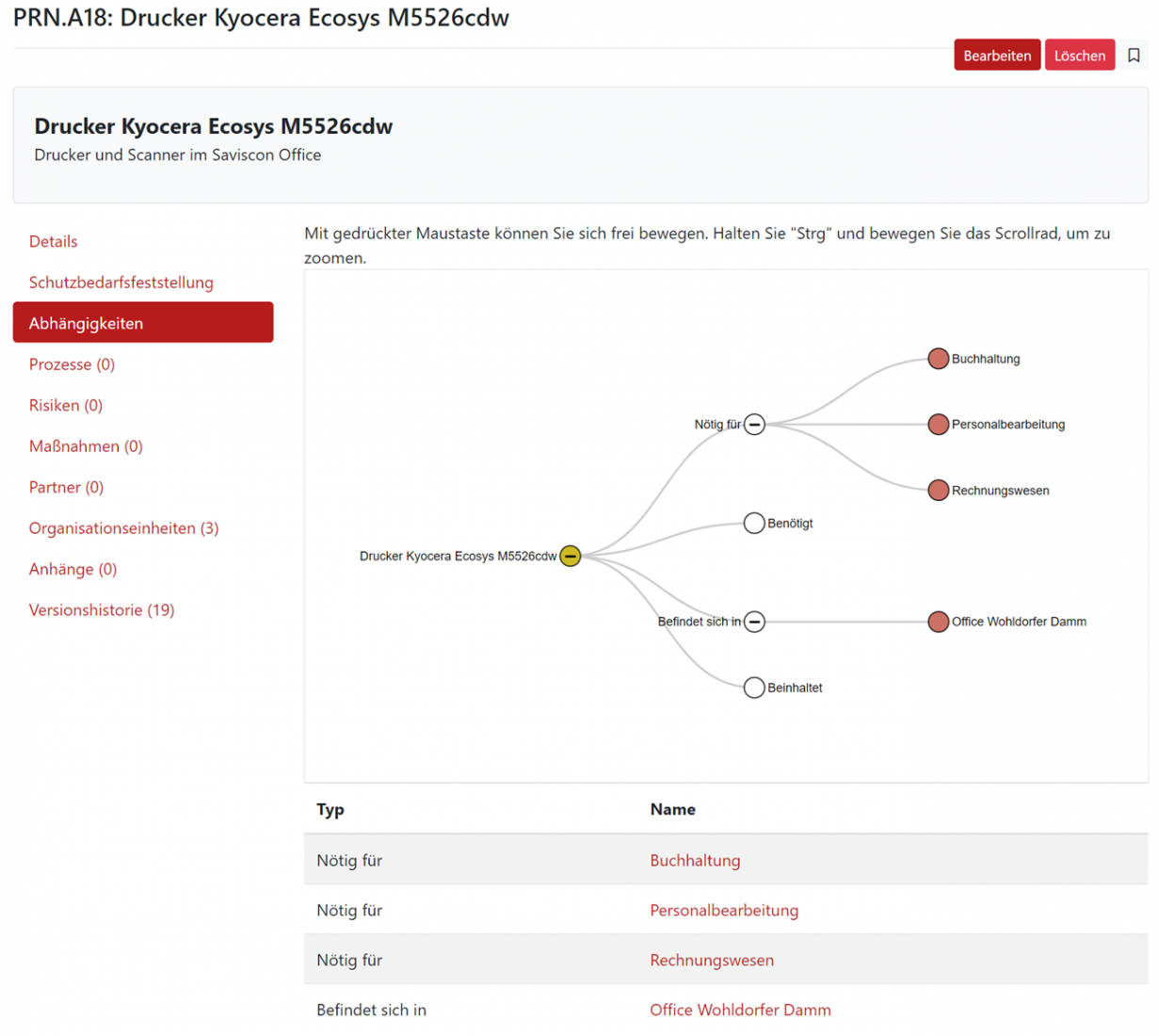

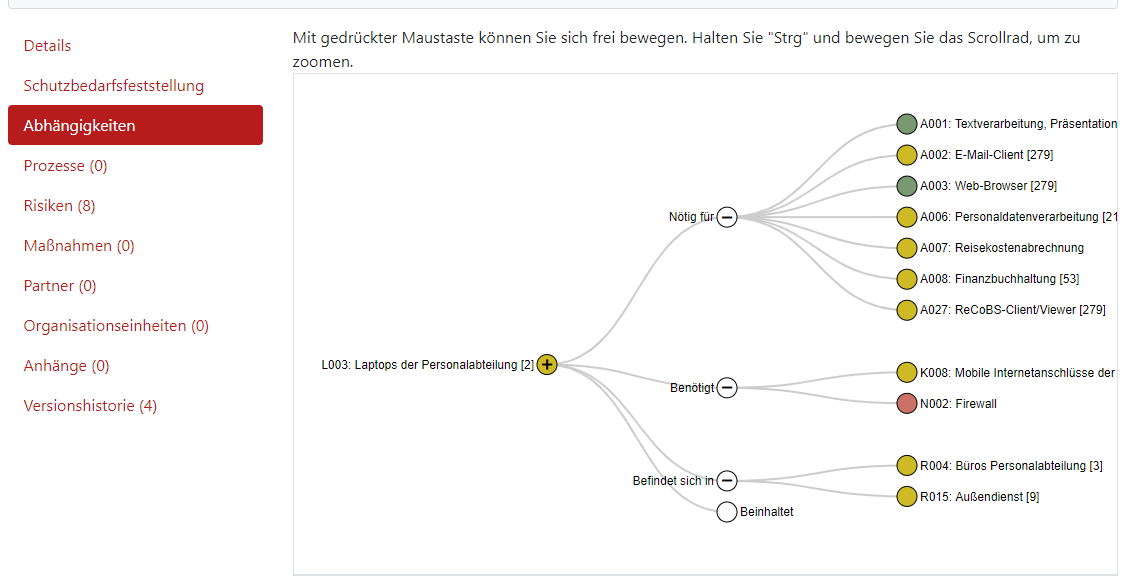

Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.

Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.