Verzeichnis von Verarbeitungstätigkeiten aufbauen

GRC@SAVISCON: Datenschutz-Management

von Karin Selzer, Consultant Compliance und Datenschutz bei der SAVISCON GmbH

Nachdem wir in unserem letzten Blog-Beitrag „GoBD – was hat sich geändert?“ der Reihe GRC@SAVISCON über die Aktualisierungen der Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD) berichtet haben, soll es heute um das Verzeichnis von Verarbeitungstätigkeiten gehen.

Ein kurzer Rückblick:

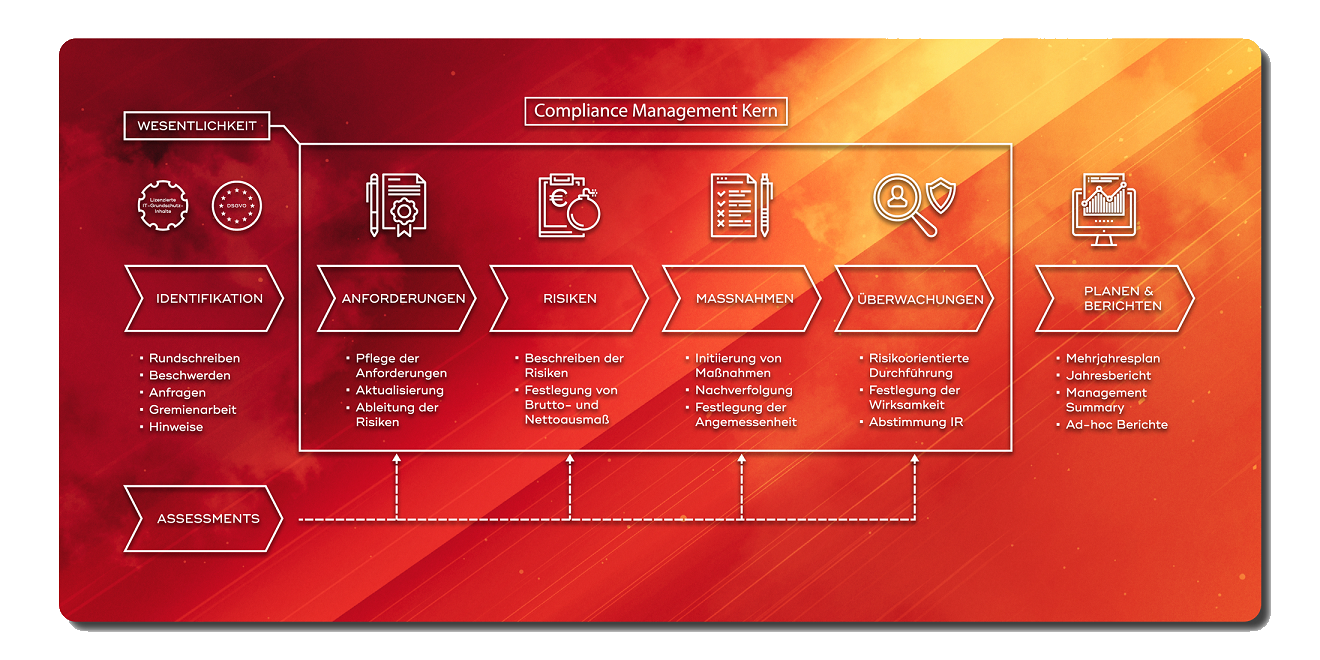

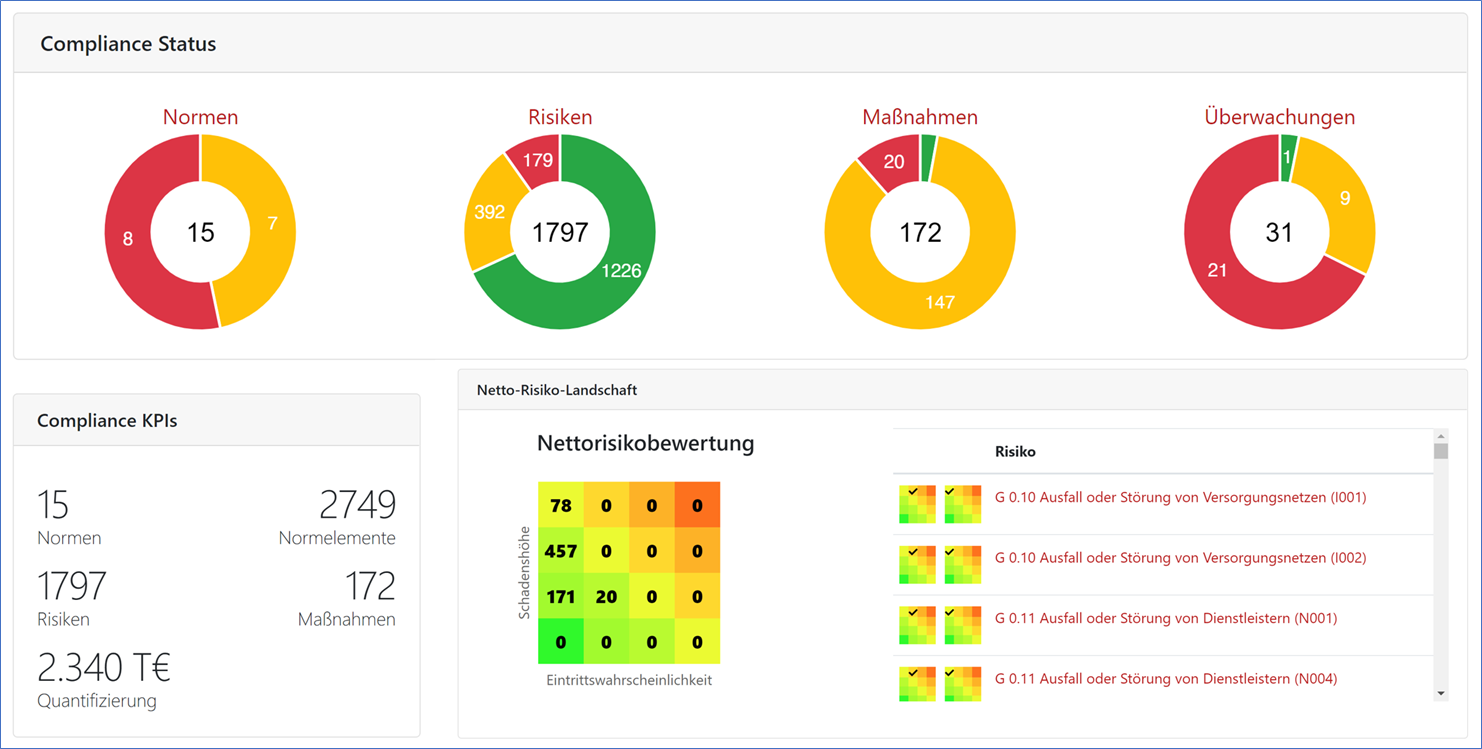

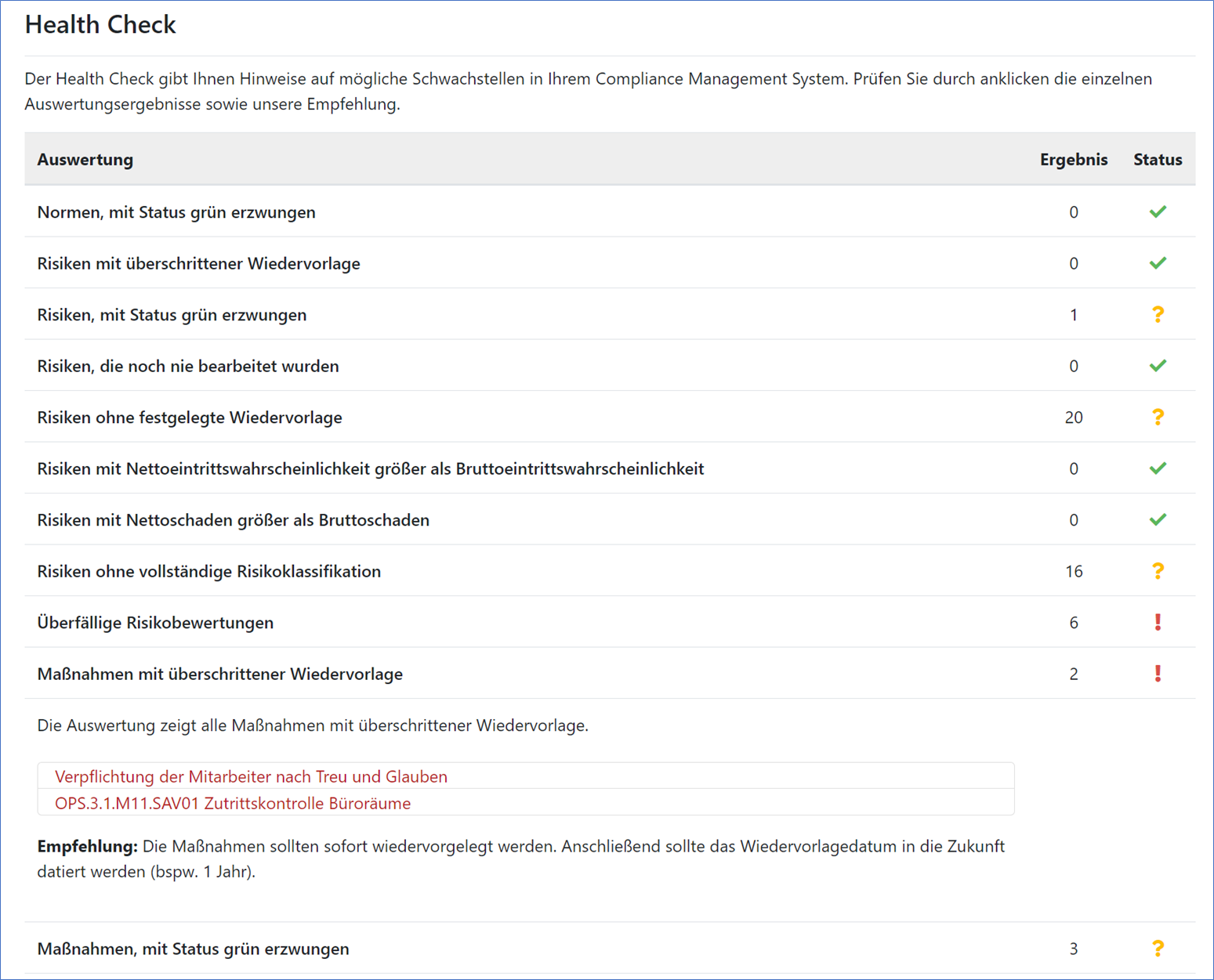

Wir als SAVISCON GmbH haben uns dazu entschieden unser Governance, Risk- und Compliance-Management (GRC-Management) mit unserer eigenen GRC-Software (GRC-COCKPIT) strukturiert und digital abzubilden. Dazu haben wir das Programm GRC@SAVISCON mit den drei Projekten Risiko-Management, IT-Sicherheit sowie Compliance- und Datenschutz-Management aufgesetzt. Lesen Sie hier unseren vollständigen initialen Blog-Beitrag.

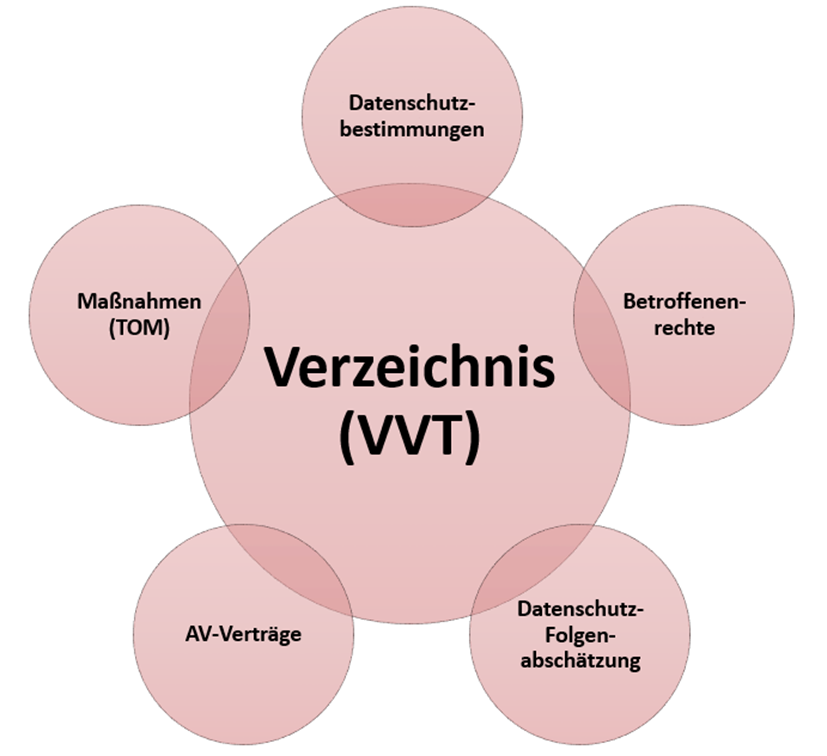

In meinem letzten Blog zum Thema Datenschutz habe ich über das Verzeichnis von Verarbeitungstätigkeiten berichtet und darüber, dass das Verzeichnis als Zentrum bzw. Kern angesehen werden kann. Die komplette Dokumentation lässt sich um das Verzeichnis herum aufbauen und es kann auf Dokumente, Richtlinien, Vertragswerke, Rechtsgrundlagen und Maßnahmen verwiesen werden.

Was gehört alles in das Verzeichnis von Verarbeitungstätigkeiten?

Zur besseren Übersicht kann man mit dem Verzeichnis in übergeordneten Gruppen/Abteilungen starten (z. B. Personal, Buchhaltung, Vertrieb, Marketing) und dann mit Unterstützung der KollegInnen die entsprechenden Verarbeitungstätigkeiten darunter sammeln. Eine Verarbeitungstätigkeit stellt einen Prozess dar, bei dem personenbezogene Daten für einen oder mehrere Zwecke verarbeitet werden, z. B. die Lohn- und Gehaltsabrechnung, ein System zur Zeiterfassung, das Bewerbermanagement oder die Videoüberwachung von Verkaufsräumen.

Detailtiefe bestimmen – eine Herausforderung

Als wir mit unserem Verzeichnis gestartet sind, haben wir uns immer wieder die Frage gestellt, was eigentlich als eine Verarbeitungstätigkeit zu sehen ist – wie feingranular muss das Verzeichnis aufgebaut werden? Hier kann keine pauschale Aussage getroffen werden, denn jedes Unternehmen ist individuell zu betrachten und natürlich spielt auch die Größe des Unternehmens eine Rolle. Aber wir haben für die SAVISCON entschieden, dass wir immer eine neue Verarbeitungstätigkeit dokumentieren, sobald sich die Kategorie der Daten oder die Gruppe der Empfänger unterscheidet.

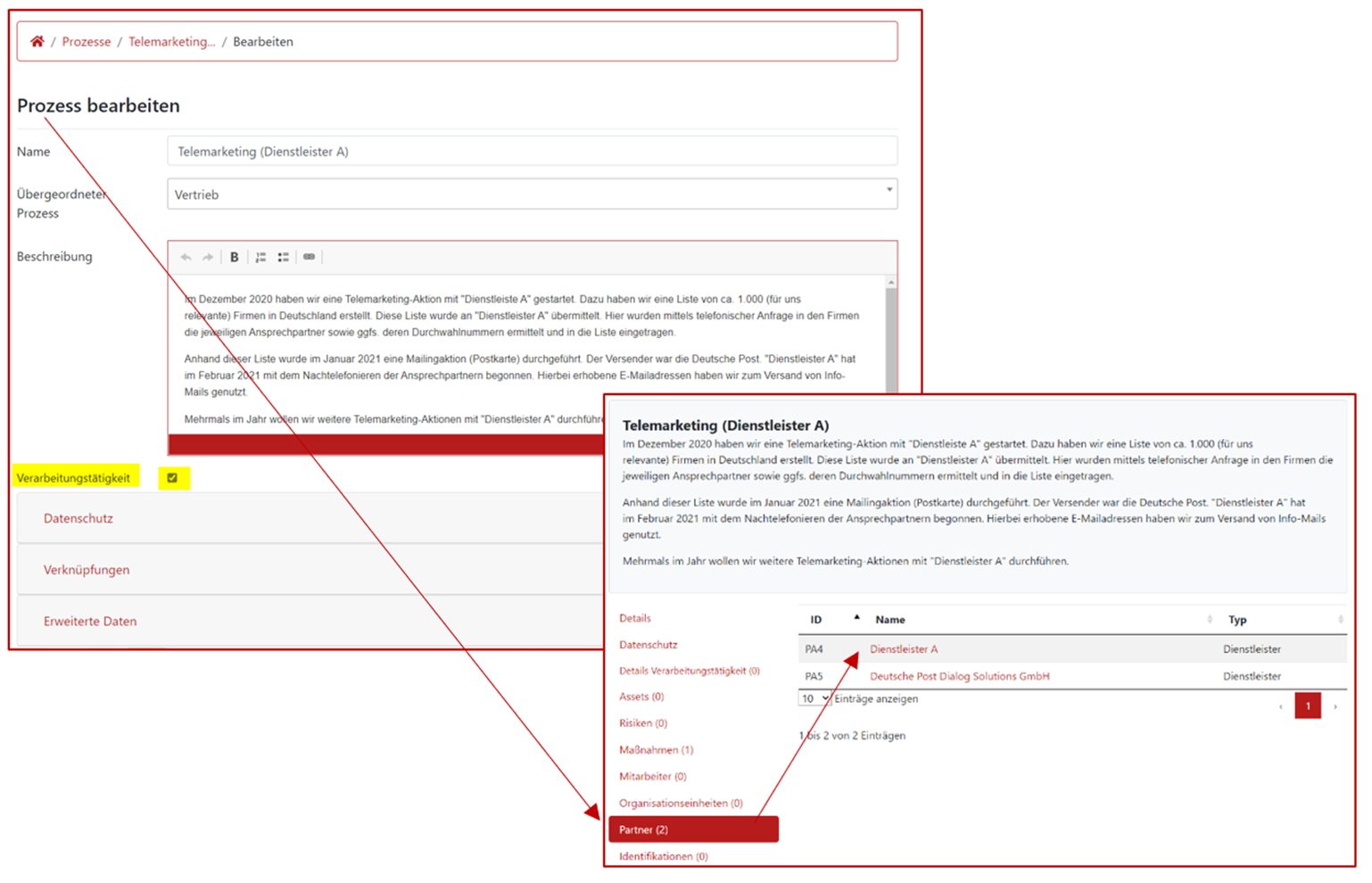

Hier ein Beispiel aus der Praxis:

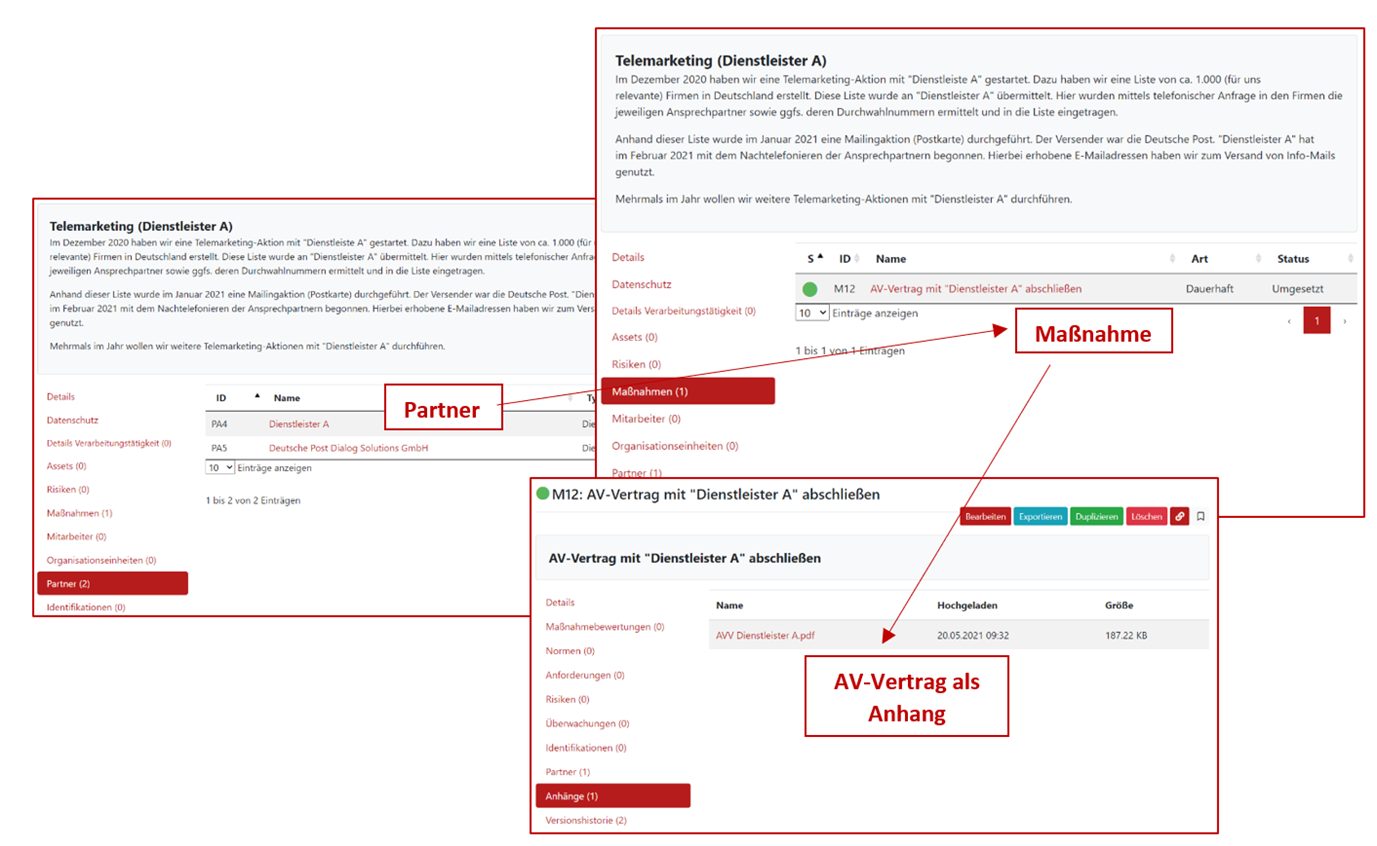

Mehrmals im Jahr führen wir Telemarketing-Aktionen über einen Dienstleister durch. Hierbei handelt es sich immer wieder um die gleichen Datenkategorien (Personendaten, Kontaktdaten) und auch die Empfänger (Dienstleister A und die Deutsche Post) sind identisch. Dieser Prozess wird als eine Verarbeitungstätigkeit in unserem Verzeichnis geführt, obwohl sie mehrmals im Jahr zu unterschiedlichen Themen/Produkten durchgeführt wird. In unserem GRC-COCKPIT ist dieser Prozess dann auch mit den Stammdaten von Dienstleister A verknüpft inkl. Dienstleistungsvertrag und Auftragsverarbeitungsvertrag.

Wenn wir jetzt aber eine Telemarketing-Aktion mit einem anderen Dienstleister durchführen, wird es dazu eine neue, weitere Verarbeitungstätigkeit in unserem Verzeichnis geben. Auch wenn die gleichen Datenkategorien verarbeitet werden, haben wir einen anderen Empfänger der Daten (Dienstleister B und die Deutsche Post). Der neue Dienstleister wird ebenfalls in unserem GRC-COCKPIT als Partner erfasst und sämtliche Verträge damit verknüpft (Hauptvertrag und AV-Vertrag). So können wir ein strukturiertes Verzeichnis sicherstellen und behalten zusätzlich den Überblick über die Auftragsverarbeiter und die dazugehörigen Verträge. Endet eine Zusammenarbeit mit einem der Auftragsverarbeiter, so kann die Verarbeitungstätigkeit geschlossen/deaktiviert werden. Müssen AV-Verträge aktualisiert werden, kann ich über aktive Verarbeitungstätigkeiten die Auftragsverarbeiter ermitteln, die Aktualisierung strukturiert angehen und im GRC-COCKPIT zur besseren Nachverfolgung Termin-Überwachungen einrichten.

Wie erkenne ich eine Verarbeitungstätigkeit?

Eine weitere Frage, die uns immer wieder beschäftigt: ist das überhaupt eine Verarbeitungstätigkeit und wenn ja, von uns oder von unserem Dienstleister? Wieder ein Beispiel aus der Praxis: Webinare über XING bewerben.

Wir haben uns dazu entschlossen, kostenfreie Webinare anzubieten und über XING zu bewerben. Wir nutzen XING als Dienstleister und XING schlägt unser Event in unserem Auftrag beispielsweise allen IT-Leitern vor und macht sie so auf unser Webinar-Angebot aufmerksam. Da wir in diesem Szenario keine Personen direkt anschreiben, findet keine Verarbeitung von personenbezogenen Daten durch uns statt, also keine Verarbeitungstätigkeit von uns – wohl aber von XING. Erst durch eine aktive Anmeldung zum Webinar erhalten wir personenbezogene Daten (Name, E-Mail-Adresse, etc.) und nutzen diese für die Termineinladung – erst jetzt ist es eine Verarbeitungstätigkeit für unser Verzeichnis.

Warum das Verzeichnis so wichtig ist:

Wie eingangs erwähnt, kann das Verzeichnis den zentralen Kern darstellen, um den man alles weitere aufbaut:

Mit jeder dokumentierten Verarbeitungstätigkeit werden die dazugehörigen Maßnahmen (TOM) verknüpft und dokumentiert. Werden Auftragsverarbeiter eingesetzt, so können die entsprechenden Vertragswerke (Dienstleistungsverträge, AV-Verträge, etc.) hinterlegt werden. Ebenso können aus dem Verzeichnis heraus Richtlinien (z. B. Archivierungsrichtlinien, Passwortrichtlinien, etc.), Arbeitsanweisungen und Konzepte (z. B. Löschkonzept) verlinkt werden.

Zur Erfüllung eines Auskunftsersuchens (Betroffenenrechte laut DSGVO) liefert das Verzeichnis wichtige Informationen, nämlich welche Daten sind wo gespeichert und warum und wie lange. Und auch eine Datenschutz-Folgenabschätzung kann (falls notwendig) direkt aus der entsprechenden Verarbeitungstätigkeit abgeleitet werden. Sie sehen, es lohnt sich Zeit und Mühe in das Verzeichnis zu stecken, da viele andere Themen darauf aufgebaut werden können.

In meinem nächsten Datenschutz-Blog wird die Datenschutz-Folgenabschätzung (kurz: DSFA) Thema sein. Auch hier haben wir in unserem GRC-COCKPIT neue Features eingebaut. Lassen Sie sich überraschen …

…to be continued:

Hier die Zusammenfassung der neuen Erkenntnisse aus dem Projekt Datenschutz:

- für die Struktur des Verzeichnisses am besten mit übergeordneten Gruppen (Abteilungen) starten und darunter die einzelnen Verarbeitungstätigkeiten sammeln

- Festlegung treffen, wie feingranular das Verzeichnis aufgebaut werden soll

- das Verzeichnis kann als Zentrum/Kern gesehen werden

- es lohnt sich, Zeit und Mühe in das Verzeichnis zu stecken, da alles Weitere darauf aufbaut

Im nächsten Blog-Beitrag schauen wir wieder in das Projekt Datenschutz: Datenschutz-Folgenabschätzung.

Über die Autorin:

Karin Selzer ist Consultant für Compliance & Datenschutz und interne Datenschutzbeauftragte bei der SAVISCON GmbH. Seit Januar 2021 kümmert sie sich um maßgebliche Richtlinien und die Umsetzung aller relevanten Themen rund um Compliance und Datenschutz. Zusätzlich steht sie unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: 040 80 90 81 446 oder karin.selzer@saviscon.de

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahmen er die Software des heutigen

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahmen er die Software des heutigen