Cyber Resilience Act 2025: Wer betroffen ist & was zutun ist

Cyber Resilience Act: Die neue EU Verordnung sorgt für sichere digitale Produkte

Mit dem neuen Cyber Resilience Act (CRA oder Cyberresilienzgesetz) setzt die EU erstmals verbindliche Vorgaben für die Cybersicherheit von digitalen Produkten fest. Hersteller und Anbieter von Software, IoT-Geräten oder vernetzten Produkten müssen künftig für angemessene Sicherheitsvorkehrungen sorgen – und das über den gesamten Produktlebenszyklus hinweg. Der CRA soll Verbraucher, Unternehmen und die gesamte Infrastruktur vor digitalen Risiken schützen, indem es digitale Produkte zu jeder Zeit sicherer macht.

Was ist der Cyber Resilience Act 2025?

Der Cyber Resilience Act (CRA) ist eine EU-Verordnung, die Verbraucher und Unternehmen bei dem Kauf von „Produkten mit digitalen Elementen“ schützt. Darunter fallen Software, vernetzte Geräte (IoT), Betriebssysteme, Anwendungen und vieles mehr. Fokus des CRA sind die Pflichten für Hersteller und Inverkehrbringer von digitalen Produkten. Denn diese sind verpflichtet, die IT-Sicherheit ihrer über den gesamten Produktlebenszyklus hinweg aufrechterhalten, um so Verbraucher und Unternehmer durch eine gesteigerte Produktsicherheit besser vor Cyberbedrohungen zu schützen. Der CRA ist Teil der EU-Cybersicherheitsstrategie von 2020 sowie der Europäischen Sicherheitsunion und zielt darauf ab, Cyberrisiken im EU-Binnenmarkt zu verringern.

Cyberresilienz schafft Schutz für Unternehmen

Hersteller digitaler Produkte müssen die Anforderungen des Cyberresilienzgesetz einhalten, um durch die gesteigerte Produktsicherheit mehr IT-Sicherheit zu bieten und Nutzer vor neuen Cyberbedrohungen zu schützen. Zu den Vorgaben gehören strengere Sicherheitsanforderungen für Software und Hardware, die Verpflichtung zur schnellen Behebung von Sicherheitslücken sowie die regelmäßige Ausgabe von Produktsicherheitsupdates.

Welche Fristen und Voraussetzungen müssen Unternehmen einhalten?

Der CRA ist seit der Veröffentlichung am 10. Dezember 2024 im Amtsblatt der EU rechtlich verbindlich. Bis zum Ende des Jahres 2027 haben Unternehmen Zeit alle Anforderungen etappenweise in ihre neuen digitalen Produkte zu integrieren. Die Regulierungen des Cyber Resilience Acts sind in allen EU-Mitgliedsstaaten sofort gültig und benötigen kein weiteres Umsetzungsgesetz auf nationaler Ebene.

Übergangsfristen im Überblick:

- Ab dem 30. Dezember 2024: Der CRA ist rechtskräftig.

- Bis zum 11. Dezember 2027: Hersteller, Importeure und Händler haben Zeit, die Anforderungen des CRA vollständig umzusetzen. Ab diesem Datum dürfen nur noch Produkte mit digitalen Elementen auf den Markt gebracht werden, die den CRA-Vorgaben entsprechen.

- Ab dem 11. September 2026: Die Pflicht zur Meldung aktiv ausgenutzter Sicherheitslücken an die zuständigen Behörden tritt in Kraft.

Ist Ihr Unternehmen vom Cyber Resilience Act betroffen?

Der Cyber Resilience Act (CRA) betrifft Unternehmen, die Produkte mit digitalen Elementen entwickeln, herstellen, importieren oder in den Verkehr bringen. Dazu zählen beispielsweise Hersteller von Hard- und Software, Anbieter vernetzter Geräte (z. B. IoT-Lösungen), aber auch Unternehmen, deren Produkte Netzwerkverbindungen herstellen oder Daten austauschen. Auch Cloud-Dienste, Distributoren, Händler sowie Betreiber kritischer Infrastrukturen (KRITIS) und öffentliche Einrichtungen können unter die Regelungen des CRA fallen, wenn ihre Produkte sicherheitsrelevant sind.

Welche Unternehmen sind nicht vom Cyberresilienzgesetz betroffen?

Nicht alle digitalen Produkte oder Unternehmen unterliegen den Regelungen des CRA. Einige Ausnahmen sind explizit in der Verordnung vorgesehen, vor allem dann, wenn die Sicherheit bereits durch andere EU-Rechtsvorschriften geregelt ist. Ausgenommen sind unter anderem:

- Nicht-kommerzielle Open-Source-Softwareprodukte

- Reine Software-as-a-Service-Lösungen

- Produkte für militärische Anwendungen

Die wichtigsten Anforderungen des EU CRA 2025

Egal ob Großunternehmen oder Mittelstand – der Cyber Resilience Act gilt für alle Hersteller, Importeure und Anbieter digitaler Produkte. Folgende fünf Maßnahmen, die auf bewährten Konzepten wie „Secure by Design“ und „Secure by Default“ aufbauen, unterstützen Sie dabei die gesetzlichen Anforderungen des EU CRA 2025 einzuhalten.

1. Cybersicherheit von Anfang an

Bereits während der Produktentwicklung müssen potenzielle Sicherheitsrisiken identifiziert und aktiv minimiert werden. Konzipieren Sie Produkte so, dass sie durch Verschlüsselung und reduzierte Angriffsflächen maximale Sicherheit bieten. Voreinstellungen müssen den Schutz standardmäßig gewährleisten – beispielsweise durch das Verbot schwacher Standardpasswörter.

2. Schwachstellenmanagement und Transparenz

Als Hersteller sind Sie verpflichtet, ein systematisches Schwachstellenmanagement einzuführen. Dazu gehört die Erstellung einer sogenannten Software Bill of Materials (SBOM), also einem detaillierten Verzeichnis aller im Produkt verwendeten Softwarekomponenten. Diese SBOM muss intern vorliegen, damit schnell auf Sicherheitslücken reagiert werden kann.

3. Nachweis der Konformität

Um die Einhaltung der CRA-Vorgaben zu belegen, müssen Sie als Hersteller eine Konformitätserklärung erstellen. In den meisten Fällen erfolgt die Prüfung in Form einer Selbstbewertung; für bestimmte Produktgruppen ist eine Bewertung durch eine notifizierte Drittstelle vorgeschrieben.

4. Meldepflicht über zentrale Plattform

Schwerwiegende Sicherheitsvorfälle und aktiv ausgenutzte Schwachstellen müssen zeitnah über eine zentrale EU-Meldeplattform gemeldet werden, um einen schnellen Informationsaustausch zu fördern und koordinierte Gegenmaßnahmen zu erleichtern.

5. Langfristiger Support und Updates

Während eines festgelegten Supportzeitraums – in der Regel mindestens fünf Jahre – müssen Sie als Hersteller Sicherheitsupdates bereitstellen und Schwachstellen beheben. Dieser Zeitraum muss für Endanwender transparent kommuniziert werden.

Der Verstoß gegen den CRA: Hohe Kosten und rechtliche Herausforderungen

Ein Unternehmen, das gegen die Regelungen des CRA verstößt, muss mit Bußgeldern und langfristigen Konsequenzen für das Produkt und Unternehmen rechnen. Kosten in Höhe von bis zu 15 Millionen Euro oder von bis zu 2,5 % des Jahresumsatzes können anfallen. Bei besonders schwerwiegenden Verstößen kann das Unternehmen mit einem Strafverfahren rechnen. Auch der Entzug der CE-Kennzeichnung, ein Rückruf vom Markt oder der Ausschluss vom Vertrieb innerhalb der EU sind mögliche Konsequenzen. Darüber hinaus drohen erhebliche Reputationsschäden und Kosten durch mögliche Haftungs- oder Schadenersatzansprüche.

Umfangreich informiert – und jetzt?

Damit Ihre Produkte alle Sicherheitsanforderungen einhalten, sollten Sie die Sicherheitsstruktur Ihres Unternehmens regelmäßig prüfen. Produktsicherheitsanalysen decken die Schwachstellen auf und zeigen den Handlungsbedarf im Kontext der neuen Anforderungen. Ein Zero-Trust-Ansatz hilft dabei, Zugriffsrechte präventiv abzusichern, während kontinuierliche Sicherheitsupdates kritische Schwachstellen schließen und die langfristige Resilienz erhöhen.

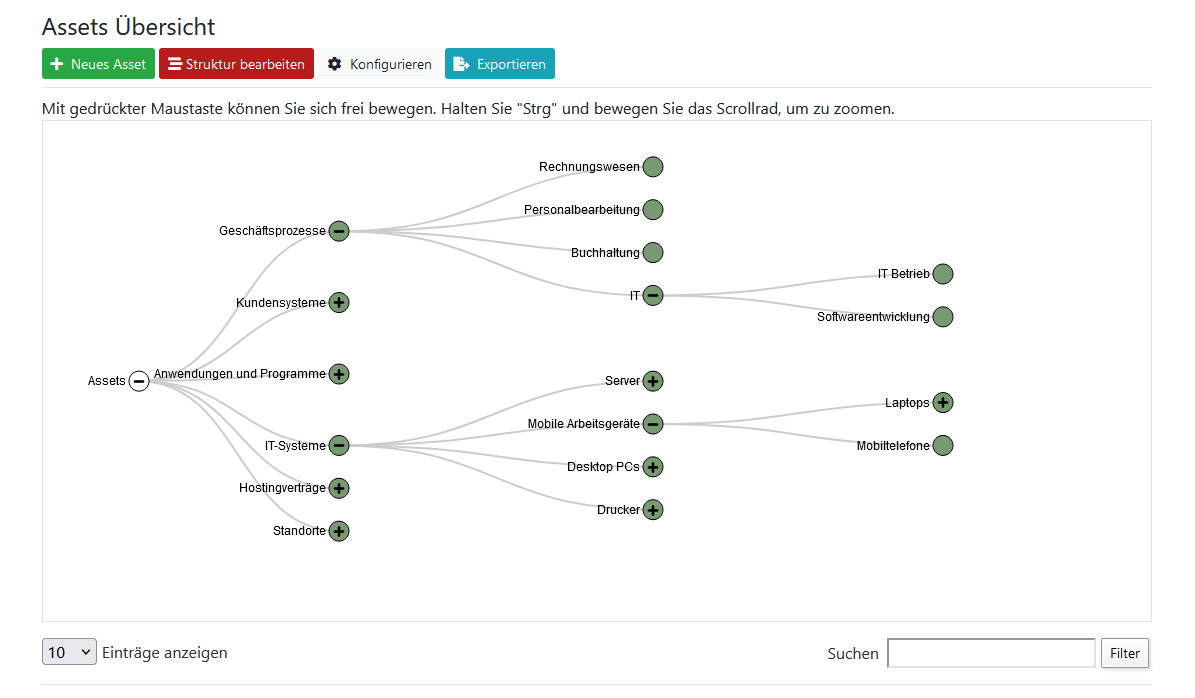

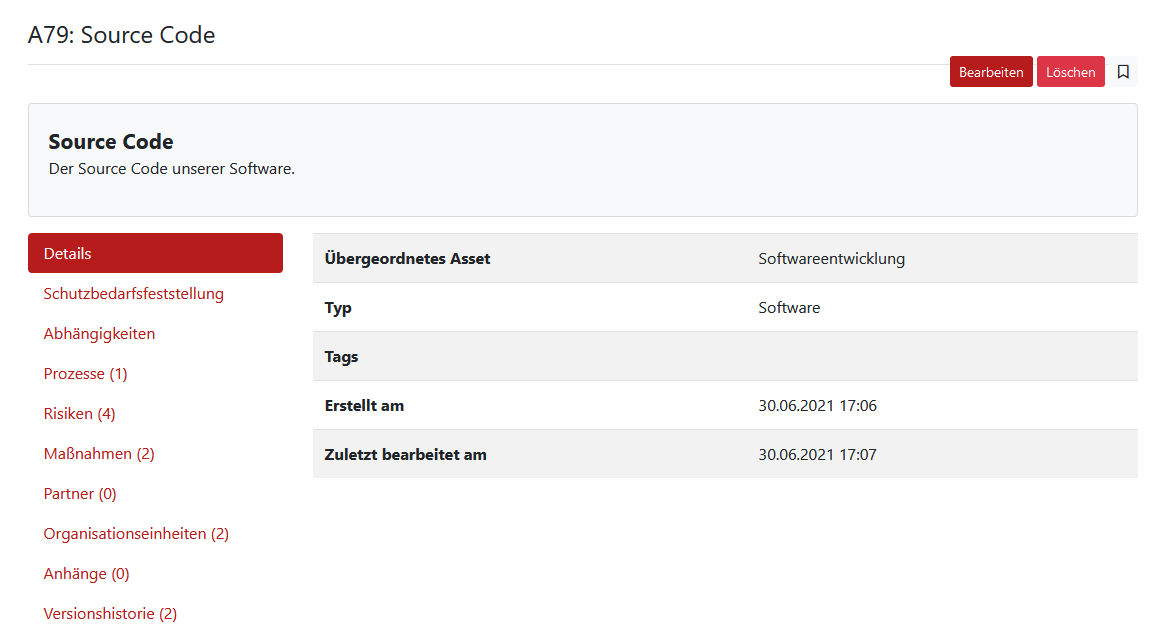

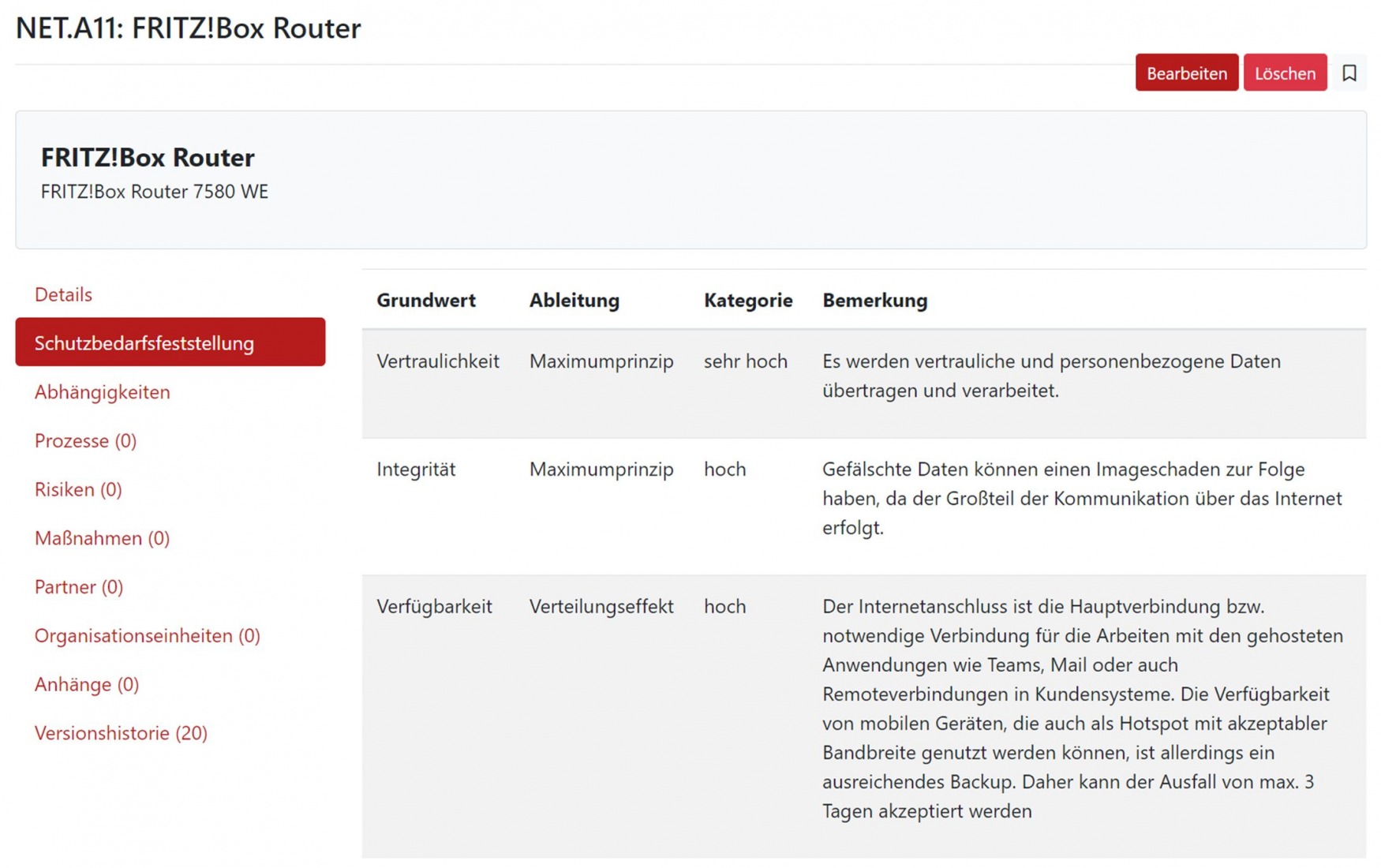

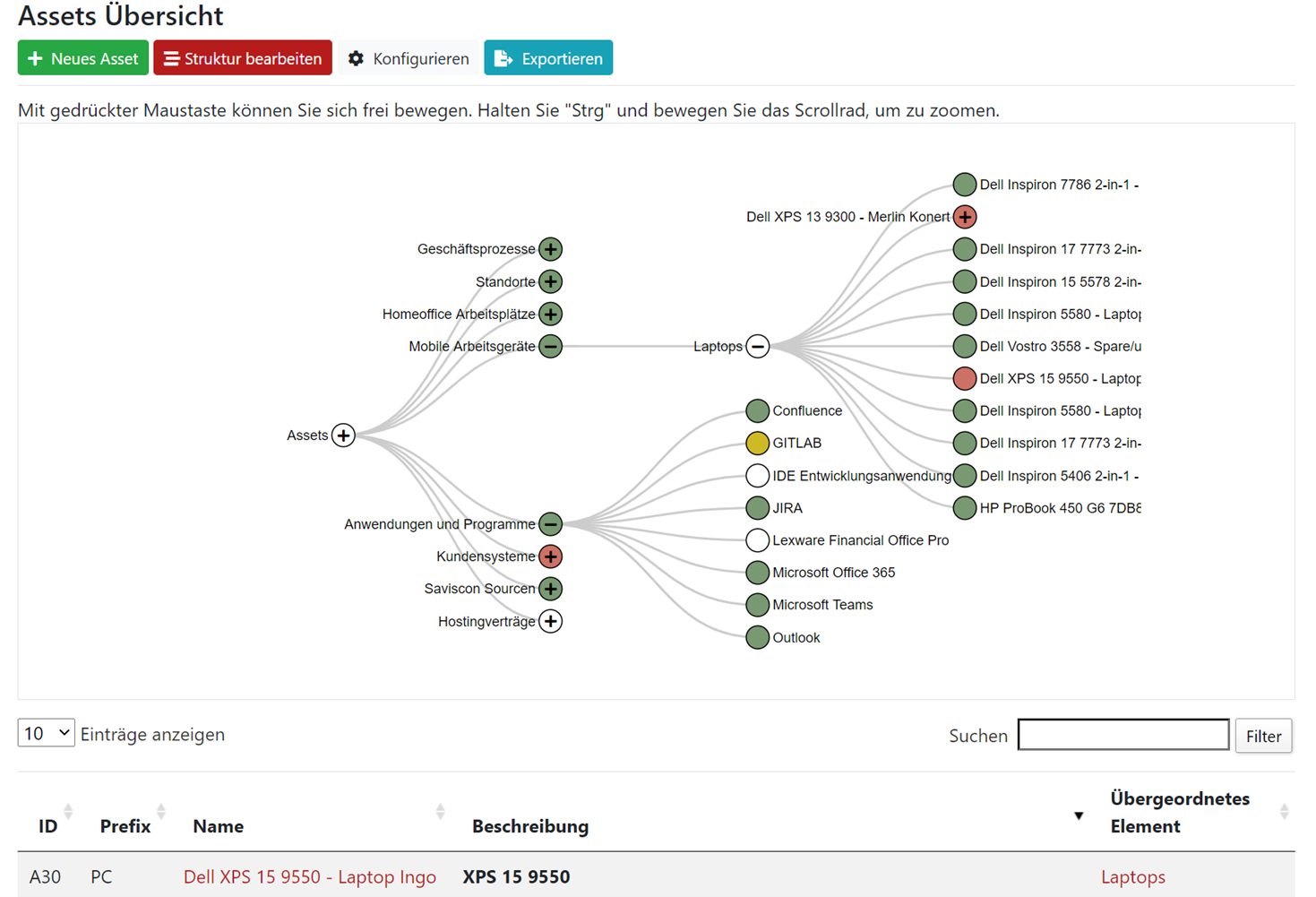

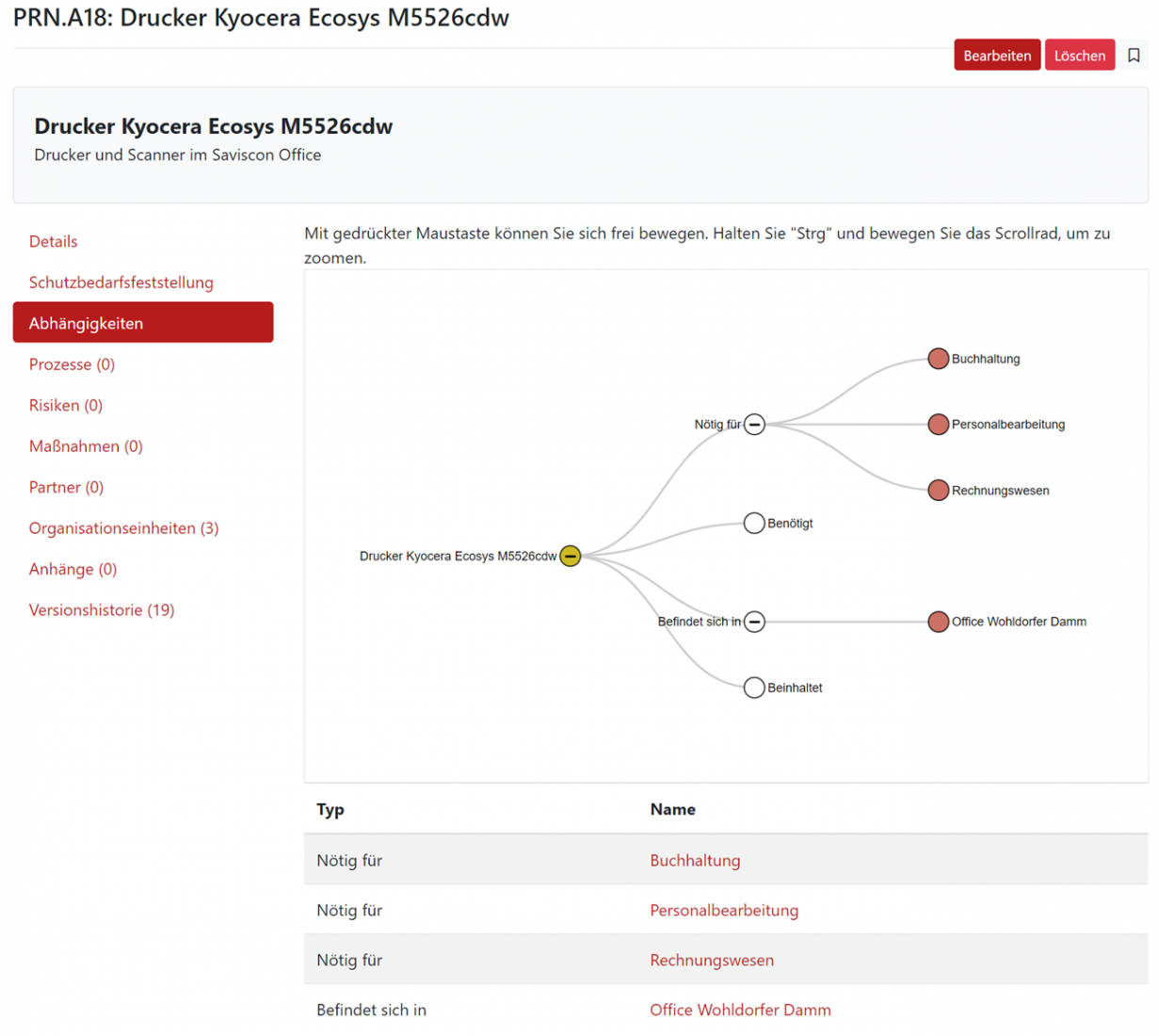

Risiken frühzeitig erkennen

Ein Risikomanagement-System unterstützt Sie dabei, Anforderungen durch neue Richtlinien einzuhalten, mögliche Risiken frühzeitig zu erkennen und diese schnellstmöglich zu beheben. Das SAVISCON GRC-COCKPIT bildet das Compliance-Management, das Risiko-Management und andere Management-Systeme Ihres Unternehmens ab und macht die Strukturen Ihres Unternehmens zentral sichtbar.

Sicher mit SAVISCON: Das GRC-COCKPIT sorgt für Überblick

Cyber Resilience Act: Sicherheit für die digitale Infrastruktur

Der Cyber Resilience Act ist ein zentraler Baustein für die Sicherheit digitaler Produkte und damit für das Vertrauen in digitale Märkte

Richtlinien schützen Unternehmen und bringen Wettbewerbsvorteile

Die Implementierung neuer Richtlinien wie CRA, NIS2 Cyber Security oder die KI-Verordnung sind zu Beginn eine Herausforderung für Unternehmen, stärken aber langfristig die Sicherheit von Unternehmen und Verbrauchern.

Gerne unterstützen wir Sie bei Fragen rund um die Compliance und das Risikomanagement.

FAQ

Welche Fristen gelten für die Umsetzung des Cyber Resilience Act?

Die Verordnung gilt bereits seit Januar 2024. Unternehmen haben bis Januar 2027 Zeit, ihre Produkte an die neuen Anforderungen anzupassen. Die Pflicht zur Meldung aktiv ausgenutzter Schwachstellen gilt bereits ab Oktober 2025.

Wie unterscheidet sich der Cyber Resilience Act von der NIS2-Richtlinie?

Der Unterschied zwischen dem Cyber Resilience Act und der NIS2-Richtlinie liegt im Anwendungsbereich. Der CRA sorgt für die Cybersecurity des digitalen Produktes selbst, die NIS2-Richtlinien verlangen eine sichere Produktionsumgebung.

Muss jedes digitale Produkt oder jede Software zertifiziert werden?

Die Europäische Verordnung gilt nicht für jedes digitale Produkt. Interessant ist die Zertifizierung für IT-Produkte, die vertrauliche Daten enthalten wie Software, Hardware oder eine Kombination aus beidem. Betriebssysteme, Datenbanken, Firewalls u.v.m. gehen bereits in die Prüfung zur Zertifizierung.

Welche Tests und Audits sind erforderlich, um die CRA-Vorgaben einzuhalten?

Um zu bestätigen, dass das Unternehmen die Anforderungen von CRA einhält, gibt es verschiedene Wege der Prüfung. Bei der Typprüfung prüft eine unabhängige Zertifizierungsstelle das Unternehmen auf die Einhaltung. Die Produktionsüberwachung ist eine Methode, die die Herstellung des Produktes überwacht. Wenn die Prüfung erfolgreich war, wird das Produkt mit einer CE-Kennzeichnung versehen. Die Marktüberwachungsbehörden können außerdem Produkte stichprobenartig prüfen. In manchen Fällen reicht auch die einfache Bestätigung des Unternehmens per Selbsterklärung.