Wesentliche Risiken für kleine und mittelständische Unternehmen

Ausfall von Schlüsselpersonen im Unternehmen und/oder Wegfall eines Großkunden

von Uwe Straßberger, Director Marketing & Sales bei der SAVISCON GmbH

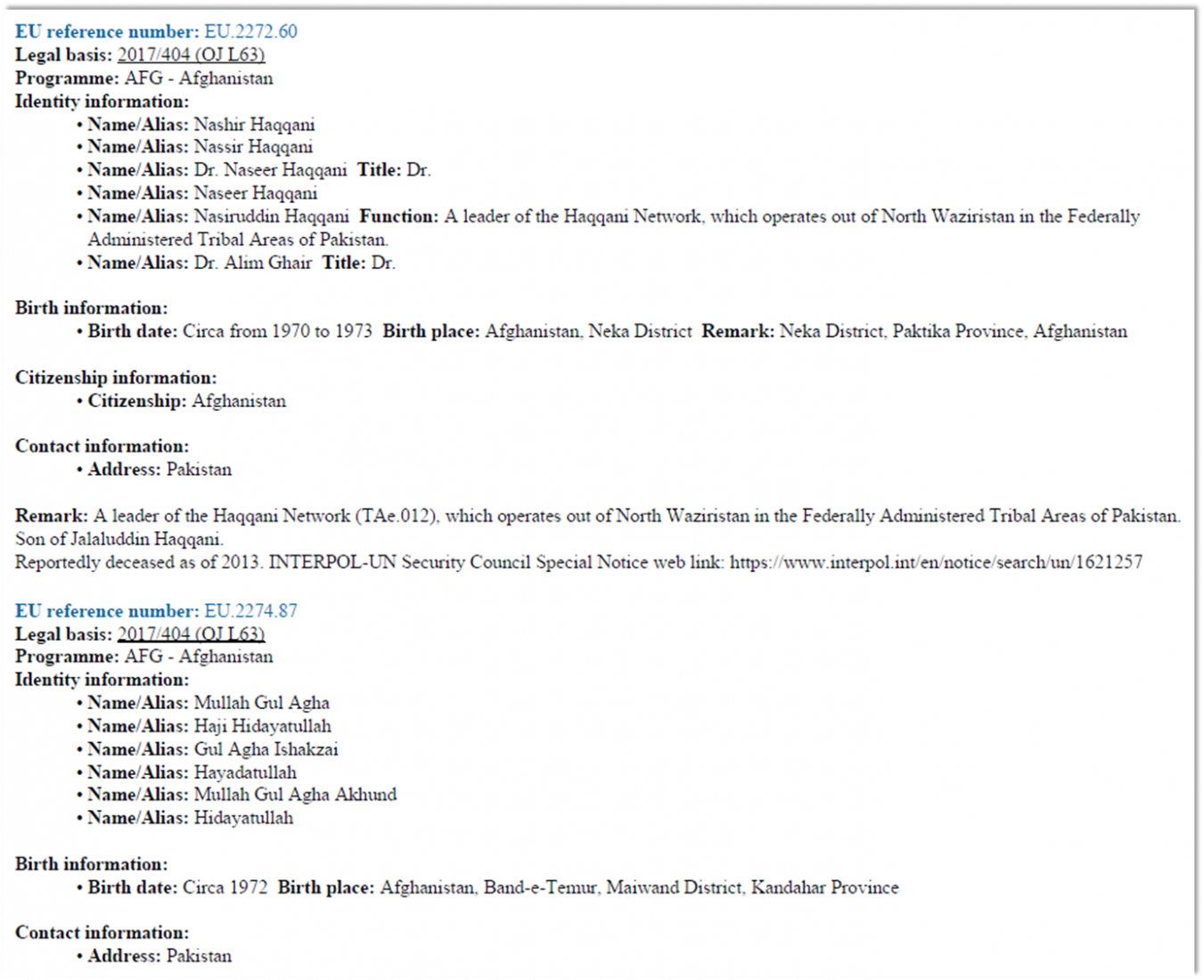

Im letzten Blog-Beitrag aus unserer Reihe GRC@SAVISCON ging es um das Compliance-Thema “Know Your Customer (KYC)”, heute kehren wir zum Projekt Risiko-Management zurück. Hintergrund: Wir als SAVISCON GmbH haben uns dazu entschieden unser Governance, Risk- und Compliance-Management (GRC-Management) mit unserer eigenen GRC-Software (GRC-COCKPIT) strukturiert und digital abzubilden. Dazu haben wir das Programm GRC@SAVISCON mit den drei Projekten Risiko-Management, IT-Sicherheit sowie Compliance- und Datenschutz-Management aufgesetzt. Lesen Sie hier unseren vollständigen initialen Blog-Beitrag.

Ein kurzer Rückblick:

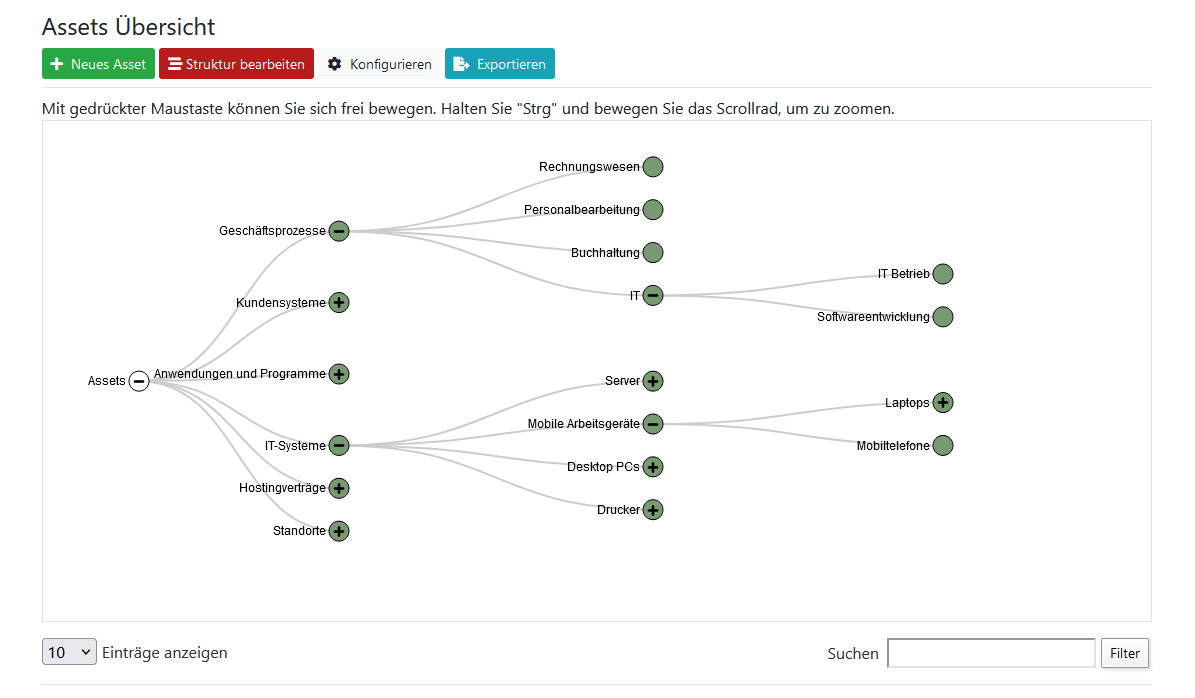

Zum Start des Risiko-Managements bei SAVISCON wurden in einem Brainstorming die abteilungsspezifischen Risiken von allen Organisationseinheiten gesammelt. Lesen Sie hier meinen ersten Blog-Beitrag aus dem Projekt Risiko-Management. Das Ergebnis war eine Anzahl von mehr als 70 Risiken. Für ein kleines Unternehmen wie unseres eine beachtliche Anzahl. Für mich als Risikomanager bestand die erste Aufgabe darin diese Risiken in das SAVSICON GRC-COCKPIT einzupflegen. Das war eine reine Fleißarbeit, die in dem Fall mit Copy & Paste relativ schnell erledigt war.

Im nächsten Schritt erfolgte die Aufforderung an die Abteilungen zu den einzelnen Risiken eine Bruttobwertung abzugeben. Auch das war mit der Funktion „Risikobewertung → Neue Organisationseinheit hinzufügen“ im Cockpit schnell erledigt. Der Workflow sorgt für eine gute Übersicht, sowohl für den Risikomanager als auch für die Fachbereiche, welche Bewertungsaufgaben an welche Organisationseinheiten verteilt wurden, und wann diese fällig sind. Bei der Betrachtung der Bewertungen, die die Kollegen dann termingerecht gemacht hatten, fiel mir auf, dass die meisten Risiken innerhalb der Risikomatrix eher in einem unkritischen Bereich lagen.

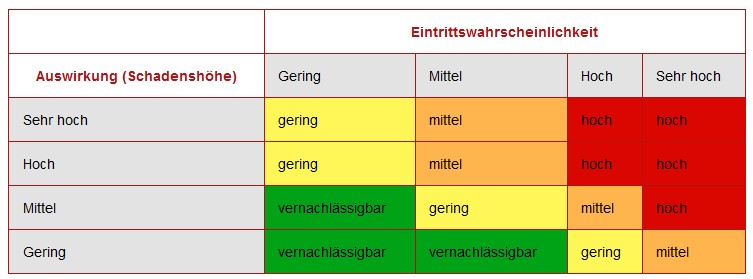

Wir erinnern uns: Ganz am Anfang hatten wir in unserem Risikoleitfaden den Risikoappetit des Unternehmens festgelegt und in die Risikomatrix des Cockpits übernommen. Mehr zum Thema Risikoappetit lesen Sie in meinem Blog-Beitrag “Wie funktioniert die Risikobewertung?” Bei weit mehr als der Hälfte der Risiken lag sowohl die Eintrittswahrscheinlichkeit als auch die Auswirkung (Schadenshöhe) bei „gering“ oder „mittel“. Für SAVISCON sind diese Stufen der Risikobewertungen weder in wirtschaftlicher, noch hinsichtlich unserer Reputation von besonderer Bedeutung.

Klar, es ist ärgerlich, wenn für einige Stunden unsere Homepage nicht erreichbar ist oder wenn es durch den Ausfall unserer CRM-Software zu einer vorübergehenden Einschränkung bei der Kundenbetreuung kommt. Gravierender sind da schon solche Risiken wie beispielsweise der Ausfall der Infrastruktur für das SAVISCON GRC-COCKPIT, weil unsere SaaS-Kunden dann vorübergehend nicht mit der Software arbeiten könnten. Übrigens: Bei diesem Risiko decken wir gleich zwei Bereiche ab: Risiko-Management und IT-Sicherheitsmanagement. Das lässt sich bei uns im GRC-COCKPIT hervorragend miteinander verbinden.

Auch der Ausfall des technischen Supports hat unter Umständen weitreichendere Folgen. Unter anderem könnte in beiden Fällen unser Ansehen beim Kunden Schaden nehmen und bei einem länger andauernden Störfall könnten die Kunden eventuell sogar Schadensersatz einfordern oder den Lizenzvertrag kündigen. Alles ärgerlich, aber die Auswirkungen, die hinter diesen Risiken stecken hätten keine gravierenden wirtschaftlichen Folgen, solange nicht alle Kunden gleichzeitig abspringen. Es ist recht unwahrscheinlich, dass diese Risiken am Ende sogar existenzgefährdend für SAVISCON sein könnten. Damit sind wir beim Kern der Sache. In unseren Einführungsberatung für das SAVISCON GRC-COCKPIT empfehlen wir den Kunden:

Konzentrieren Sie sich am Anfang auf das Wesentliche

(Potenziell existenzgefährdende Normen und Risiken oder Risikoszenarien)

Wenn man als Unternehmen mit dem Risiko-Management startet hat man einen riesigen Berg an Arbeit vor sich. Risiken, aber auch Anforderungen und Normen müssen, identifiziert, eingepflegt und bewertet werden. Um die Situation bei kritischen Bewertungen zu verbessern, müssen dann noch Maßnahmen eingeleitet und Überwachungen durchgeführt werden. Das alles ist beim initialen Risikoprozess zeitintensiv und wird gerade bei kleineren und mittleren Unternehmen oftmals neben der eigentlichen Arbeit verrichtet. Das Risiko-Management ist jedoch ein fortlaufender Prozess, der mit einem strategischen Ansatz begonnen werden muss. Und klar ist: man kann nicht alles auf einmal schaffen.

Die Devise lautet also: Das Wesentliche zuerst!

Und das Wesentliche sind im ersten Step, die Risiken, die für ein Unternehmen wirtschaftlich gravierende Ausmaße haben oder im schlimmsten Fall sogar existenzgefährdend sein könnten. Natürlich gibt es auch bei uns eine Anzahl von Risiken, die in der Bruttobewertung, sowohl hinsichtlich der Eintrittswahrscheinlichkeit als auch der Auswirkung (Schadenshöhe) als „hoch“ oder „sehr hoch“ eingeschätzt wurden. Risiken deren Bearbeitung sicherlich eine hohe Priorität besitzen. Aber, es gibt zwei Risiken deren Auswirkungen eine potenziell existenzielle Gefährdung, mindestens aber einen erheblichen wirtschaftlichen Schaden für die SAVISCON bedeuten würden. Wobei eines der Risiken ein sog. Risikoszenario darstellt, weil es mehrere Einzelrisiken sind, die hier in der ungünstigen Zusammenwirkung eine hohe Gefährdung verursachen könnten. Konkret sind die folgenden Risken:

1. Der Wegfall eines Großkunden durch Umsatz- oder Zahlungsausfall

2. Der Ausfall von Schlüsselpersonen im Unternehmen

Hintergrund: Wachstum der SAVISCON GmbH

Seit der Gründung der SAVISCON im Jahre 2010 lag das Kerngeschäft im Customer Communication- und Enterprise Content Management. Nachdem es in den ersten Jahren eine „One man show“, mit Ingo Simon als einzigem Mitarbeiter war, hatte das Unternehmen Ende 2018 vier Mitarbeiter. Seit wir Anfang 2019 mit der Vermarktung des SAVISCON GRC-COCKPIT und den dazugehörigen Dienstleistungen begonnen haben hat sich die Anzahl der Mitarbeiter vervielfacht.

Seit der Gründung der SAVISCON im Jahre 2010 lag das Kerngeschäft im Customer Communication- und Enterprise Content Management. Nachdem es in den ersten Jahren eine „One man show“, mit Ingo Simon als einzigem Mitarbeiter war, hatte das Unternehmen Ende 2018 vier Mitarbeiter. Seit wir Anfang 2019 mit der Vermarktung des SAVISCON GRC-COCKPIT und den dazugehörigen Dienstleistungen begonnen haben hat sich die Anzahl der Mitarbeiter vervielfacht.

Auswirkungen bei Risikoeintritt

Bevor wir mit den Risiko-Management begonnen haben, hatte sich niemand so richtig Gedanken über diese beiden Risiken gemacht. Fakt ist aber, dass ein Großteil des Umsatzes durch den Großauftrag eines Kunden generiert wurde, der durch alle Consulting Mitarbeiter erfüllt wurde. Somit war das Einkommen der Mitarbeiter und darüber hinaus auch die Existenz des Unternehmens von diesem einen Kunden abhängig. Ein Projektstopp oder Austausch der SAVISCON durch andere Dienstleister hätte fatale Folgen, es könnte bei fehlenden Folgeaufträgen das mögliche Aus der Firma und daraus resultierend die Arbeitslosigkeit der Mitarbeiter bedeuten.

Was den Ausfall der Schlüsselpersonen betrifft gab es im ersten Jahr nach dem Start des SAVISCON GRC-COCKPIT und den dazugehörigen Aktivitäten nur einen Mitarbeiter in unserer Entwicklungsabteilung. Die Auswirkungen eines kompletten Ausfalls dieses Mitarbeiters wären für das Projekt und somit für das Unternehmen dramatisch, unter Umständen sogar wiederum existenzgefährdend gewesen. In dieser Abteilung wird nicht nur die Software ständig weiterentwickelt, sie ist auch für das Bereitstellen der Instanzen für unsere Kunden sowie für den kompletten Support und die Wartung verantwortlich. Zu Beginn hatten wir also nur einen Mitarbeiter mit den notwendigen Programmierungskenntnissen. Sein Ausfall hätte uns jegliche Geschäftsgrundlage im Segment SAVISCON GRC-COCKPIT entzogen.

Wie oben bereits erwähnt gibt es ähnliche Risiken in Bezug auf Schlüsselpersonen auch für andere Organisationseinheiten, wie z. B. die Geschäftsführung oder Marketing & Vertrieb. Somit haben wir ein typisches Beispiel für ein Risikoszenario, mit dem Namen „Ausfall von Schlüsselpersonen“, weil es dasselbe Risiko mehrfach als Einzelrisiko in verschiedenen Abteilungen gibt.

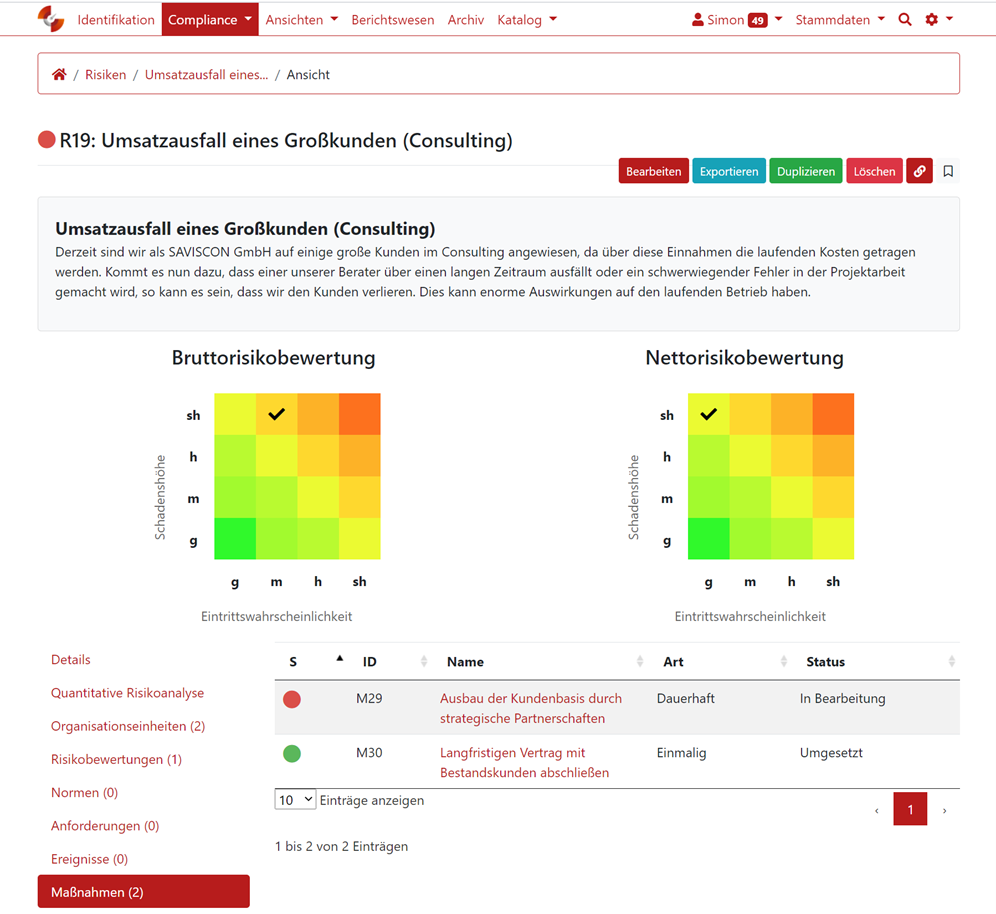

Bei beiden Risiken – Ausfall Schlüsselperson und Wegfall Großkunde – war somit klar, dass die Schadenshöhe bei Eintritt für die SAVISCON existenzgefährdend sein könnte. Eine Einschätzung bezüglich der Eintrittswahrscheinlichkeit ist dabei nicht ganz einfach, jedoch für die Bewertung hier auch nicht ausschlaggebend. Fakt ist; es könnte eintreten (und es könnte auch jeden Tag eintreten) Der Schaden wäre in beiden Fällen zu hoch! Damit waren beide Risiken in der Matrix im roten Bereich und es gab sofortigen Handlungsbedarf in Form von Maßnahmen. Welche das waren sehen Sie für das Großkundenrisiko im Screenshot:

Blick ins GRC-COCKPIT: So sieht das Risiko Umsatzausfall Großkunde in der Risiko-Management Software aus.

Maßnahmen Wegfall eines Großkunden

Dem Risiko „Wegfall eines Großkunden durch Umsatz- oder Zahlungsausfall“ begegnen wir dadurch, dass wir und insgesamt breiter aufstellen. Dazu sind wir derzeit in Verhandlungen mit strategischen Partnern. Eigentlich wollten wir das schon im April abgeschlossen haben, aber manchmal dauern solche strategischen Maßnahmen dann doch länger. Im Bild sieht man jedoch: Die Maßnahme ist rot, weil wir das gesetzte Zeitlimit überschritten haben. Wenn wir im August die Überwachung als durchgeführt und wirksam dokumentieren, weil wir dann voraussichtlich die Verträge unterzeichnen werden, wird diese Maßnahme grün

Dann wird auch das Risiko grün, weil nämlich die Maßnahme „Langfristigen Vertrag mit Bestandskunden abschließen“ erfolgreich zum Jahresbeginn umgesetzt wurde.

Des Weiteren betreiben wir heute fortlaufend die Akquise weiterer Kunden für unsere Consultingtätigkeiten im Customer Communication- und Enterprise Content Management. Zum anderen haben wir damit begonnen, das Geschäft der SAVISCON zu diversifizieren. Das ist durch die Aktivitäten des SAVISCON GRC-COCKPIT (Software und Dienstleistungen) bereits erfolgt. Darüber hinaus bereiten wir derzeit den Launch weiterer Produkte und Dienstleistungen vor. Diese Maßnahmen müssen wir in der Dokumentation im GRC-COCKPIT nun noch nachdokumentieren.

Diese Maßnahmen bedeuten für uns übrigens nicht nur die Minimierung unserer Risiken, sondern ermöglicht uns auch die Ausweitung unserer Geschäftsaktivitäten und, wenn wir erfolgreich sind, auch das Wachstum unseres Unternehmens. Womit wir einen klassischen Beweis dafür haben, dass Risiko-Management auch immer eine Chance bedeutet und zur guten Unternehmensführung beitragen kann.

Maßnahmen Ausfall von Schlüsselpersonen

Zum Risikoszenario „Ausfall von Schlüsselpersonen im Unternehmen“ haben wir unterschiedliche Maßnahmen durchgeführt. Für die Entwicklungsabteilung haben wir einen weiteren Mitarbeiter eingestellt und zusätzlich einen Mitarbeiter aus dem Consultingbereich, der über entsprechende Grundkenntnisse verfügt, durch Aus- und Weiterbildungsmaßnahmen als weiteren Backup fit gemacht. Für andere Abteilungen, wie die Geschäftsführung und Marketing & Vertrieb haben wir durch entsprechende Stellvertreterregelungen die Risiken des Komplettausfalls minimiert. Aus unternehmerischer Sicht ist es dabei durchaus hilfreich sehr pragmatisch vorzugehen. Gerade KMU’s können es sich aufgrund ihrer finanziellen Situation oftmals nicht leisten, „mal eben“ einen neuen Mitarbeiter einzustellen und sind daher auf entsprechende Zwischenlösungen angewiesen.

Übrigens: Auch durch die Rekrutierung eines neuen Mitarbeiters für die Entwicklungsabteilung konnten wir unsere Aktivitäten und das Portfolio unserer Dienstleistungen erweitern. Aufgrund vorhandener Kapazitäten haben wir diesen Kollegen zum ISMS-Manager (zertifiziert) ausbilden lassen und können somit im Bereich IT-Sicherheit weiteres Know-how anbieten, welches wir als Dienstleistungen bei potentiellen Kunden abrechnen können. Ein weiterer Beweis dafür, dass Risiko-Management auch immer eine Chance bedeutet.

Fazit

Beim Risiko-Management kommt es nicht darauf an von heute auf morgen perfekt zu sein und jedes kleinste Risiko zu erfassen und zu bearbeiten. Vielmehr geht es in erster Linie darum überhaupt einmal anzufangen und sich dabei auf das Wesentliche zu konzentrieren. Dabei ist es empfehlenswert, dass Sie zunächst mit den möglicherweise existenzgefährdenden Risiken anfangen und sich dann durch Ihre weitere Risikosammlung arbeiten. Unter dem Motto, „das Wichtigste zuerst“ werden sie nach und nach Ihr strukturiertes und umfangreiches Risiko-Management aufbauen. Mit Hilfe einer Software, wie dem SAVISCON GRC-COCKPIT, haben Sie dann fortlaufend alles im Griff.

Über den Autor:

Über den Autor:

Uwe Straßberger ist Director Sales & Marketing bei der SAVISCON GmbH. Seit 2019 steht er unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: 040 80 90 81 446 oder uwe.strassberger@saviscon.de