5 Tipps für Ihr GRC-Management

Governance-, Risk- und Compliance-Management: Basis für gute Unternehmensführung

von Ingo Simon, Geschäftsführer der SAVISCON GmbH

Die Leitungsorgane eines Unternehmens (Governance) haben unter anderem die Aufgabe, die Risiken auf ein Minimum zu reduzieren (Risiko-Management) als auch sicherzustellen, dass das Unternehmen und dessen Mitarbeiter alle relevanten Anforderungen und Regularien aus Gesetzen, Normen und internen Vorgaben Folge leistet (Compliance-Management). Dabei spielen auch die Informationssicherheit und der Datenschutz eine große Rolle, da sie gleichermaßen in das Risiko- und Compliance-Management greifen.

Diese Themen erstrecken sich dabei außerdem auf sämtliche Tätigkeiten von Unternehmen, denn es gibt Vorgaben in allen Bereichen: Finanzen, Personalwesen, Einkauf, Krankenpflege, Umweltschutz, Vertrieb, Logistik usw. Alle Fachbereiche müssen sicherstellen, dass sie alle bestehenden Vorgaben einhalten. Und ebenso müssen alle Bereiche sich um ihre Risiken kümmern, damit sie die Gesamtorganisation nicht gefährden. Der Zustand der Compliance- und Risiko-Managementsysteme muss den Leitungsorganen jederzeit transparent sein.

Als Handlungsgrundlage für gute und verantwortungsvolle Unternehmensführung und -kontrolle können Unternehmen den Deutschen Corporate Governance Kodex (DCGK) zugrunde legen. Wir haben für Sie 5 Tipps für verantwortungsvolles Handeln zusammengestellt:

Tipp 1: Selbstverpflichtung ernst nehmen

Eine zentrale Botschaft des Deutschen Corporate Governance Kodex ist die Selbstverpflichtung. Also: Verpflichten Sie sich selbst dazu, die Anforderungen aus dem Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG), dem Transparenz- und Publizitätsgesetzes (TransPuG) sowie dem DCGK zu erfüllen.

Tipp 2: Aufsicht und Geschäftsführung strikt trennen

Eine der wesentlichen Anforderungen, nämlich auf Ebene der Rechtsträger (Geschäftsführung) eine angemessene und wirksame Aufsichtsstruktur zur Kontrolle der operativen Organe zu installieren, geschieht am besten durch die Einrichtung entsprechender Organe (Aufsichtsrat, Verwaltungsrat, Beirat). Dabei hat das Aufsichtsorgan, die Aufgabe dafür zu sorgen, dass die Geschäftsführung/Vorstand dies auch tun.

Unternehmen sollten formalisierte, personenunabhängige Verfahren, wie z. B. die Trennung von Aufsicht und Geschäftsführung, eine umfassende Wirtschaftsprüfung sowie Transparenz nach außen nutzen, um Fehlentwicklungen frühzeitig zu erkennen und diese durch geeignete Maßnahmen möglichst zu vermeiden. Instrumente für eine gute, verantwortungsvolle und wirtschaftliche Unternehmensführung sind laut DCGK für die Bereiche Controlling, Qualitätsmanagement, Leitung, Aufsicht und das Risiko-Management zu entwickeln und anzuwenden. Außerdem sollte ein entsprechendes Berichtswesen etabliert werden.

Tipp 3: Governance, Risk & Compliance gehören zusammen

Immer noch werden Risiko-Management und Compliance-Management in vielen Unternehmen separat voneinander betrachtet. Dabei ergibt es Sinn die Interdependenzen zu nutzen und so die internen Abläufe effizienter zu gestalten. Das spart Zeit, Geld und Nerven. Das ist der Kern des GRC-Managements: Beim GRC-Management werden die drei Bereiche Governance (G), Risk (R) und Compliance (C) in einem System zusammengefasst. Durch die gemeinsame Betrachtung können Sie die Effizienz und Transparenz Ihrer Prozesse steigern.

Tipp 4: GRC-Management als Chance

Sehen Sie das GRC-Management nicht als ein notwendiges Übel, sondern als Chance zur besseren und nachhaltigen Unternehmensführung. Mit einem strukturierten und digitalisierten GRC-Management-System sind Sie der Zeit einen Schritt voraus. Das kann für Sie auch rechtlich und somit finanziell gesehen einen großen Vorteil bedeuten. Denn es werden zunehmend drastischere Sanktionen verhängt. Bußgelder werden immer höher und sind zuweilen sogar existenzgefährdend. Organ-Mitglieder und leitende Angestellte haften häufiger persönlich, auch hier drohen Bußgelder oder sogar Berufsverbote.

Außerdem legen neuere Gesetze auch den Schwerpunkt auf die Nachhaltigkeit, so zum Beispiel das Lieferkettengesetz. Diese Gesetze können dazu frühen, dass, neben Sanktionen, auch tatsächliche Umsatzausfälle eintreten können, wenn den Anforderungen nicht gerecht wird. Denn wird man dem Lieferkettengesetz nicht gerecht kann es sein, dass Auftraggeber einen aus der Lieferantenliste streichen.

Tipp 5: Digitalisieren Sie Ihr GRC-Management

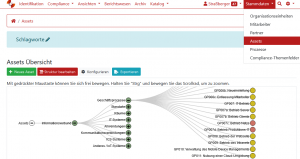

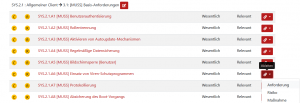

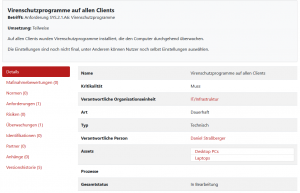

Alle Informationen zum GRC-Management gehören zusammen. Excel, E-Mail und Co. sind nicht mehr als digitale Zettelwirtschaft. Arbeiten Sie besser mit einer Software, die alle notwendigen Anforderungen, Risiken und Maßnahmen an einer zentralen Stelle mit den dazugehörigen Dokumenten speichert und verknüpft. Da in Unternehmen die ineinandergreifenden Prozesse zu immer höheren Anforderungen aus Gesetzen, Normen, Standards und Verträgen führen, empfiehlt sich die Implementierung eines umfassenden und nachhaltigen GRC-Managements.

Aufgrund der Komplexität des GRC-Managements und den daraus entstehenden großen Datenmengen, ergibt es Sinn, die Bearbeitung frühestmöglich mithilfe einer Software durchzuführen. Durch die konsequente digitale Zuweisung von Vorgängen und Abläufen mittels einer strukturellen Software arbeiten alle Mitarbeiter in einem System. „Medienbrüche“ werden durch die komplette Dokumentation aller Vorgänge ausgeschlossen und somit die Revisionssicherheit gewährleistet. Ein umfangreiches Reporting auf Knopfdruck vereinfacht Audits und Prüfungen, wie z. B. bei der Zertifizierung nach ISO 27001. Wir von der SAVISCON GmbH bieten mit unserem GRC-COCKPIT eine Software an, die genau das kann: Alle Management-Systeme gebündelt an einem Ort. Jetzt mehr zum GRC-COCKPIT erfahren.

Über den Autor

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:

![]()

![]()

„Wir unterstützen ein wirksames EU-Lieferkettengesetz, basierend auf den UN-Leitprinzipien Wirtschaft und Menschenrechte, das kleinere und mittlere Unternehmen nicht überfordert. […]“, so steht es im Koalitionsvertrag. Am 11. Juni 2021 hat der Deutsche Bundestag das Lieferkettengesetz in Deutschland verabschiedet. Mit diesem Gesetz wird erstmals die unternehmerische Verantwortung für die Einhaltung von Menschenrechten in den Lieferketten geregelt. Offiziell heißt es „Gesetz über die unternehmerischen Sorgfaltspflichten zur Vermeidung von Menschenrechtsverletzungen in Lieferketten (Lieferkettensorgfaltspflichtengesetz – LkSG)“ oder eben kurz: Lieferkettengesetz. Es sieht vor, dass Unternehmen ab 1.000 Mitarbeitern nachweisen müssen, dass ihre Lieferkette sicher ist. Dazu haben Unternehmen mit über 3.000 Beschäftigten bis Januar 2023 Zeit. Bei Unternehmen mit mehr als 1.000 Mitarbeitenden verschiebt sich die Frist um ein Jahr nach hinten auf Januar 2024. Was es für konkrete Anforderungen vorsieht und welche Sanktionen bei Non-Compliance drohen, lesen Sie in unserem Blog-Beitrag „

„Wir unterstützen ein wirksames EU-Lieferkettengesetz, basierend auf den UN-Leitprinzipien Wirtschaft und Menschenrechte, das kleinere und mittlere Unternehmen nicht überfordert. […]“, so steht es im Koalitionsvertrag. Am 11. Juni 2021 hat der Deutsche Bundestag das Lieferkettengesetz in Deutschland verabschiedet. Mit diesem Gesetz wird erstmals die unternehmerische Verantwortung für die Einhaltung von Menschenrechten in den Lieferketten geregelt. Offiziell heißt es „Gesetz über die unternehmerischen Sorgfaltspflichten zur Vermeidung von Menschenrechtsverletzungen in Lieferketten (Lieferkettensorgfaltspflichtengesetz – LkSG)“ oder eben kurz: Lieferkettengesetz. Es sieht vor, dass Unternehmen ab 1.000 Mitarbeitern nachweisen müssen, dass ihre Lieferkette sicher ist. Dazu haben Unternehmen mit über 3.000 Beschäftigten bis Januar 2023 Zeit. Bei Unternehmen mit mehr als 1.000 Mitarbeitenden verschiebt sich die Frist um ein Jahr nach hinten auf Januar 2024. Was es für konkrete Anforderungen vorsieht und welche Sanktionen bei Non-Compliance drohen, lesen Sie in unserem Blog-Beitrag „

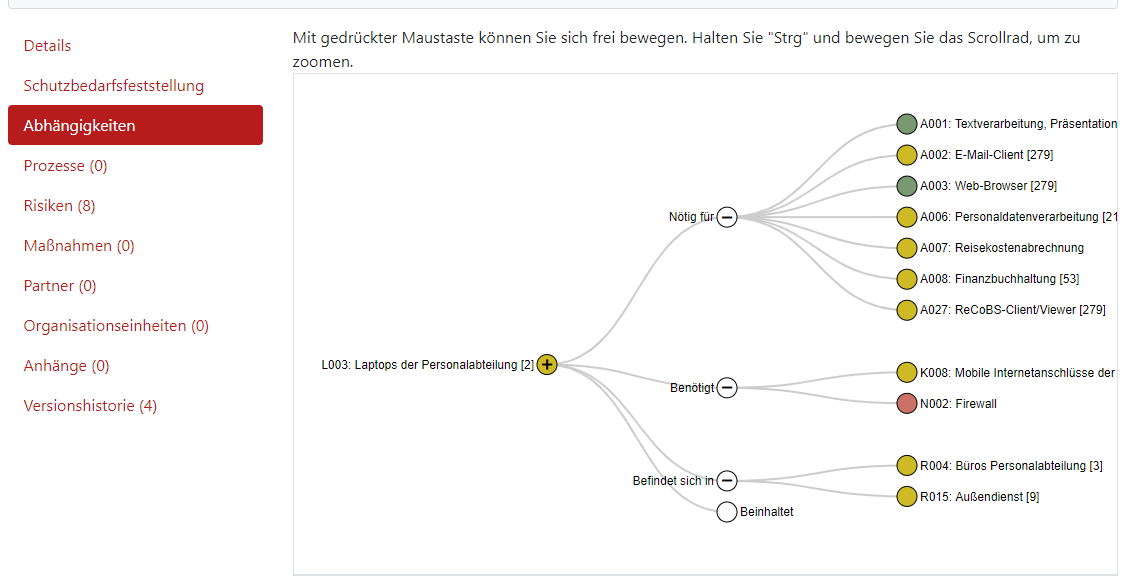

Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.

Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.