Was steht im Telekommunikation-Telemedien-Datenschutz-Gesetz?

von Karin Selzer, Consultant Compliance und Datenschutz bei der SAVISCON GmbH

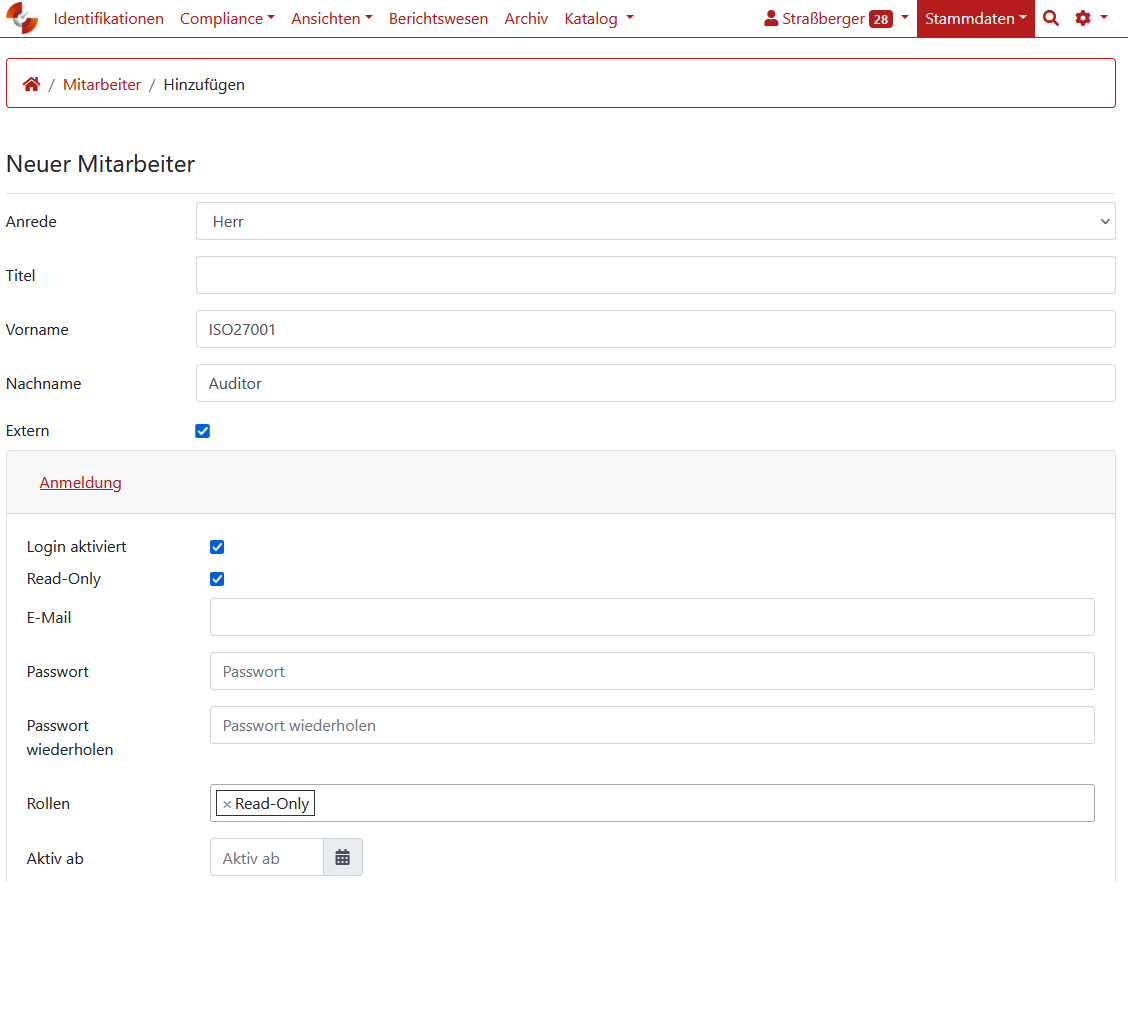

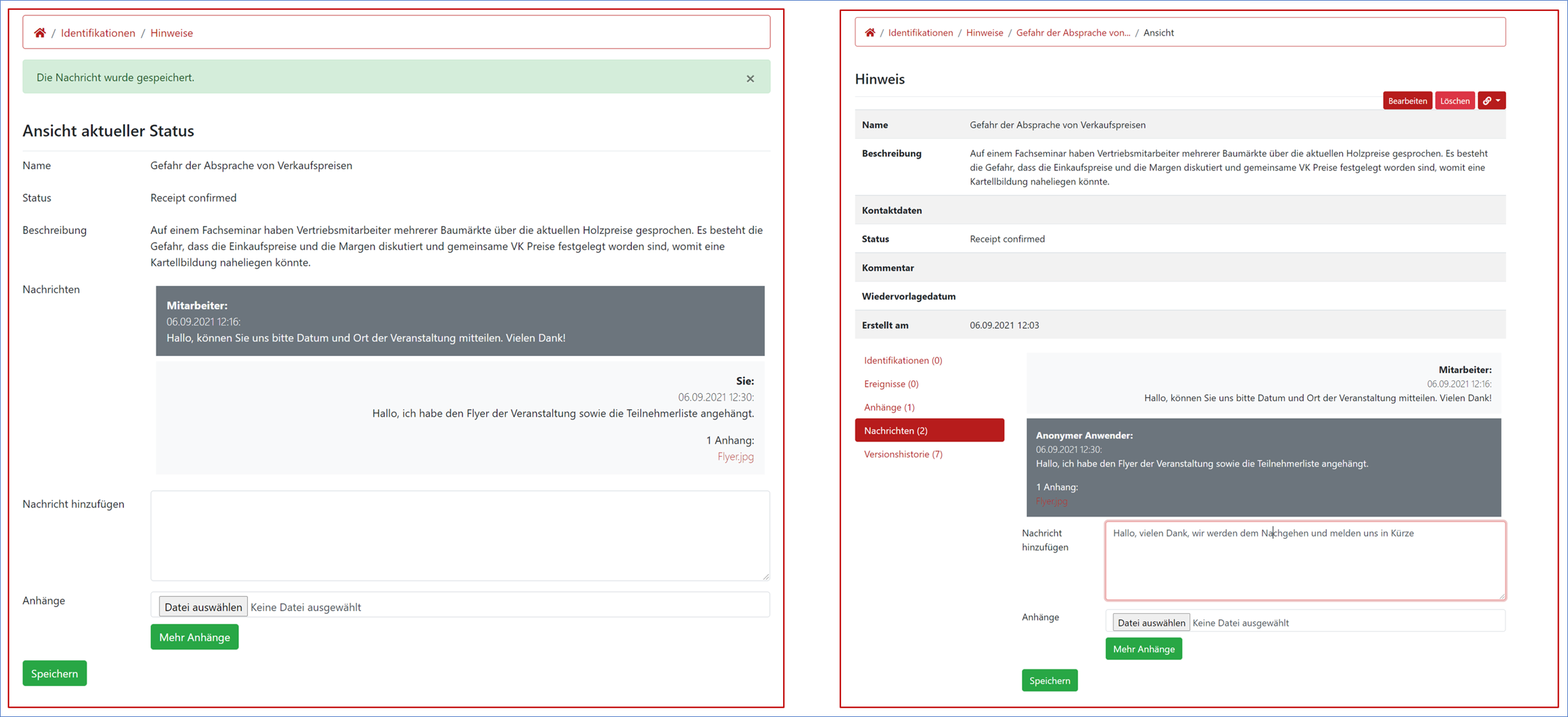

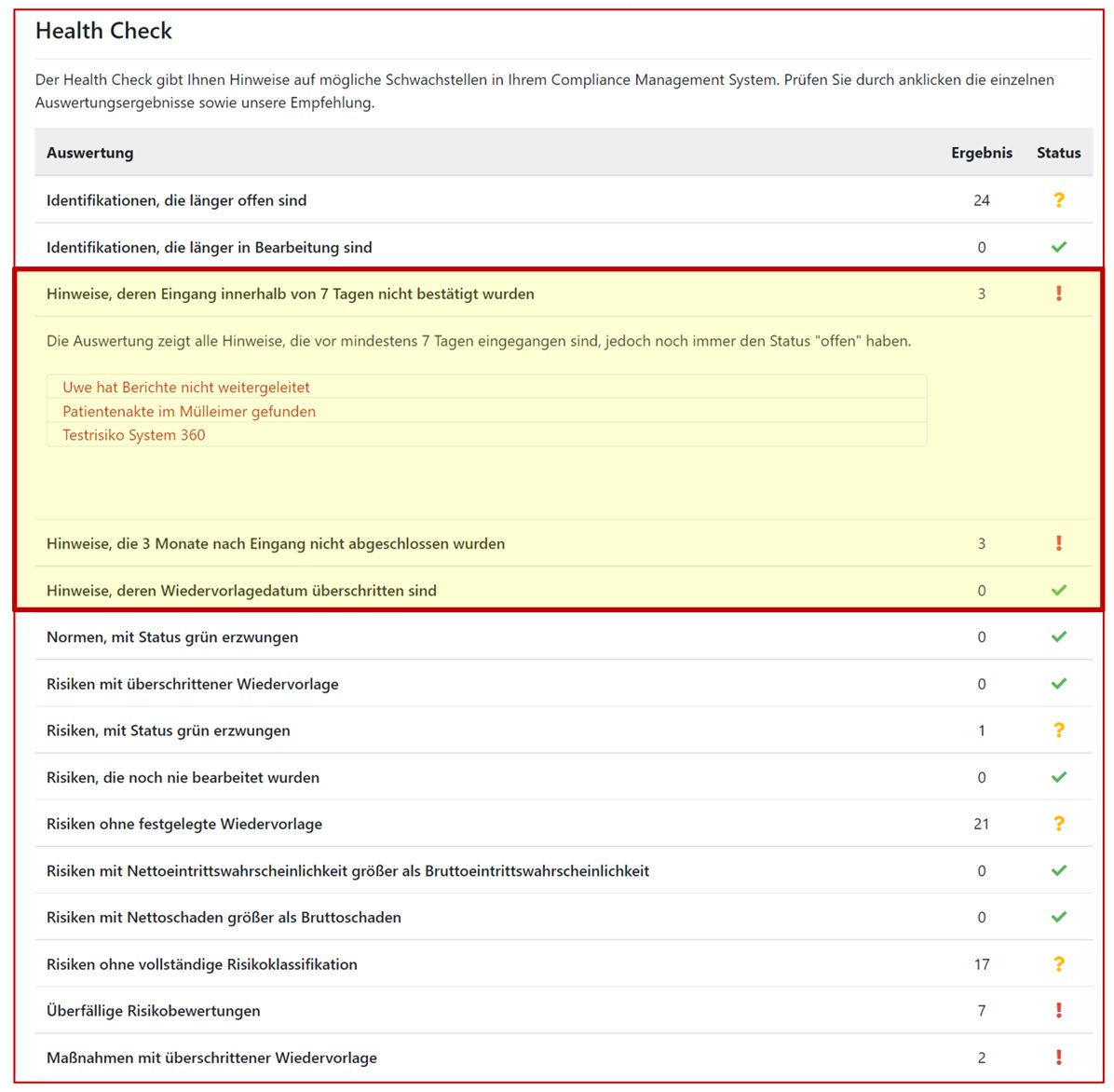

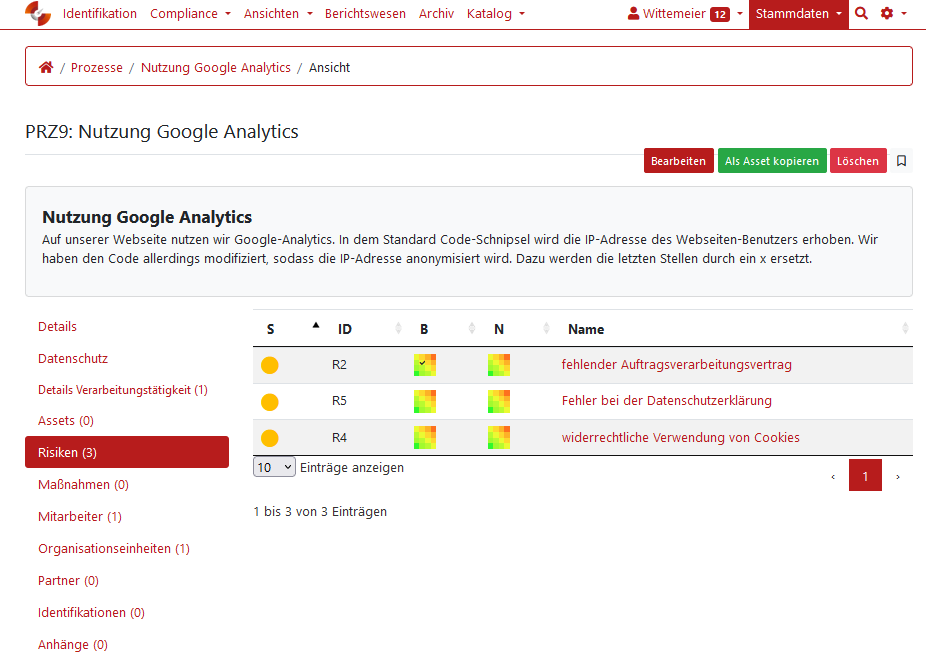

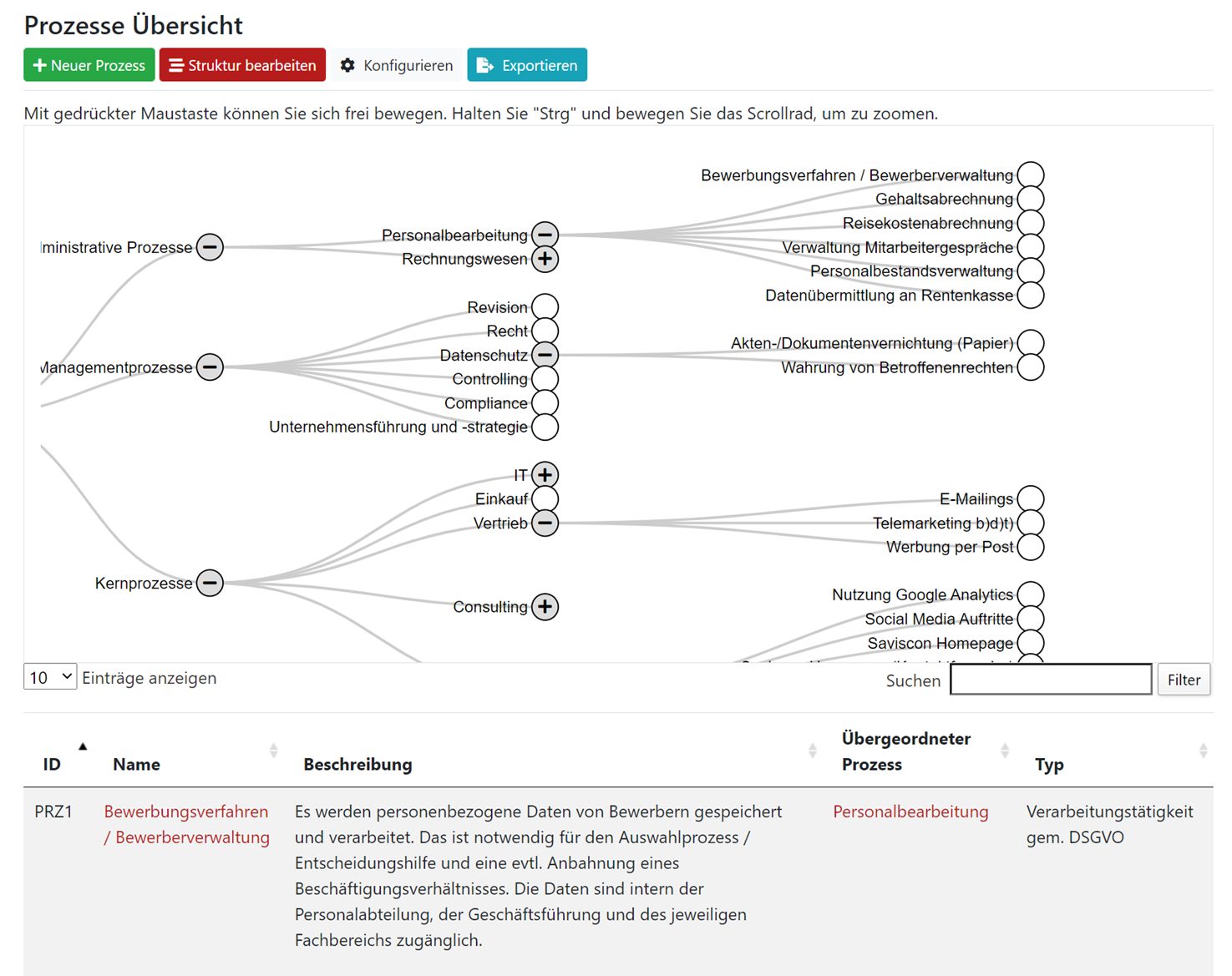

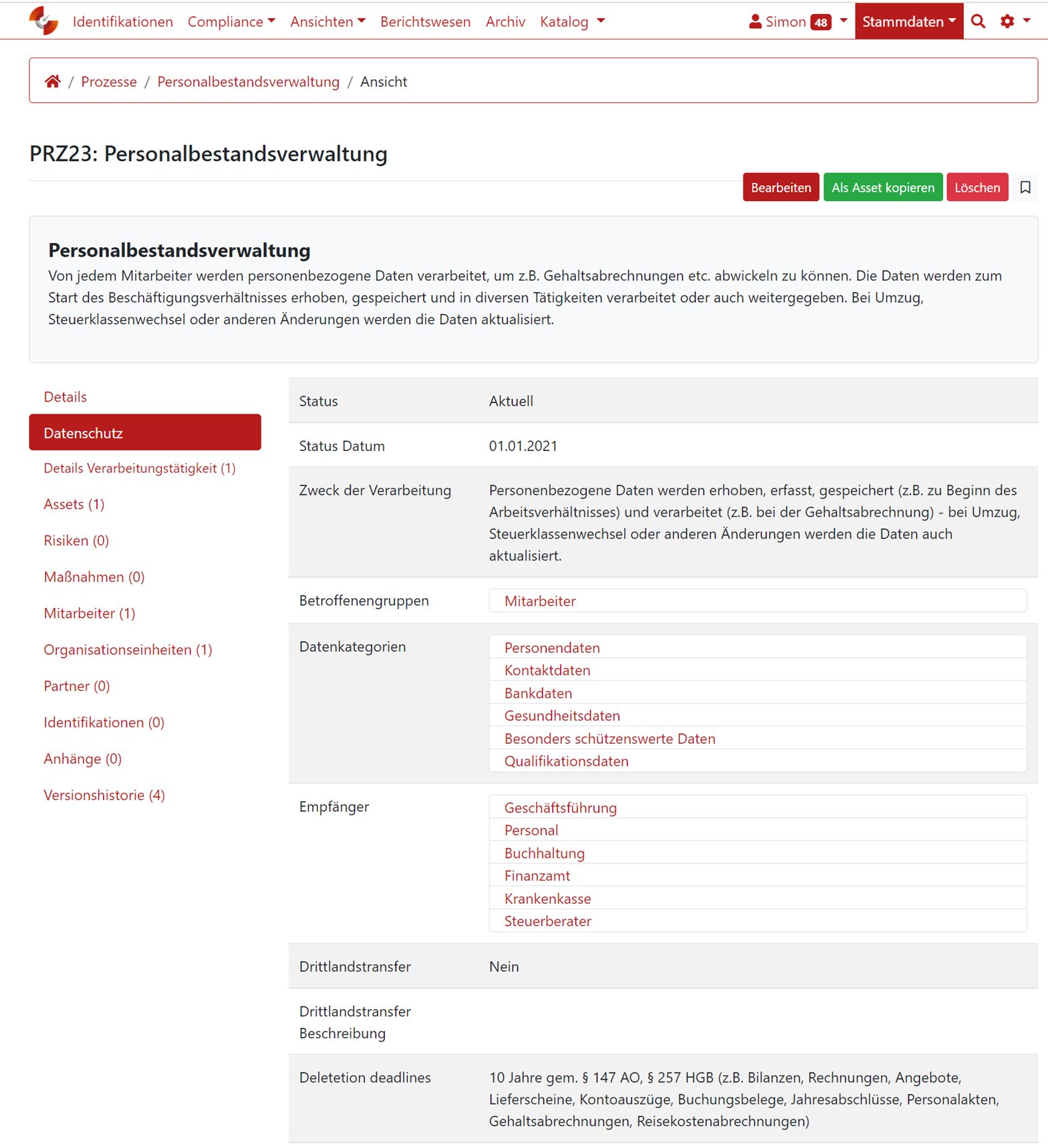

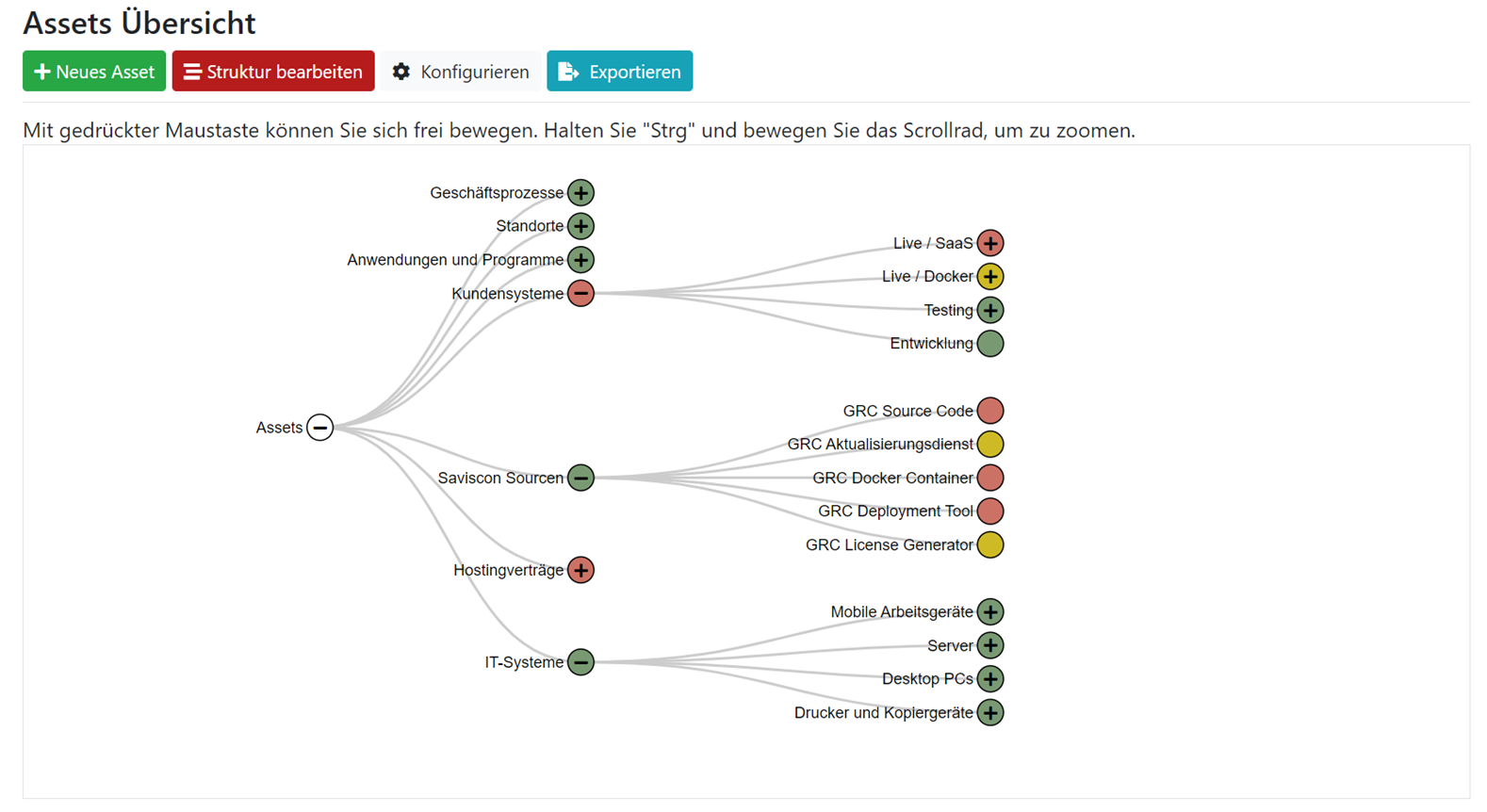

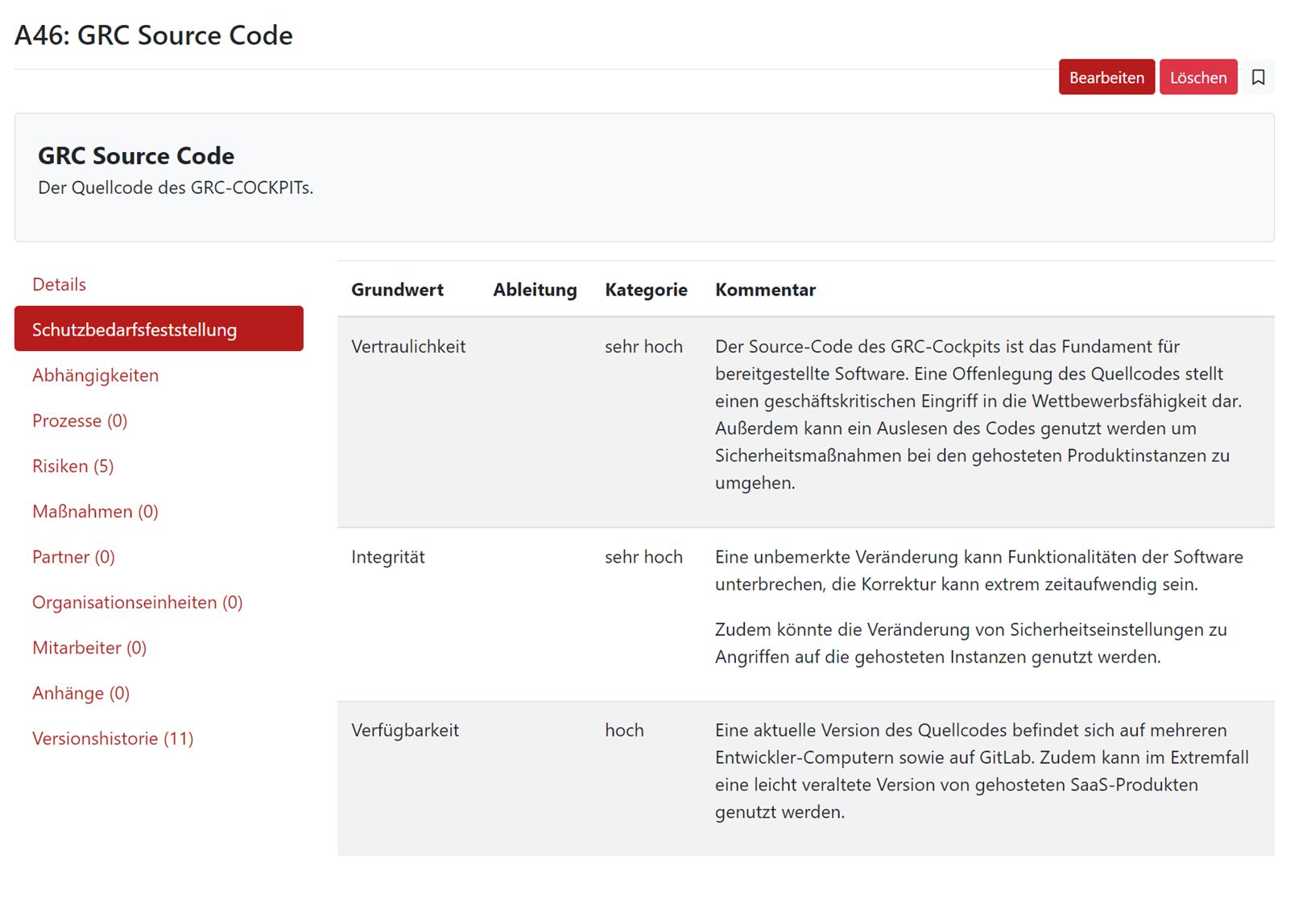

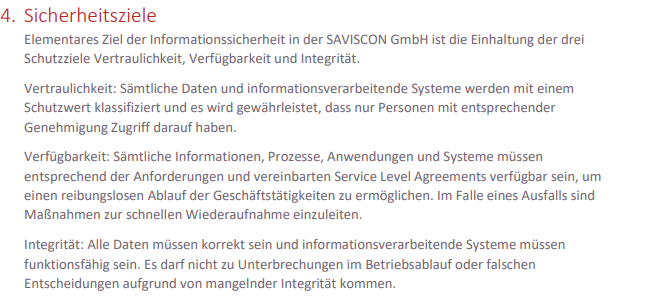

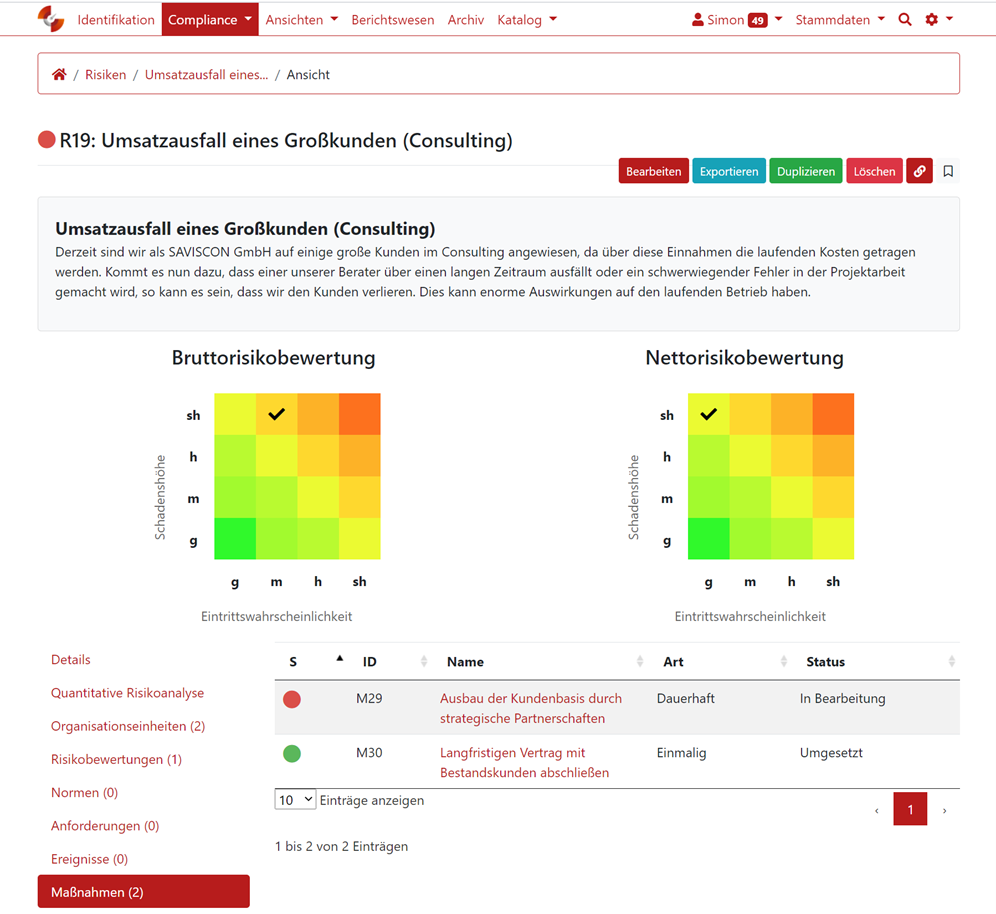

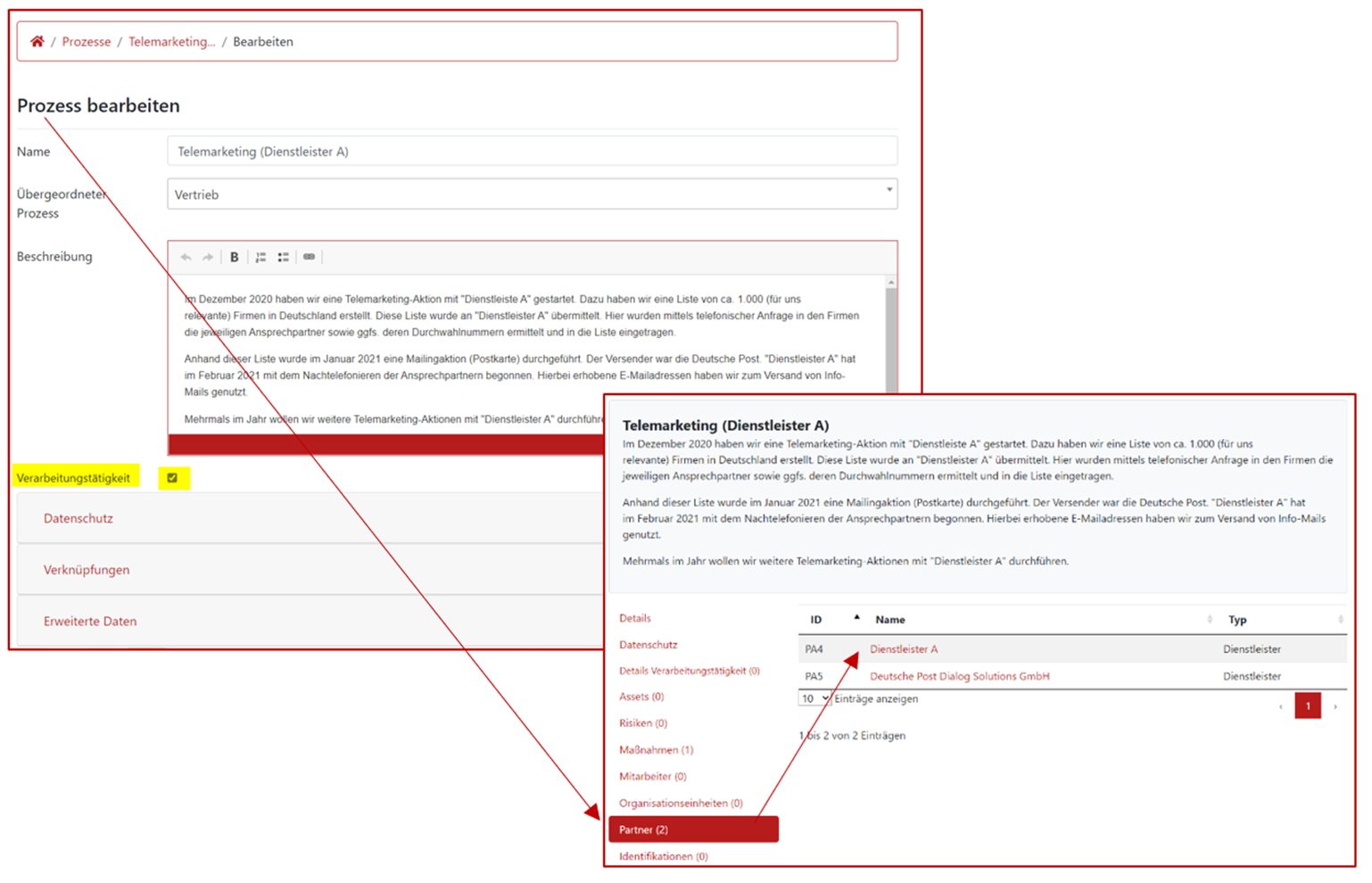

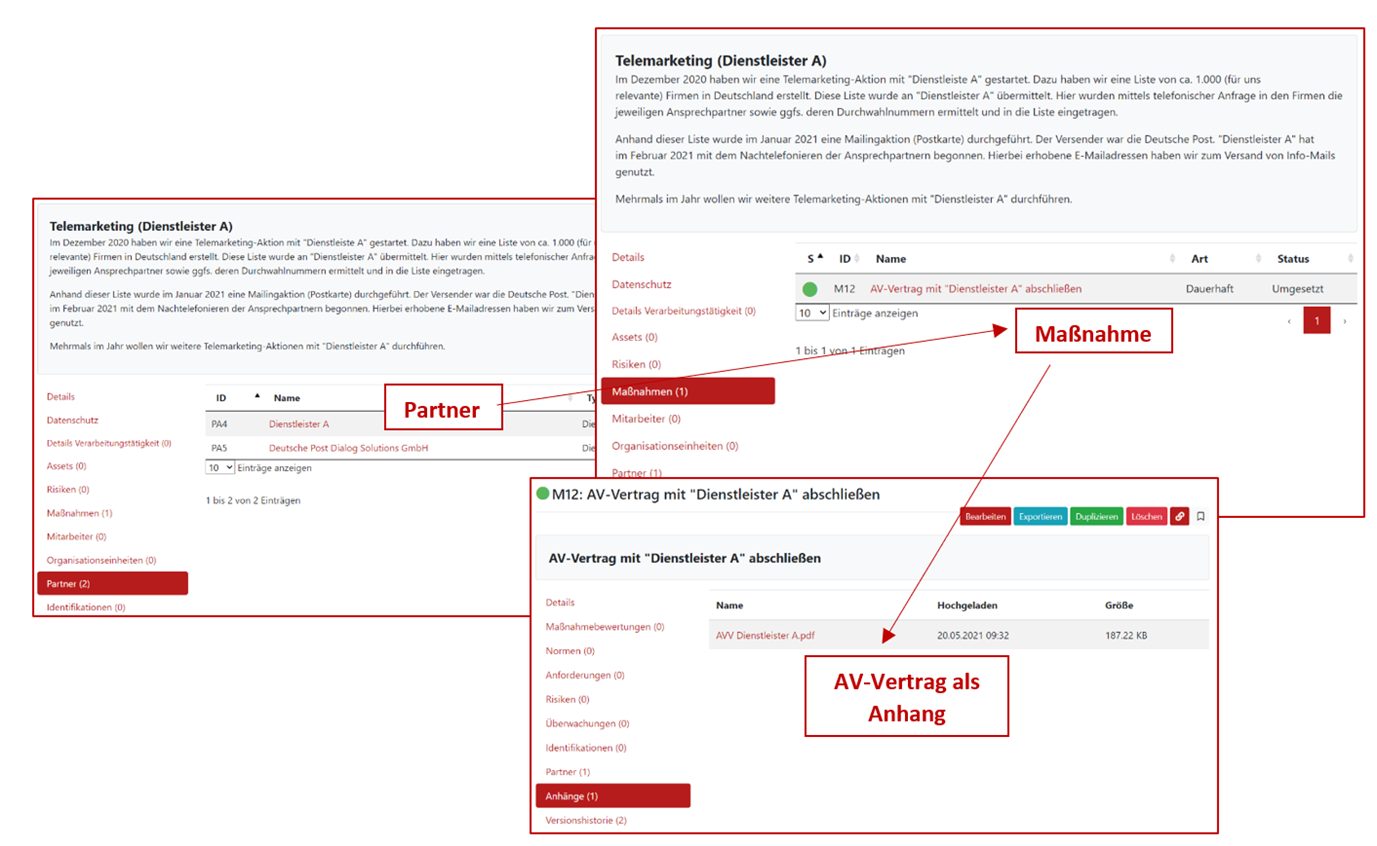

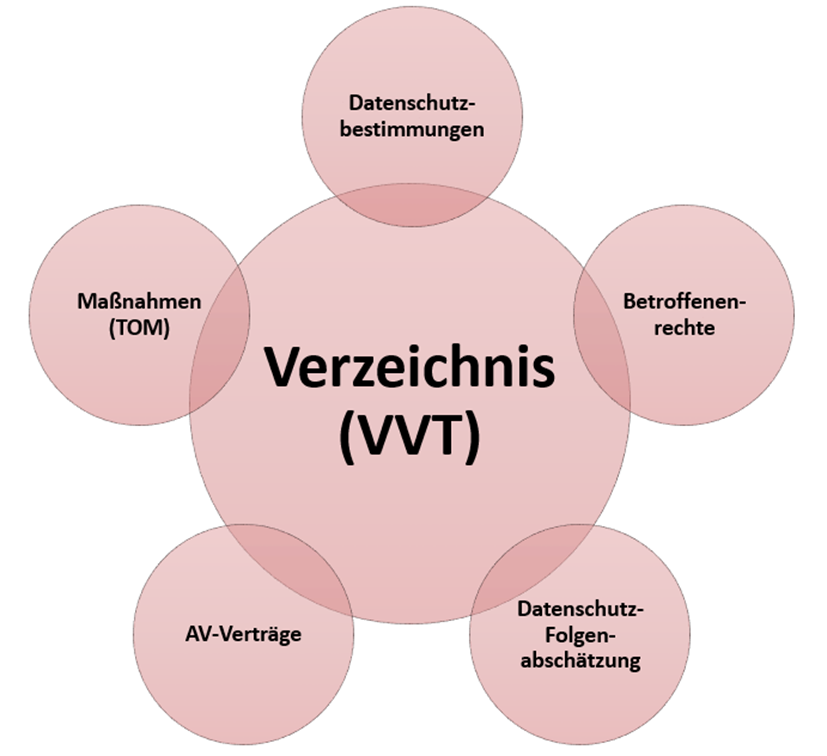

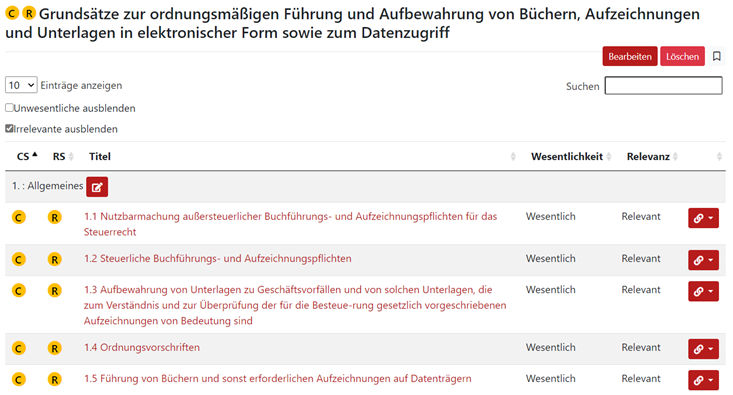

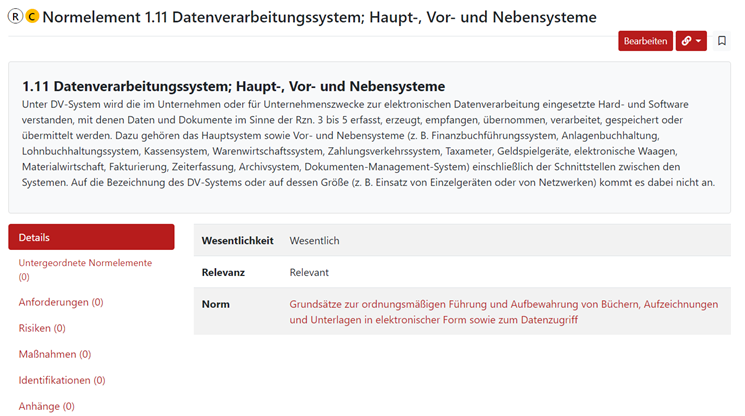

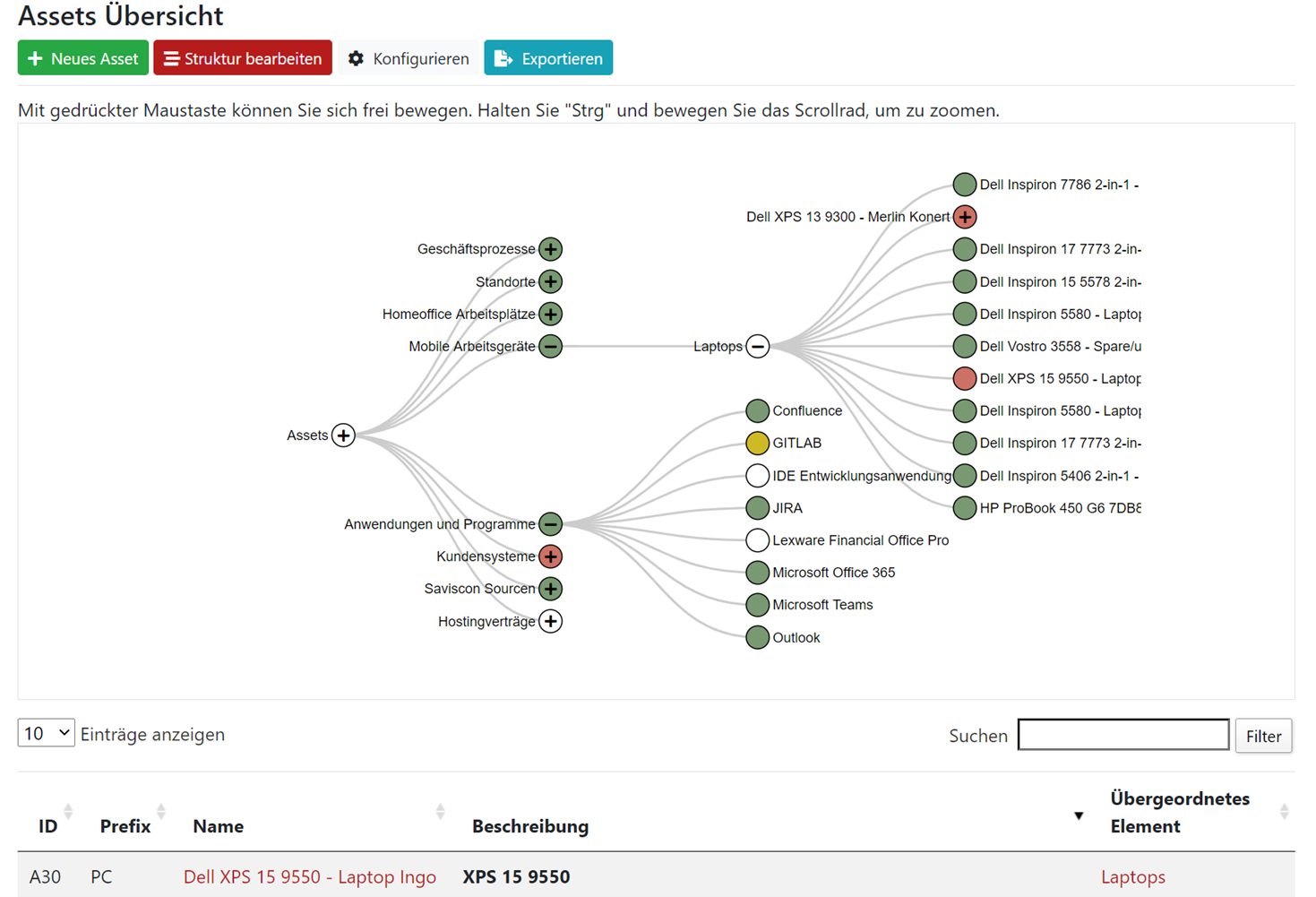

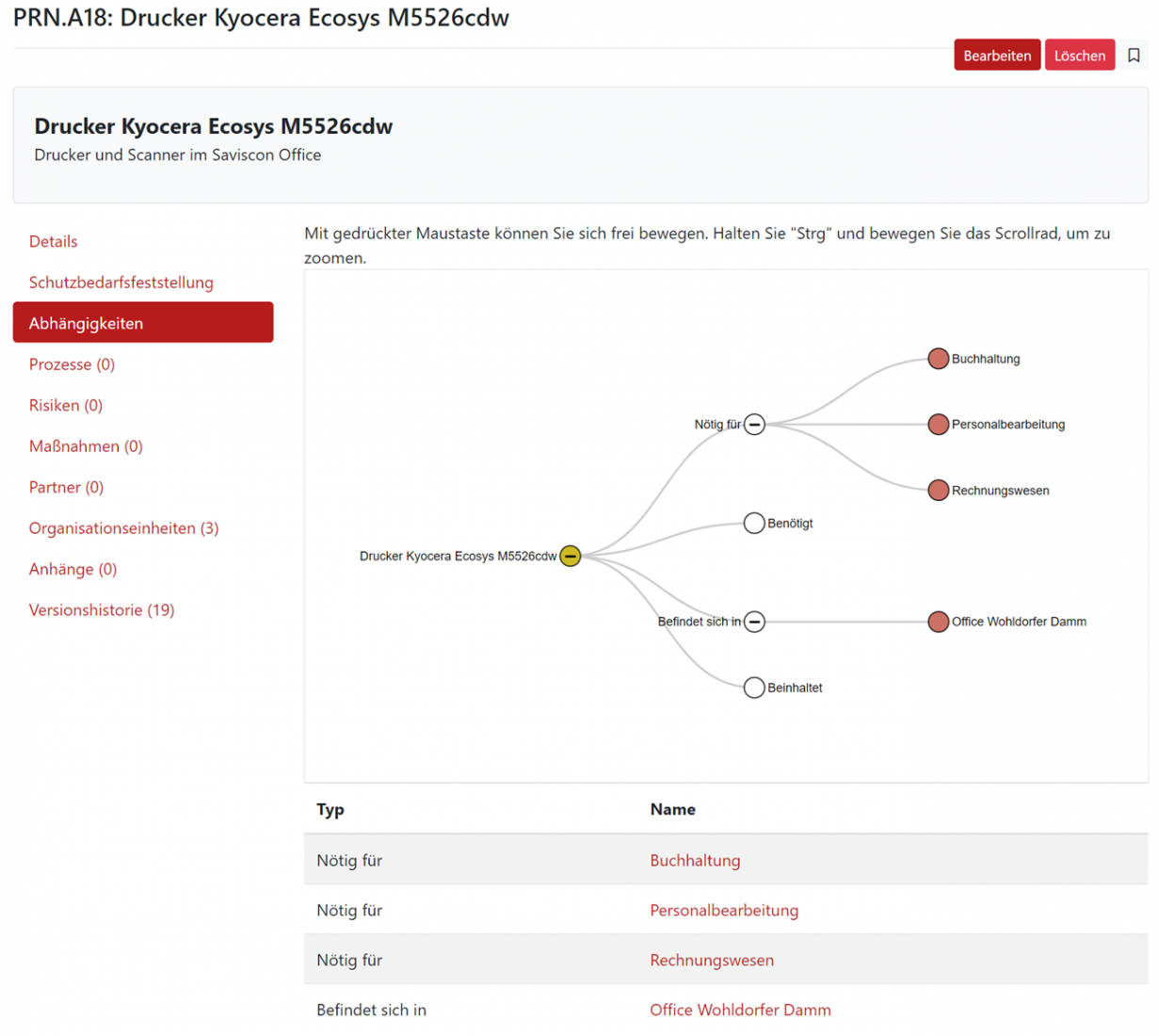

Was bisher geschah: Wir als SAVISCON GmbH haben uns dazu entschieden unser Governance, Risk- und Compliance-Management (GRC-Management) mit unserer eigenen GRC-Software (GRC-COCKPIT) strukturiert und digital abzubilden. Dazu haben wir das Programm GRC@SAVISCON mit den drei Projekten Risiko-Management, IT-Sicherheit sowie Compliance- und Datenschutz-Management aufgesetzt. Lesen Sie hier unseren vollständigen initialen Blog-Beitrag. Aber jetzt zurück zum Thema: Datenschutz.

Heute wollen wir uns das TTDSG (Telekommunikation-Telemedien-Datenschutzgesetz) genauer ansehen. Als ich das erste Mal davon gehört habe dachte ich: ach nein, nicht schon wieder ein neues Datenschutzgesetz … Bei näherem Betrachten tauchen aber bald alte Bekannte auf: das Telekommunikationsgesetz (TKG) und das Telemediengesetz (TMG). Diese beiden älteren Gesetze stehen leider nicht im Einklang mit der aktuellen DSGVO und da kommt nun das neue TTDSG zur Harmonisierung ins Spiel. Datenschutzbestimmungen aus dem TMG und TKG wurden überarbeitet und sind nun dort mit eingeflossen.

Im Gesetzentwurf des Bundesministeriums für Wirtschaft und Energie (BMWi) vom 10.02.2021 heißt es wie folgt:

„Mit dem Telekommunikation-Telemedien-Datenschutzgesetz (TTDSG) sollen die bisher im Telekommunikationsgesetz (TKG) enthaltenen Bestimmungen zum Schutz des Fernmeldegeheimnisses und des Datenschutzes sowie die im Telemediengesetz enthaltenen Bestimmungen in einem neuen Stammgesetz zusammengeführt werden. Dabei werden die geltenden Bestimmungen an die europäische Datenschutz-Grundverordnung und an die neuen Begriffsbestimmungen des Telekommunikationsgesetzes angepasst. Der Entwurf flankiert den bereits vorgelegten Entwurf für ein neues Telekommunikationsgesetz und berücksichtigt die vom Bundestag am 28. Januar 2021 beschlossenen Regelungen zur Bestandsdatenauskunft im Telemediengesetz.“

Am 20.05.2021 hat der Bundestag den Entwurf des „Gesetz zur Regelung des Datenschutzes und des Schutzes der Privatsphäre in der Telekommunikation und bei Telemedien“ mehrheitlich angenommen und zum 01.12.2021 tritt das TTDSG nun gemeinsam mit dem neuen Telekommunikationsgesetz (TKG) in Kraft. Damit sollen dann bisher unklare bzw. offene Lücken geschlossen werden. Zudem wurden im TTDSG auch weitestgehend die Vorgaben der ePrivacy-Richtlinie (nicht zu verwechseln mit der noch ausstehenden ePrivacy-Verordnung!) umgesetzt.

Alle Paragraphen des TTDSG können Sie u.a. hier einsehen: https://gesetz-ttdsg.de/

Begriffsbestimmungen

Unter § 2 TTDSG findet man wichtige Begriffsbestimmungen:

Anbieter von Telemedien

„jede natürliche oder juristische Person, die eigene oder fremde Telemedien erbringt, an der Erbringung mitwirkt oder den Zugang zur Nutzung von eigenen oder fremden Telemedien vermittelt,“

Bestandsdaten

„im Sinne des Teils 3 dieses Gesetzes die personenbezogenen Daten, deren Verarbeitung zum Zweck der Begründung, inhaltlichen Ausgestaltung oder Änderung eines Vertragsverhältnisses zwischen dem Anbieter von Telemedien und dem Nutzer über die Nutzung von Telemedien erforderlich ist,“

Nutzungsdaten

„die personenbezogenen Daten eines Nutzers von Telemedien, deren Verarbeitung erforderlich ist, um die Inanspruchnahme von Telemedien zu ermöglichen und abzurechnen; dazu gehören insbesondere

1. Merkmale zur Identifikation des Nutzers,

2. Angaben über Beginn und Ende sowie Umfang der jeweiligen Nutzung und

3. Angaben über die vom Nutzer in Anspruch genommenen Telemedien,“

Nachricht

„jede Information, die zwischen einer endlichen Zahl von Beteiligten über einen Telekommunikationsdienst ausgetauscht oder weitergeleitet wird; davon ausgenommen sind Informationen, die als Teil eines Rundfunkdienstes über ein öffentliches Telekommunikationsnetz an die Öffentlichkeit weitergeleitet werden, soweit die Informationen nicht mit dem identifizierbaren Nutzer, der sie erhält, in Verbindung gebracht werden können,“

Dienst mit Zusatznutzen

„jeder von einem Anbieter eines Telekommunikationsdienstes bereitgehaltene zusätzliche Dienst, der die Verarbeitung von Verkehrsdaten oder anderen Standortdaten als Verkehrsdaten in einem Maße erfordert, das über das für die Übermittlung einer Nachricht oder für die Entgeltabrechnung des Telekommunikationsdienstes erforderliche Maß hinausgeht,“

Endeinrichtung

„jede direkt oder indirekt an die Schnittstelle eines öffentlichen Telekommunikationsnetzes angeschlossene Einrichtung zum Aussenden, Verarbeiten oder Empfangen von Nachrichten; sowohl bei direkten als auch bei indirekten Anschlüssen kann die Verbindung über Draht, optische Faser oder elektromagnetisch hergestellt werden; bei einem indirekten Anschluss ist zwischen der Endeinrichtung und der Schnittstelle des öffentlichen Netzes ein Gerät geschaltet.“

Für wen gilt das TTDSG?

Das neue Gesetz gilt für Anbieter von Telemedien (siehe o.g. Begriffsbestimmungen), also für sämtliche Anbieter/Betreiber von Webseiten und Apps. Rein private Webseiten fallen nicht darunter. Der Begriff Telemedien wird im Telemediengesetz näher definiert (§ 1 TMG): unter Telemedien sind alle elektronischen Informations- und Kommunikationsdienste zu verstehen.

Welche Inhalte des TTDSG sind besonders hervorzuheben?

§ 1 TTDSG: Anwendungsbereich

Der Anwendungsbereich ist erweitert worden: mit den bereits genannten Endeinrichtungen (§ 2 TTDSG) sind auch alle mit dem Internet verbundenen Geräte gemeint, z.B. Messenger-Dienste wie WhatsApp oder auch Smarthome Anwendungen wie Alarmsysteme, Haushaltsgeräte etc.

Außerdem gilt – wie auch in der DSGVO – das „Marktortprinzip“ (§ 1 Abs. 3 TTDSG): „Diesem Gesetz unterliegen alle Unternehmen und Personen, die im Geltungsbereich dieses Gesetzes eine Niederlassung haben oder Dienstleistungen erbringen oder daran mitwirken oder Waren auf dem Markt bereitstellen.“

§ 4 TTDSG: Umgang mit dem digitalen Erbe

Bislang gab es keine gesetzliche Regelung zum Umgang mit den digitalen Daten eines Verstorbenen (z.B. Daten bei Facebook). Jetzt geht auch der digitale Nachlass an die Erben über:

„Das Fernmeldegeheimnis steht der Wahrnehmung von Rechten gegenüber dem Anbieter des Telekommunikationsdienstes nicht entgegen, wenn diese Rechte statt durch den betroffenen Endnutzer durch seinen Erben oder eine andere berechtigte Person, die zur Wahrnehmung der Rechte des Endnutzers befugt ist, wahrgenommen werden.“

§ 7 TTDSG: Verlangen eines amtlichen Ausweises

Lange war unklar, ob ein geklickter Button zur Bestätigung des Alters als Bestätigung wirklich ausreicht. Jetzt dürfen Anbieter zur Begründung eines Vertragsverhältnisses die Vorlage eines Ausweises verlangen. Der Ausweis kann in physischer Form vorgelegt werden, aber auch ein elektronischer Identitätsnachweis ist möglich. Der Anbieter darf eine Kopie erstellen, diese muss aber unverzüglich nach Feststellung der Identität vernichtet werden.

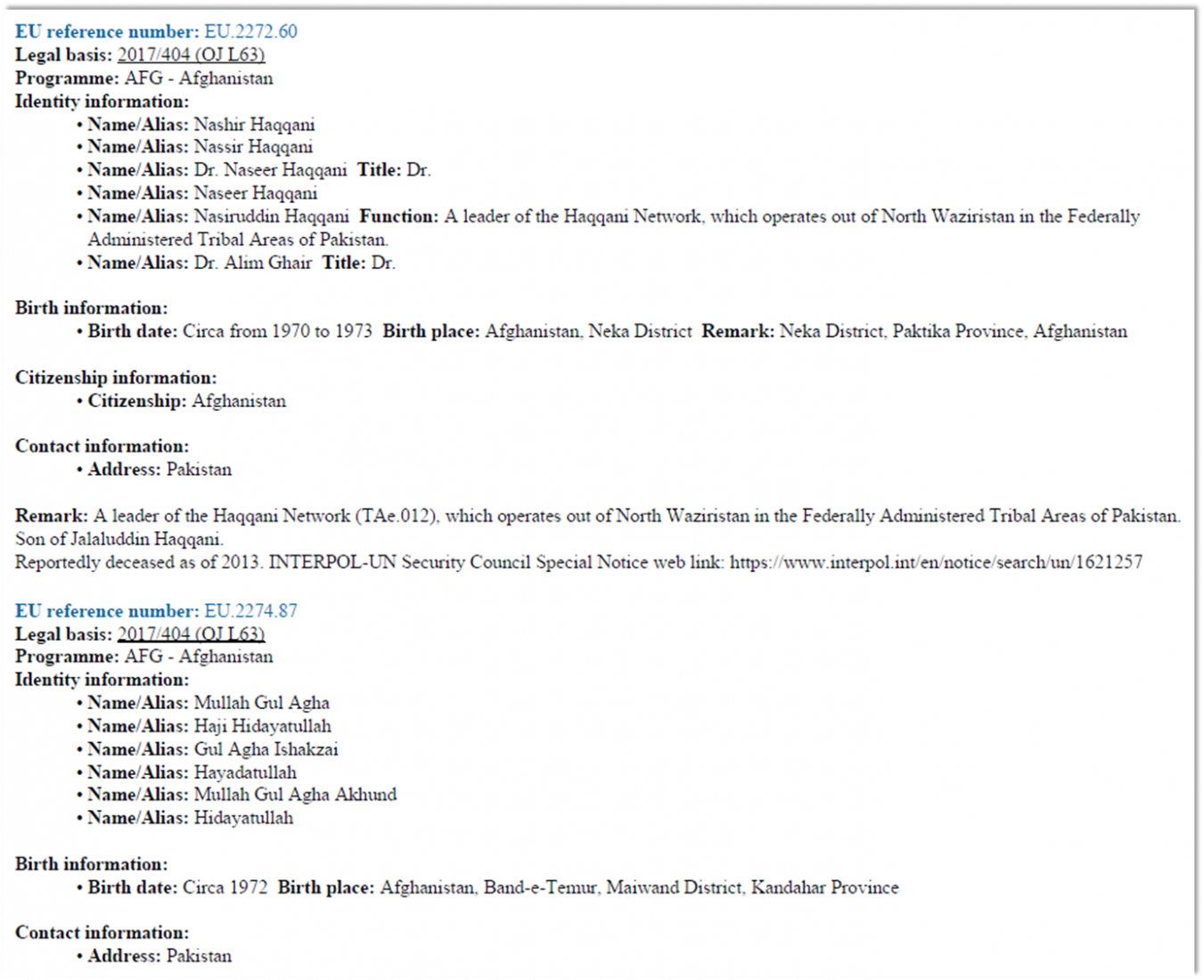

§§ 22 + 24 TTDSG: Auskunftsverfahren bei Bestands- und Nutzungsdaten

Immer wieder kommt es vor, dass behördliche Stellen (z.B. Strafverfolgungsbehörde, Bundeskriminalamt, Verfassungsschutzbehörde etc.) nach Bestands- und Nutzungsdaten fragen. Unklar war bis jetzt, ob und inwieweit die Daten herausgegeben werden dürfen. Dies ist jetzt im TTDSG geregelt. Was genau unter Bestandsdaten und Nutzungsdaten zu verstehen ist, haben wir oben bereits unter § 2 TTDSG erläutert.

Die Herausgabe von Passwörtern und sonstigen Zugangsdaten ist grundsätzlich ausgeschlossen. Nur in bestimmten Einzelfällen (§ 23 TTDSG) ist die Herausgabe möglich, z.B. in einem Strafprozess einer besonders schweren Straftat.

§ 25 TTDSG: Schutz der Privatsphäre bei Endeinrichtungen

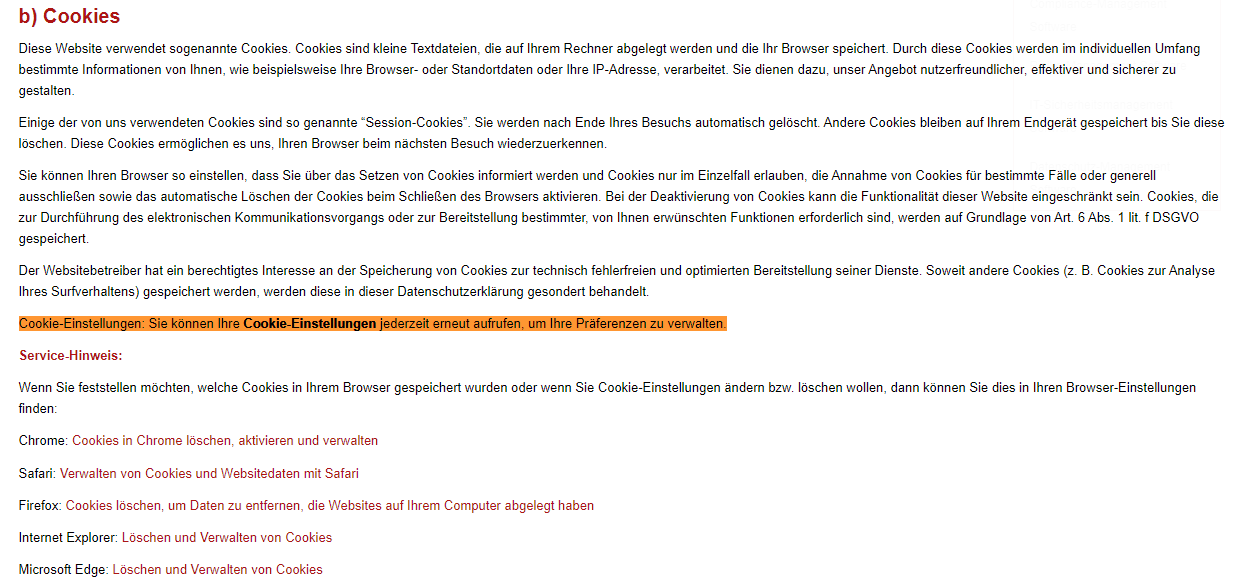

Hier geht es um die bereits bekannten Cookies und Cookie-Banner. Laut § 25 Abs. 1 TTDSG ist nun eine ausdrückliche Einwilligung für Tracking, Cookies und Co. gesetzlich vorgeschrieben:

„Die Speicherung von Informationen in der Endeinrichtung des Endnutzers oder der Zugriff auf Informationen, die bereits in der Endeinrichtung gespeichert sind, sind nur zulässig, wenn der Endnutzer auf der Grundlage von klaren und umfassenden Informationen eingewilligt hat. Die Information des Endnutzers und die Einwilligung haben gemäß der Verordnung (EU) 2016/679 (=DSGVO) zu erfolgen.“

Im Absatz 2 sind zwei Ausnahmen aufgeführt nämlich dann,

- wenn „der alleinige Zweck die Durchführung der Übertragung einer Nachricht über ein öffentliches Telekommunikationsnetz ist“

- wenn „die Speicherung unbedingt erforderlich ist, um den ausdrücklich vom Nutzer gewünschten Telemediendienst zur Verfügung stellen zu können“ (technisch notwendige Cookies)

Solche technisch notwendigen Cookies sind z.B. Warenkorb- oder Session-Cookies. Diese verhindern, dass der bereits gefüllte Warenkorb wieder geleert wird, nur weil ich auf Unterseiten weitersurfen bzw. weitershoppen möchte.

§ 26 TTDSG: Anerkannte Dienste zur Einwilligungsverwaltung (PIMS)

Durch diesen Paragraphen soll die Möglichkeit geschaffen werden, Einwilligungen über sogenannte Personal Information Management Systems (PIMS) zu verwalten. Als Endnutzer trifft man einmalig bestimmte Voreinstellungen und je nach Einstellung würden dann bestimmte Dienste (z.B. Cookies) angenommen oder blockiert, ohne dass separat ein Cookie-Banner durchgeklickt werden muss. Allerdings müssen sich Anbieter solcher PIMS zertifizieren lassen, damit das angewandte Verfahren auch offiziell anerkannt ist und bestimmte Voraussetzungen erfüllt sind (z.B. ausreichendes Sicherheitskonzept, kein wirtschaftliches Eigeninteresse etc.). Dazu fehlt allerdings noch die entsprechende Rechtsverordnung der Bundesregierung. Es wird also noch eine Weile dauern und bis dahin bleibt uns auch der Cookie-Banner erhalten.

§§ 27 + 28 TTDSG: Straf- und Bußgeldvorschriften

„Mit Freiheitsstrafe bis zu zwei Jahren oder mit Geldstrafe wird bestraft, wer

- entgegen § 5 Absatz 1 eine Nachricht abhört oder in vergleichbarer Weise zur Kenntnis nimmt,

- entgegen § 5 Absatz 2 Satz 1 eine Mitteilung macht oder

- entgegen § 8 Absatz 1 eine dort genannte Telekommunikationsanlage herstellt oder auf dem Markt bereitstellt.“

Je nach Verstoß fällt die Höhe des Bußgeldes unterschiedlich aus:

- bis zu 300.000 € (z.B. bei einer fehlenden Einwilligung, § 25 TTDSG)

- bis zu 100.000 € (z.B. bei der unrechtmäßigen Verarbeitung von Verkehrsdaten, § 12 TTDSG)

- bis zu 50.000 € (z.B. bei falscher oder nicht rechtzeitiger Information des Endnutzers, § 13 TTDSG)

- bis zu 10.000 € (z.B., wenn eine Aufsichtsbehörde nicht rechtzeitig in Kenntnis gesetzt wurde, § 12 TTDSG)

Bei einer fehlenden Einwilligung drohen Bußgelder nicht nur nach dem TTDSG, sondern auch nach der DSGVO!

Aktuell aus unserer Praxis

Bis zum Inkrafttreten des TTDSG ist nicht mehr viel Zeit. Deshalb laufen unsere Maßnahmen in vollem Gang:

- Welche einwilligungsbedürftigen Cookies und Tools werden von uns genutzt?

- Sind unsere Cookie-Banner auf dem aktuellen Stand?

- Muss unsere Datenschutzerklärung ergänzt / angepasst werden?

- Wie können wir uns schon jetzt auf ein zukünftiges PIMS vorbereiten?

Wie sieht es bei Ihnen aus? Haben Sie sich schon mit dem TTDSG beschäftigt?

…to be continued:

Hier die Zusammenfassung der bisher wichtigsten Erkenntnisse zum Thema „TTDSG“:

- das TTDSG schließt einige Lücken

- ein Cookie-Banner ist Pflicht!

- bestimmten Behörden darf Auskunft erteilt werden

- PIMS vielleicht bald die Lösung für Einwilligungen?

Karin Selzer (Consultant Compliance & Datenschutz) im Büro der SAVISCON GmbH.

Über die Autorin:

Karin Selzer ist Consultant für Compliance & Datenschutz und interne Datenschutzbeauftragte bei der SAVISCON GmbH. Seit Januar 2021 kümmert sie sich um maßgebliche Richtlinien und die Umsetzung aller relevanten Themen rund um Compliance und Datenschutz. Zusätzlich steht sie unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: 040 80 90 81 446 oder karin.selzer@saviscon.de

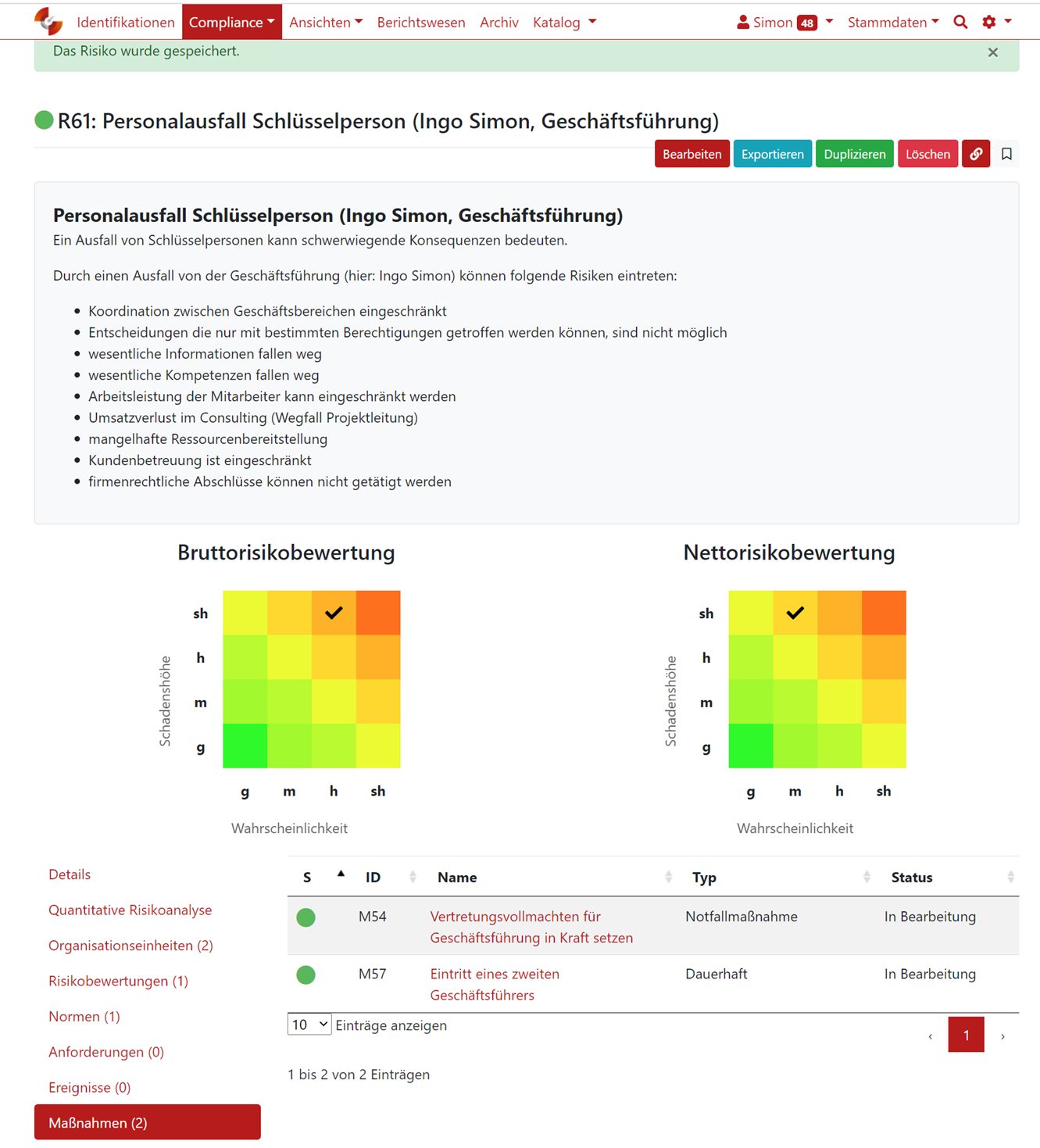

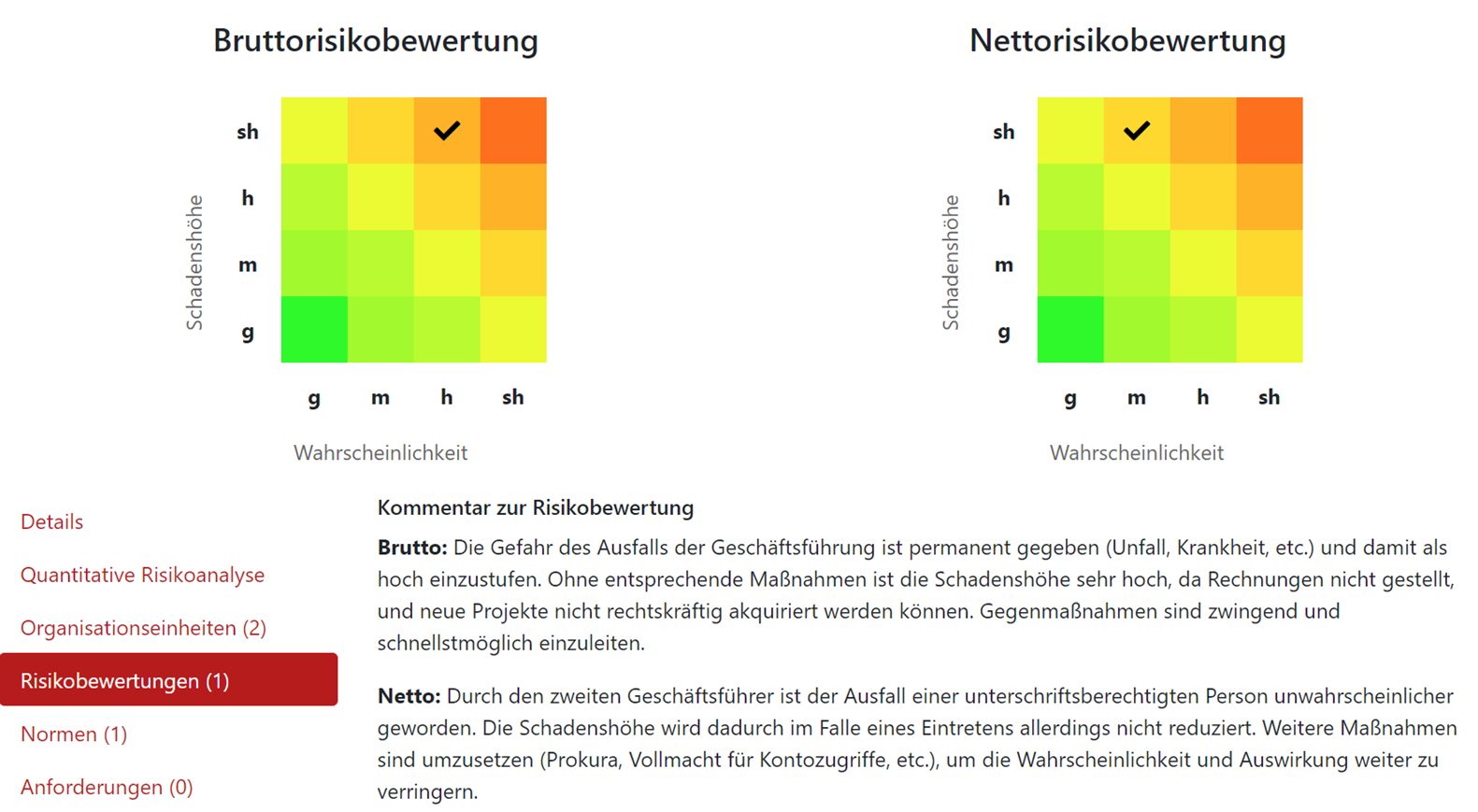

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:![]()

![]()