Aufsetzen eines funktionierenden Risiko-Management-Prozesses

Das müssen Sie vor dem Start beachten

Von Marcel Steur, Consultant Risiko-Management & GRC bei der SAVISCON GmbH

Was bisher geschah…

Rückblick: Vor fast einem Jahr haben wir in der SAVISCON GmbH das Programm GRC@SAVISCON gestartet. Ziel ist es dabei, unser eigenes GRC-Management strukturiert und digital mit unserer GRC-Management-Software (GRC-COCKPIT) abzubilden. Denn wir sind überzeugt: Das was man verkauft, muss man auch selbst leben und umsetzen. Bei diesem Prozess nehmen wir die Leser unseres Blogs mit und berichten hier aus unserem Arbeitsalltag, welchen Fallstricken wir beim Umsetzen begegnen und wie wir sie meistern. Heute geht es in unserem Beitrag wieder um das Thema Risiko-Management.

Das Risiko-Management der SAVISCON GmbH hat einen Personalwechsel erfahren (siehe mein letzter Blog-Beitrag: Wie funktioniert ein Personalwechsel im Risiko-Management?) und im Zuge dessen auch interne Änderungen des gemeinsamen Risikoverständnisses und Neuerungen in Bezug auf den internen Risiko-Management Prozess. Nach mehreren Jahren des stetigen Wachstums galt es im Risiko-Management eine höhere Komplexität abzubilden, mehr Bereiche des Unternehmens zu analysieren und auch mehr Mitarbeiter und Arbeitsgruppen zu berücksichtigen. Als letzter Schritt wurde die Komplexität des Risiko-Management-Prozesses selbst erhöht und die internen Abläufe nach Vorbild der DIN ISO 31000:2018 geplant und eingeführt.

Anpassung der Komplexität unserer Organisationsstruktur

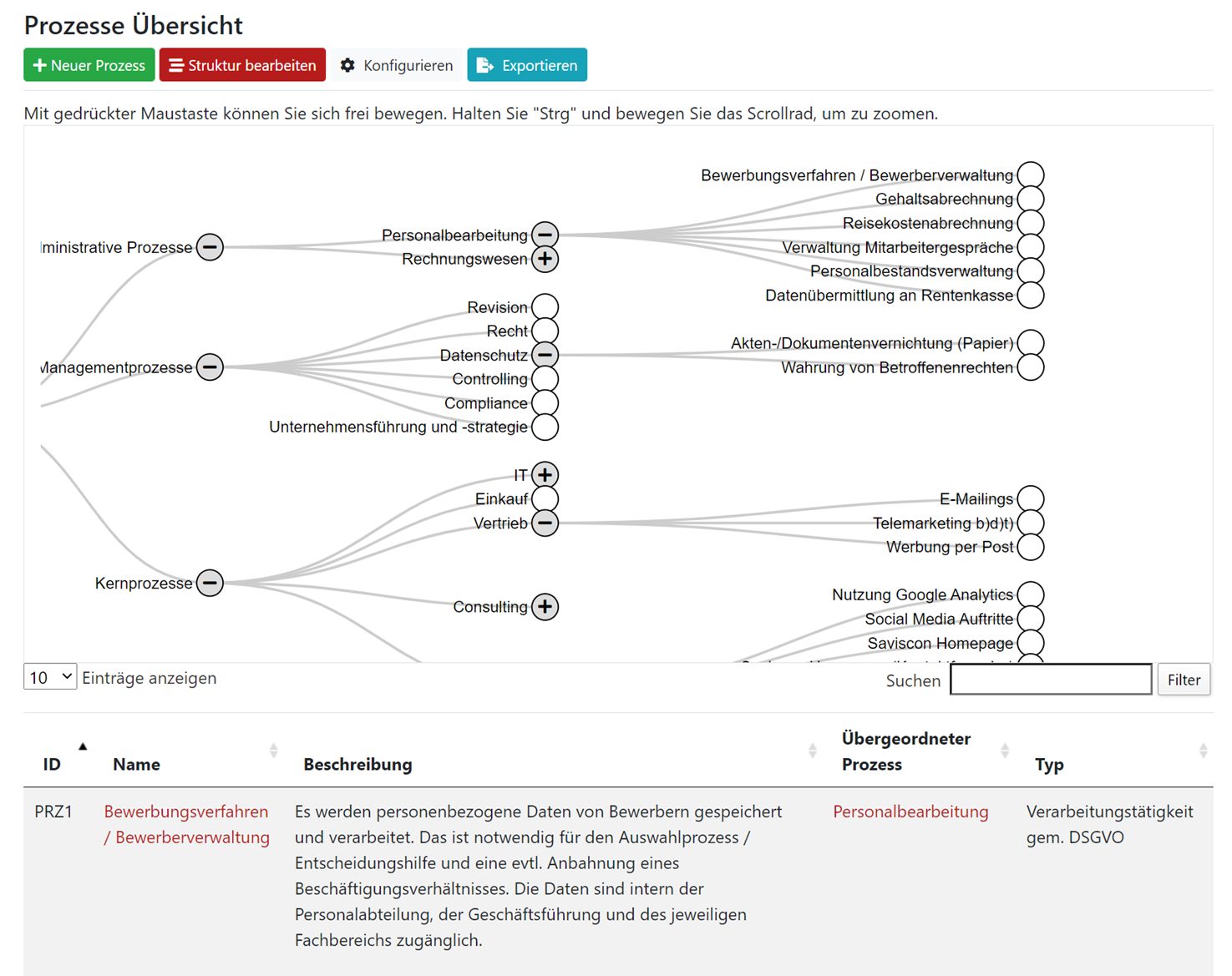

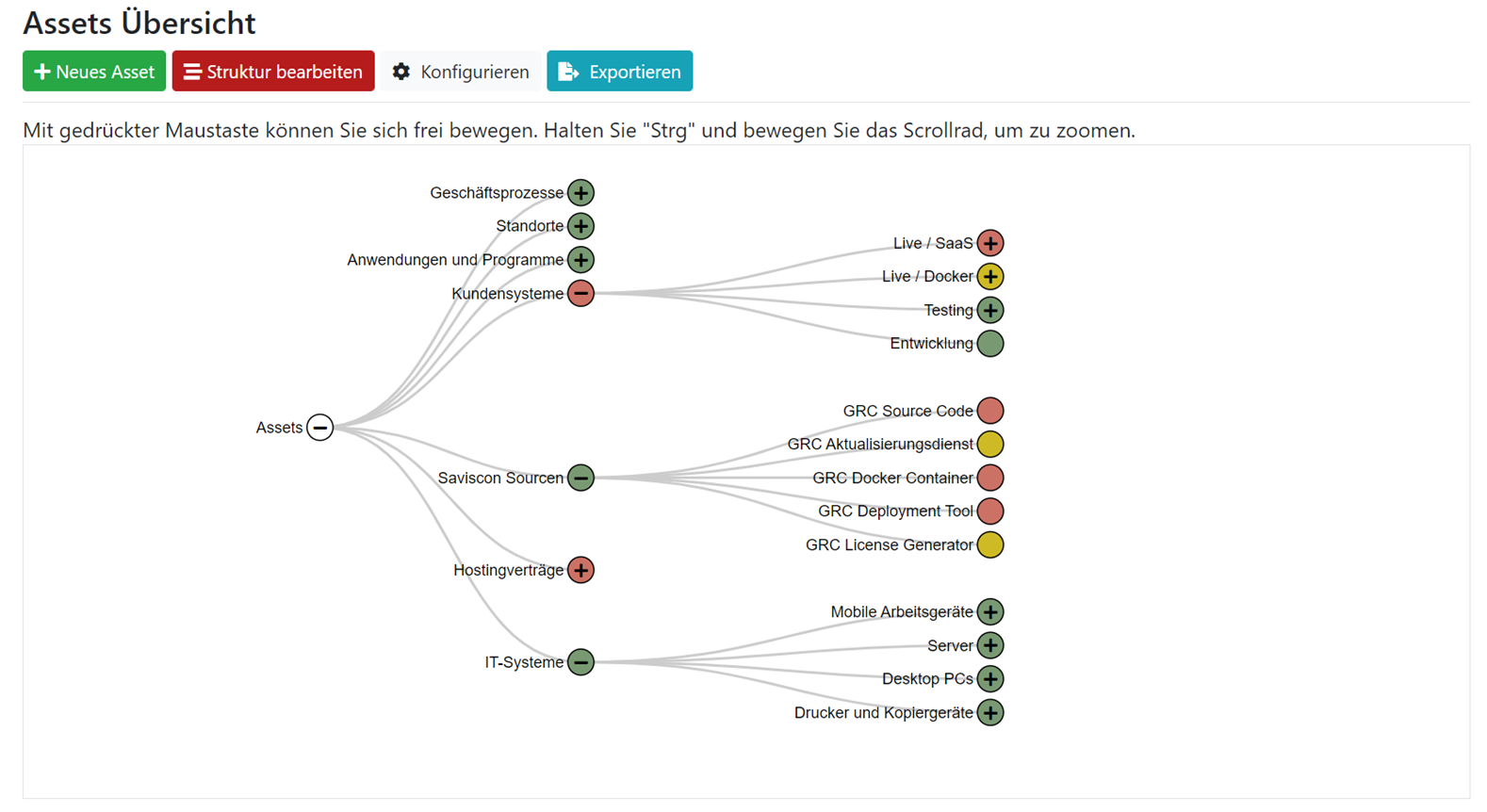

Laut bundesweitem Standard würde ein Unternehmen in der Größe der SAVISCON von einem zentralen Risikomanager organisiert werden, der alle Risiko-Management-Ebenen abdeckt. Aufgrund der fachlichen Breite im Bereich der Beratung, des Umfangs der Projektarbeit und der hohen Spezialisierung der Mitarbeiter, haben wir intern eine Organisationsstruktur mit fünf Hauptbereichen definiert: Compliance, IT, Projekte, Operatives Risiko-Management, Strategisches Risiko-Management.

Die spezifischen Bereiche Compliance-Risiken, IT-Risiken und Projekt-Risiken werden von unseren internen Fach-Consultants analysiert und gesteuert. Das Operative Risiko-Management umfasst die ursprünglich zentrale Instanz des Risiko-Managements, die alle Fachbereiche intern berät, den Risiko-Management-Prozess durchführt und die Gesamtanalyse der Risikosituation erstellt und auswertet. Das Strategische Risiko-Management wird von der Geschäftsführung verantwortet, in dieser führenden Instanz werden die Richtlinien für das Risiko-Management allgemein definiert und die strategischen Risiken analysiert.

Definition eines konsistenten Wordings

Um unternehmensweit die gleichen Begriffe verwenden zu können, müssen diese vor Einführung des neuen Risiko-Management-Prozesses definiert werden. Wir haben die Bedeutungen von Einzelrisiko, Risikoidentifikation, Risikorelevanz, Risikobewertung, Risikoaggregation, Risikosteuerung, Risikoüberwachung und Risikoeigentümer zuerst festgelegt:

- Das Einzelrisiko zeigt eine wahrscheinliche, negative Planabweichung an. Lediglich wenn diese negative Planabweichung ausgeschlossen ist (Wahrscheinlichkeit null), dann existiert kein Einzelrisiko bzw. Risiko. Ein Risiko folgt aus einer Ursache (Gefahr) und heißt Auswirkung, sobald sich das Risiko realisiert und negative Planabweichungen festgestellt werden können.

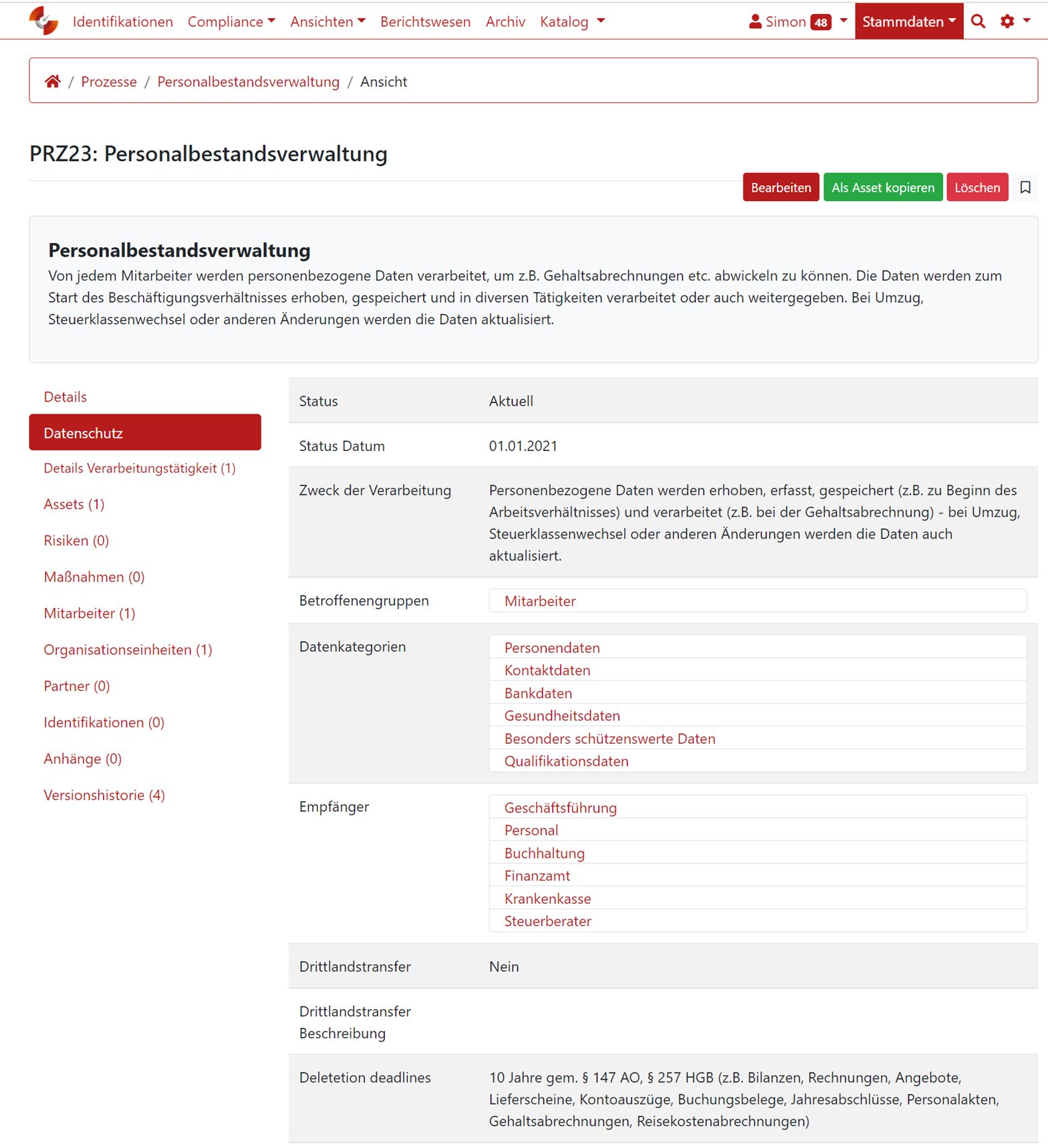

- Die Risikoidentifikation dient dazu Einzelrisiken im Unternehmen systematisch erkennen zu können. Dabei werden in jedem Fachbereich alle Risiken erkannt, die eine Eintrittswahrscheinlichkeit größer null haben.

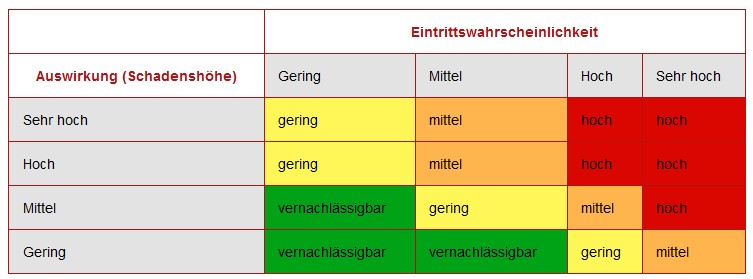

- Die Risikorelevanz ist eine Kategorisierung der Wichtigkeit. Hier wird entschieden, ob ein Risiko im subjektiven Unternehmenssinne Beachtung erfahren soll oder ob es, wegen „schwacher“ Auswirkungen, akzeptiert werden kann. Beim Akzeptieren eines Risikos würde keine Risikosteuerung erfolgen.

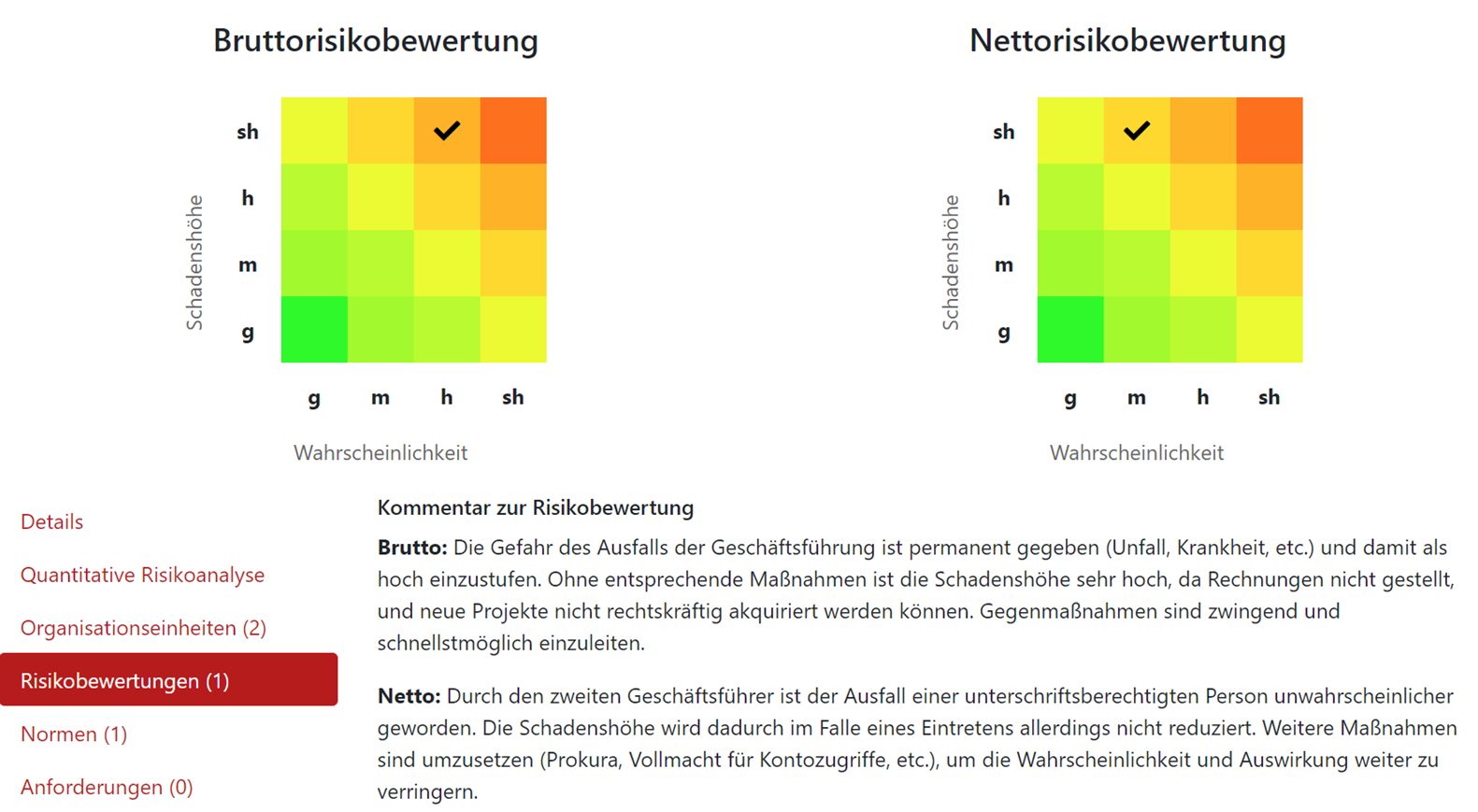

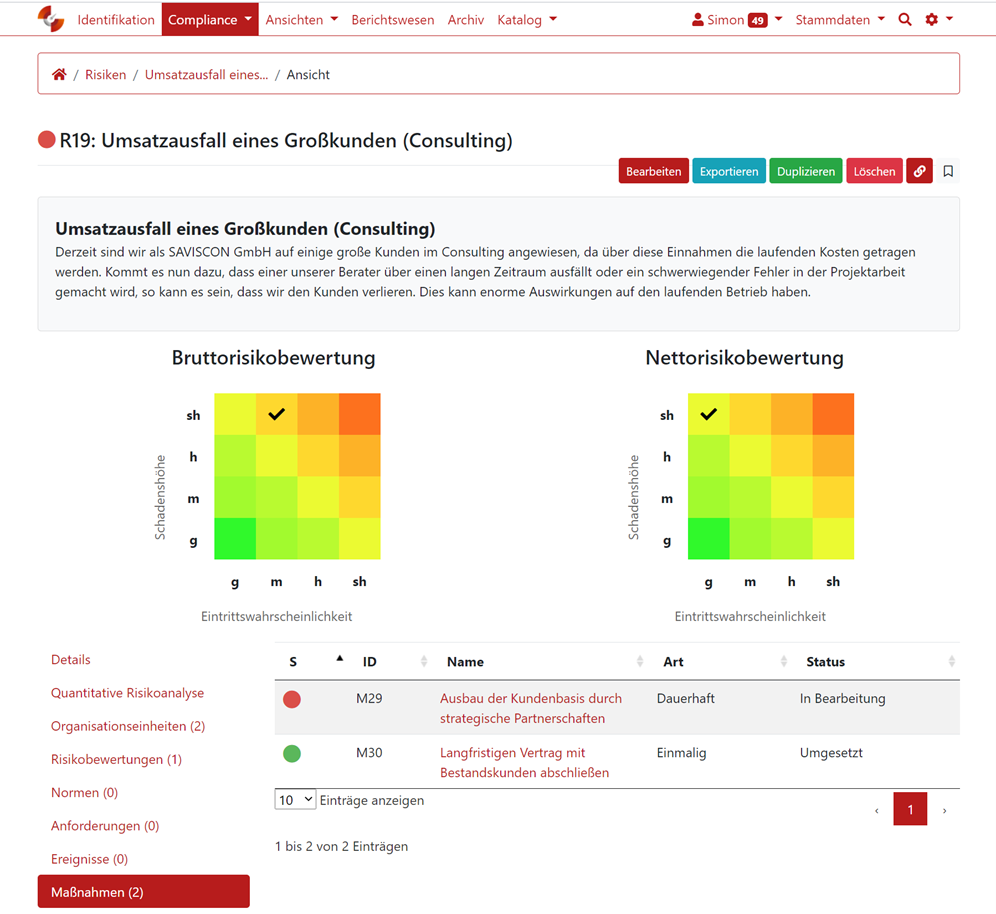

- Die Risikobewertung ist eine Angabe eines monetären Schadenswerts. Diese Risikobewertung resultiert bei einem quantitativen Risiko (Datenbasis vorhanden, z. B. Bußgelder) sofort in einer schnell zu bezifferbaren maximalen Schadenshöhe. Bei einem qualitativem Risiko (keine Datenbasis vorhanden, z. B. Reputationsschäden) folgt primär eine genaue qualitative Beschreibung des wahrscheinlichen Schadensbereichs und sekundär eine möglichst genaue Schätzung der maximalen Schadenshöhe.

- Die Risikoaggregation ist eine Zusammenfassung aller Einzelrisiken zu einer monetären Kennzahl (Value at Risk oder Expected Shortfall). Bei der Berechnung dieser Kennzahl werden jedoch mathematisch die Abhängigkeiten von Einzelrisiko-Paaren benötigt und für diese Kennzahl berücksichtigt. Es resultieren eine Kennzahl für die Bruttorisiken und eine Kennzahl für die Netto-Risiken.

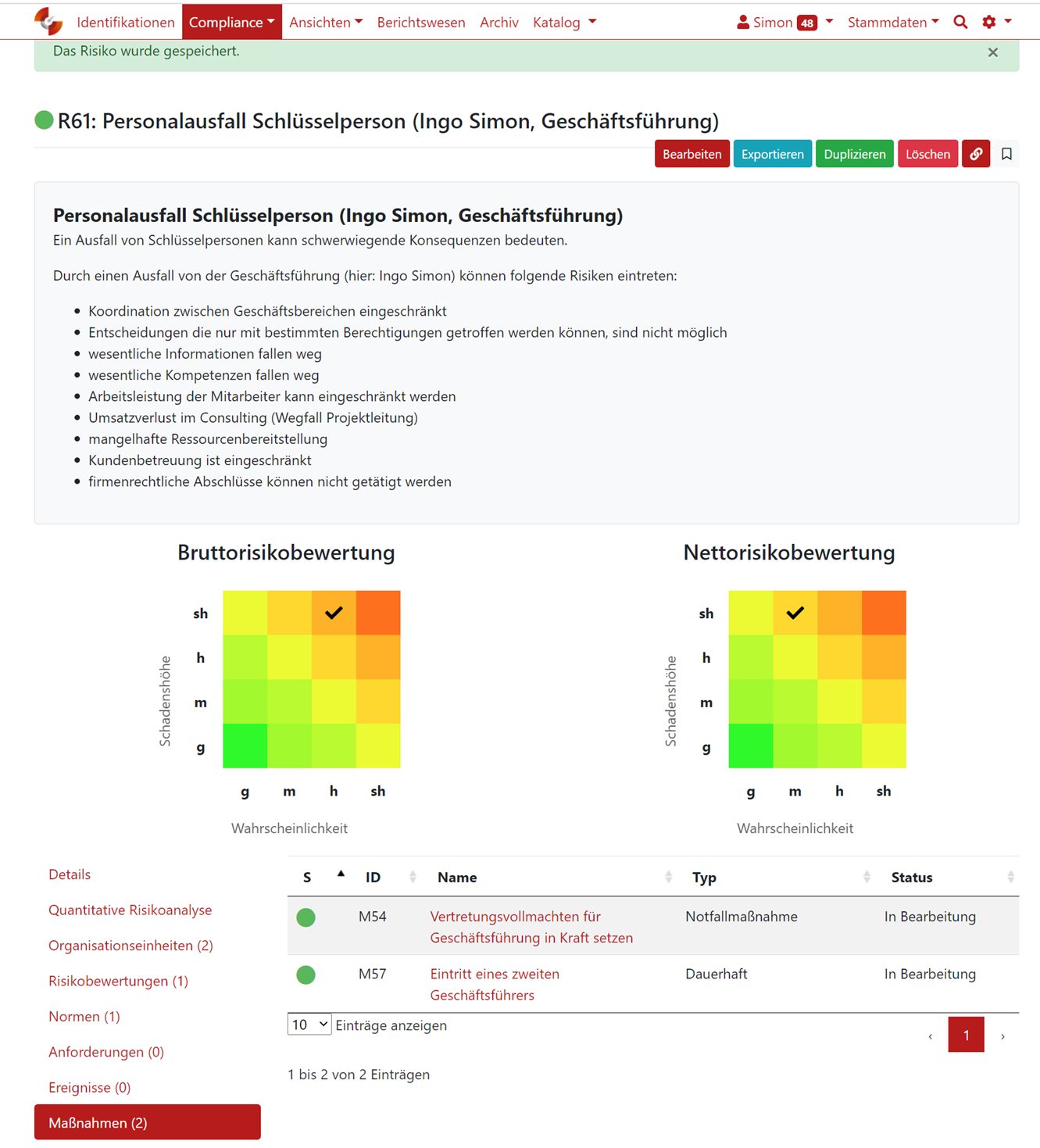

- Die Risikosteuerung bezeichnet das Planen von Maßnahmen, um das Einzelrisiko entweder in der Auftrittswahrscheinlichkeit zu reduzieren oder den maximalen Schaden zu senken. Sobald ein Risiko gesteuert wird erhält das Risiko eine zusätzliche Nettobewertung, die geringer sein sollte als die bisher bestimmte Bruttobewertung. Die Risikosteuerungsarten Risikovermeidung, Risikoreduktion, Risikotransfer und Risikoakzeptanz werden unterschieden.

- Die Risikoüberwachung sorgt im engeren Sinne für die Überwachung der Risiken, das Aktualisieren von Risikorelevanz, Eintrittswahrscheinlichkeit und Schadenshöhe. Und im weiteren Sinne für die Überwachung von Maßnahmen, das Prüfen der aktiven Durchführung einer Maßnahme und die Prüfung der Wirksamkeit einer Maßnahme.

- Der Risikoeigentümer besitzt über den vom Risiko betroffenen Prozess die Fachkenntnis und ist verantwortlich für diesen Prozess. Damit ist der Risikoeigentümer vom Risiko am meisten bedroht. Der in der Risiko-Management-Literatur zumeist genannte Risikoeigner (Risk Owner) ist eine Person, der die Verantwortung und Rechenschaftspflicht über einen Prozess und deren Risiken zugeordnet ist. Der Risikoeigner ist nicht am stärksten vom Risiko betroffen, trägt aber die Verantwortung.

Orientierung an der DIN ISO 31000:2018

Die Risiko-Management DIN ISO 31000 hat in der Überarbeitung von 2018 acht Prinzipien, die im Risiko-Management gelten sollten. Das Risiko-Management soll

- integriert sein, also von allen Instanzen des Unternehmens geprägt oder angenommen werden.

- strukturiert und umfassend sein, also für alle Bereiche des Unternehmens geplant sein.

- maßgeschneidert sein, also genau an die jeweilige Komplexität des Unternehmens angepasst sein.

- einbeziehend sein, also Arbeitsgewohnheiten, Arbeitsumfelder und alle Mitarbeiter berücksichtigen.

- dynamisch sein, also Zeitpunkte für Ideenrunden für Prozessverbesserungen mit einplanen.

- beste verfügbare Informationen nutzen, also regelmäßig neue Erkenntnisse anfragen und umsetzen.

- menschliche und kulturelle Faktoren betrachten, also Mitarbeiter-Situationsspezifika mit analysieren.

- fortlaufend Verbesserung erfahren, also regemäßig Verbesserungsideen anfragen und umsetzen.

Diese Prinzipien haben uns geleitet den Risiko-Management-Prozess noch mal neu zu denken und weiter abzuändern.

Aktualisierung unseres Risiko-Management-Prozesses

Zum ganzheitlichen und systematischen Abdecken und Analysieren aller Risiken der SAVISCON wurde der Risiko-Management-Prozess unter anderem an der ISO 31000:2018 orientiert, neu aufgesetzt und er besteht aus sieben Stufen: Risikoidentifikation, Risikorelevanz entscheiden, Risikobewertung (brutto) erstellen, Risikoaggregation (brutto) durchführen, Risikosteuerung, Risikoaggregation (netto) durchführen und Risikoüberwachung.

Der Risiko-Management-Prozess wird im Rahmen eines Workshops durchgeführt, der zu Beginn halbjährlich durchlaufen wird. Der Workshop besteht aus fünf Phasen, in denen die fünf Stufen des Risiko-Management-Prozesses in angepasster Art durchlaufen werden:

Phase 1

In einer ersten Phase werden alle Mitarbeiter über den anstehenden Prozess informiert und zu einer schriftlichen Befragung eingeladen. Inhalte sind Wahrnehmung des Risiko-Managements, individuell wichtigste Risiken oder Risikothemen und Ideen zu strategischen Risiken. Diese schriftliche Befragung ist je nach Rolle (Risikoeigner oder nicht) anders aufgebaut und wird vom Mitarbeiter digital ausgefüllt. Am Ende der Phase wird der Fragebogen kurz mit dem Operativen Risiko-Management besprochen, um die Datenqualität und damit die Bedeutung der einzelnen Befragungen zu sichern.

Phase 2

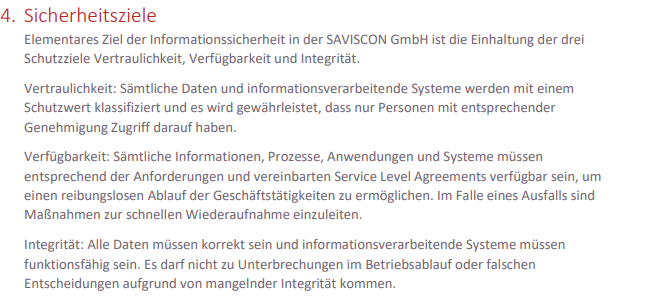

In der folgenden, zweiten Phase, werden die Grundsteine des Risiko-Managements vom Strategischen und Operativen Risiko-Management gelegt, der Risiko-Management-Prozess definiert und die Grenzwerte und Kennzahlen festgelegt. In dieser Phase werden Risikoappetit, Risikopolitik, Risikokultur und Risikokommunikation verbalisiert. Außerdem werden Risikodeckungskapital und Schwellwerte beziffert und strategische Risiken identifiziert und gesteuert.

Phase 3

In der nächsten, dritten Phase, beginnt der Workshop für die gesamte SAVISCON. Die Einführung bildet eine allgemeine Risiko-Management-Schulung für alle Mitarbeiter. Im Anschluss ziehen sich die spezifischen Risikobereiche nacheinander mit dem Operativen Risiko-Management zurück und erarbeiten zusammen die ersten Stufen des Risiko-Management-Prozesses (Risikoidentifikation, Risikorelevanz, Risikobewertung (brutto und netto), Risikosteuerung, Risikoüberprüfung planen). Das Ende der Phase bildet das Operative Risiko-Management mit der Analyse aller übrigen Risiken.

Phase 4

In der darauf folgenden, vierten Phase, werden alle Informationen der dritten Phase durch das Operative Risiko-Management zusammengetragen, die Abhängigkeiten der Risiko-Paare definiert, die Risikoaggregationen (brutto und netto) durchgeführt und ein Risiko-Management-Abschlussbericht erstellt.

Phase 5

In der letzten, fünften Phase, werden die Kernaussagen aus dem Risiko-Management-Abschlussbericht mit allen Mitarbeitern geteilt und das Meinungsbild über den Risiko-Management-Prozess erhoben. Hier sollen gezielt Hinweise und Ideen für den nächsten Risiko-Management-Prozess abgefragt werden und es sollen bereits geplante Änderungen als Ausblick kommuniziert werden.

Ausblick:

Die nächsten Schritte des Risiko-Managements in der SAVISCON GmbH sind das Durchlaufen des neu geplanten Risiko-Management-Prozesses und das Erheben von Rückmeldungen und gegebenenfalls ersten Anpassungsvorschlägen. Weiter wird das interne Verständnis der ISO 31000:2018 aufgeklärt und die ergriffenen Maßnahmen erläutert. Außerdem wird das Strategische Risiko-Management näher betrachtet und das Verständnis der Begriffe Risikoappetit, Risikopolitik, Risikokultur und Risikokommunikation geteilt und thematisch eingeordnet.

Über den Autor:

Marcel Steur ist Consultant Risiko-Management und GRC bei der SAVISCON GmbH.

Marcel Steur ist Wirtschaftswissenschaftler mit den Schwerpunkten Statistik und Data Science. Bei der SAVISCON GmbH arbeitet er seit April 2022 als Consultant Risiko-Management & GRC. Neben dem internen Risiko-Management berät er die SAVISCON-Kunden in allen Belangen rund um das Risiko-Management. Bei Fragen, Anregungen oder für den Austausch: marcel.steur@saviscon.de