Hinweisgeberschutzgesetz: am 02.07.2023 in Kraft getreten

Was es jetzt zu beachten gibt

von Karin Selzer, Consultant Compliance und Datenschutz der SAVISCON GmbH

Im März 2023 hat unser Geschäftsführer, Ingo Simon, bereits über das Hinweisgeberschutzgesetz in einem Blog-Beitrag berichtet. Dort hat er erklärt, was das Hinweisgeberschutzgesetz (HinSchG) überhaupt ist, wen es betrifft und was die wichtigsten Anforderungen sein werden.

Nun ist das Hinweisgeberschutzgesetz zum 02.07.2023 in Kraft getreten und wir wollen Ihnen heute einen Überblick geben, was jetzt für Sie zu beachten ist und wie einfach Sie die Einrichtung eines internen Hinweisgebersystems mit unserer Software, dem GRC-COCKPIT umsetzen können.

Aber blicken wir nochmal kurz zurück:

Das HinSchG ist die deutsche Umsetzung der EU-Whistleblower-Richtlinie von 2019. Bereits im November 2020 wurde der erste Referentenentwurf des HinSchG durch das Bundesministerium der Justiz vorgelegt, der allerdings scheiterte. Dann passierte erstmal lange nichts, denn die Bundesregierung ließ die Frist zur Umsetzung eines deutschen Hinweisgeberschutzgesetzes verstreichen. Es folgte die Einleitung eines Vertragsverletzungsverfahrens der EU-Kommission gegen die Bundesrepublik Deutschland. Im April 2022 wurde ein zweiter Referentenentwurf vorgelegt und letztlich am 27. Juli 2022 ein Regierungsentwurf beschlossen und veröffentlicht. Doch damit war man noch nicht am Ziel, denn im Februar 2023 wurde dieser Entwurf durch den Bundesrat abgelehnt. In einem Vermittlungsausschuss haben sich Bund und Länder dann auf einen Kompromiss geeinigt und der Bundesrat hat schließlich im Mai 2023 dem neuen Gesetz zugestimmt. Nach der Veröffentlichung im Bundesgesetzblatt (02.06.2023) ist das HinSchG am 02.07.2023 nun endlich in Kraft getreten.

Was bedeutet das jetzt konkret?

Das HinSchG verpflichtet Unternehmen mit mehr als 50 Mitarbeitenden, ein internes Hinweisgebersystem einzurichten. Unternehmen ab 250 Mitarbeitende werden sofort ab Inkrafttreten des Gesetzes in die Pflicht genommen (also seit 02.07.2023), kleinere Unternehmen mit einer Größe von 50 bis 249 Beschäftigten wird eine Übergangsfrist bis zum 17.12.2023 gewährt.

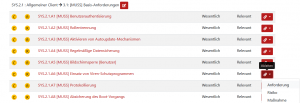

Hinweisgeber müssen die Möglichkeit haben, Hinweise mündlich, schriftlich oder auf Wunsch auch persönlich abzugeben. Bei der Bearbeitung der Hinweise sind folgende Fristen zu berücksichtigen:

- innerhalb 7 Tagen muss die interne Meldestelle dem Hinweisgeber den Eingang des Hinweises bestätigen.

- innerhalb 3 Monaten muss die Meldestelle den Hinweisgeber über die ergriffenen Maßnahmen informieren.

Zusätzlich zur internen Meldestelle hat die Bundesregierung eine externe Meldestelle eingerichtet:

Meldestelle Bundesamt für Justiz

Hinweisgeber können frei wählen, ob sie eine Meldung an die interne Meldestelle ihres Unternehmens oder an die externe Meldestelle abgeben möchten. Allerdings wird empfohlen, die interne Meldung dem externen Meldekanal vorzuziehen, da aufgrund der Sachnähe die Abstellung des Verstoßes am effektivsten möglich ist.

Welche Änderungen wurden im Vermittlungsausschuss beschlossen?

- Ein Streitthema war das Abgeben von anonymen Hinweisen. Ursprünglich sollten die Unternehmen dazu verpflichtet werden, die Abgabe anonymer Hinweise zu ermöglichen. Darauf wurde nun verzichtet und aus dem MUSS wurde ein SOLL: „Die interne Meldestelle sollte auch anonym eingehende Meldungen bearbeiten. Es besteht allerdings keine Verpflichtung, die Meldekanäle so zu gestalten, dass sie die Abgabe anonymer Meldungen ermöglichen.“ (Auszug § 16 HinSchG)

- Auch im Anwendungsbereich des Gesetzes hat es Änderungen gegeben. Es dürfen nur Verstöße gemeldet werden, die sich auf den eigenen beruflichen Kontext beziehen, d.h. auf den Beschäftigungsgeber oder eine andere Stelle, mit der die hinweisgebende Person beruflich im Kontakt stand.

- Eine weitere Änderung betraf die Bußgeldhöhe. Die vorgesehenen Bußgelder lagen bisher bei max. 100.000 Euro und wurden nun auf max. 50.000 Euro gesenkt. Außerdem wurde entschieden, die Bußgeldandrohung bei Verstößen gegen die gesetzliche Regulierung erst sechs Monate nach Veröffentlichung des HinSchG anzuwenden, also erst ab 01.12.2023.

Einführung eines digitalen Hinweisgebersystems

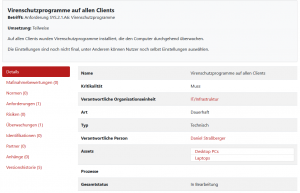

Auch wenn die Abgabe anonymer Meldungen nicht ermöglicht werden muss, ist es empfehlenswert sie trotzdem anzubieten, denn dadurch wird die Hemmschwelle zur Meldung von Fehlverhalten möglichst niedrig gehalten. Um die Anonymität zu gewährleisten, bietet sich ein digitales Hinweisgebersystem an, wie z.B. unser GRC-COCKPIT.

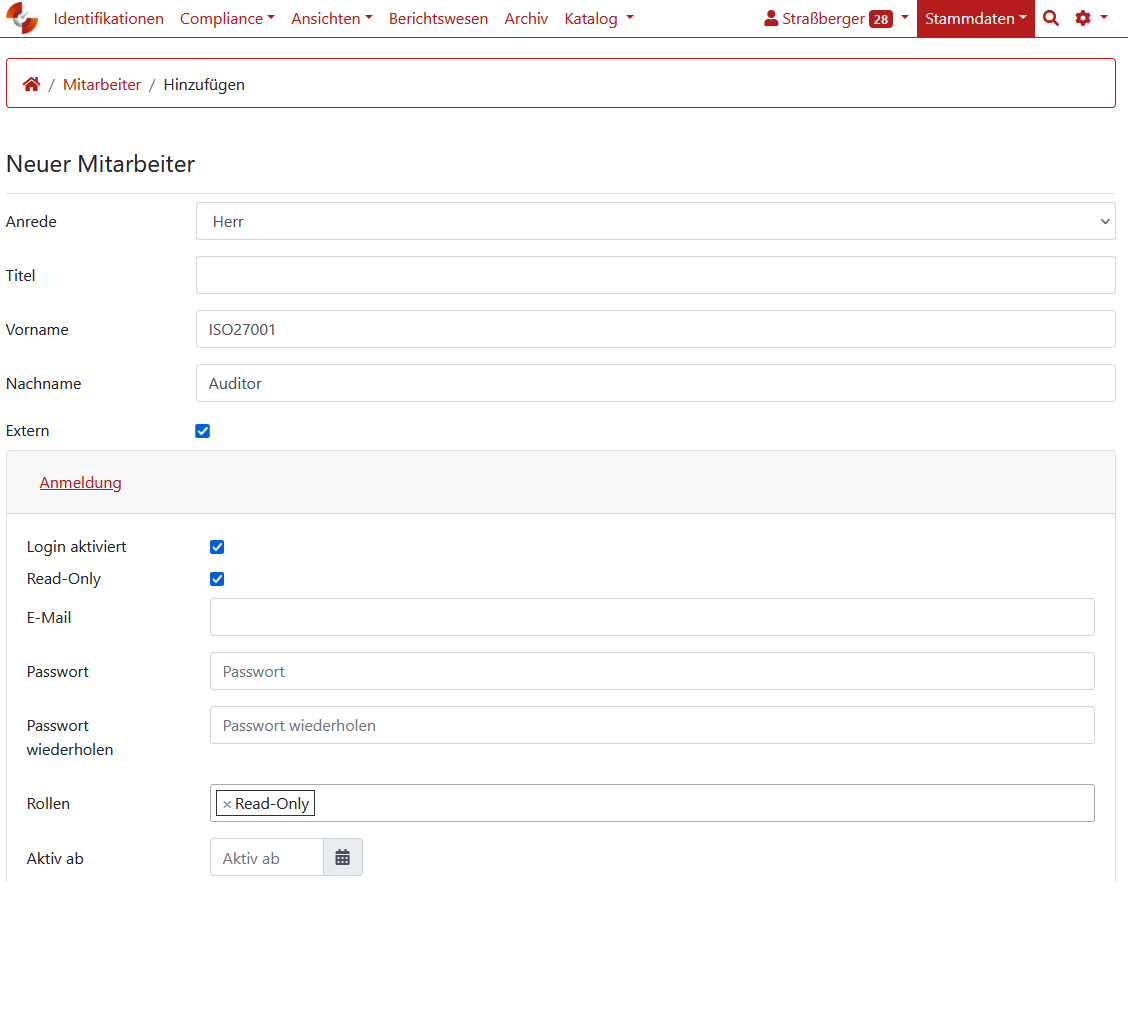

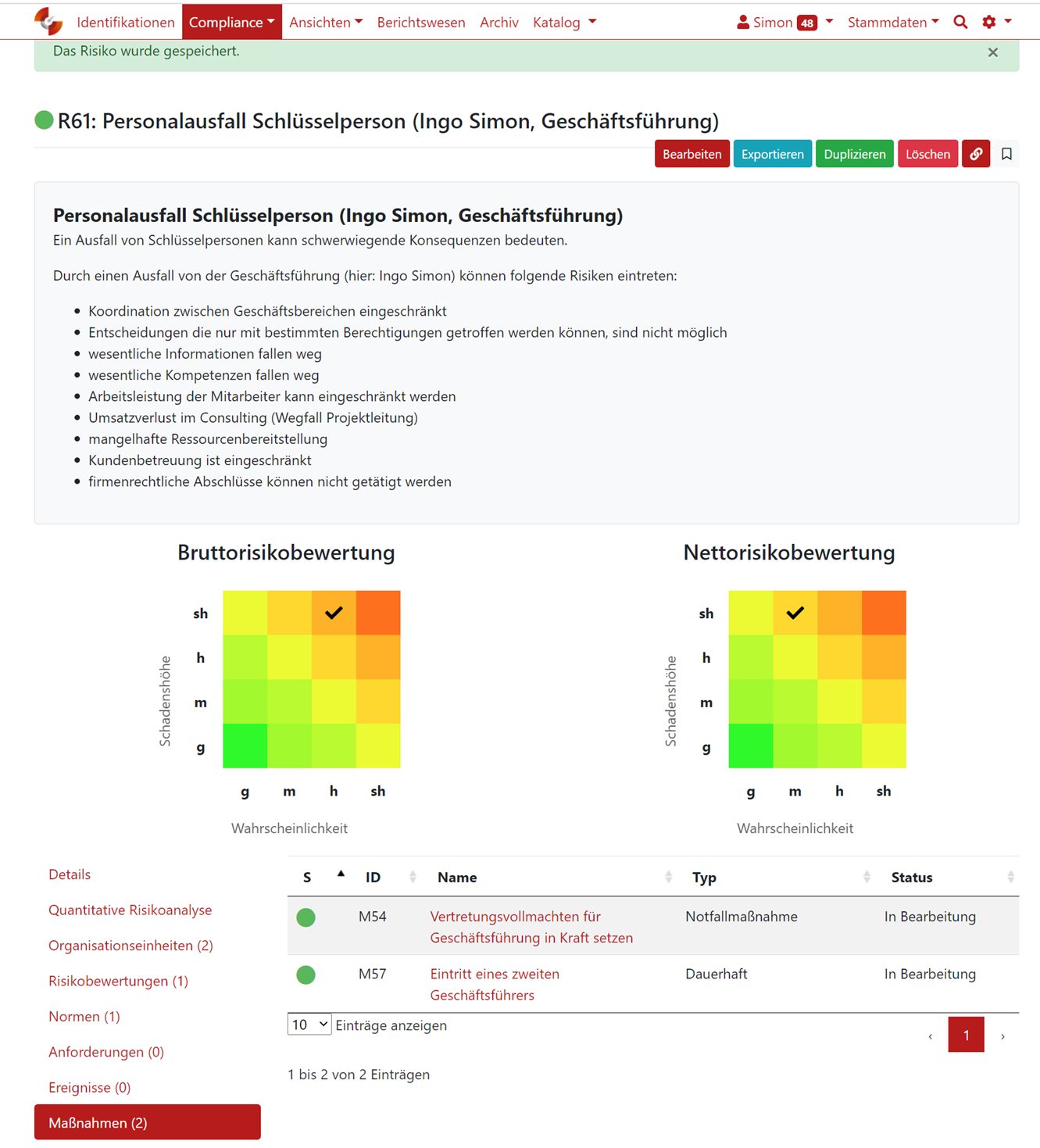

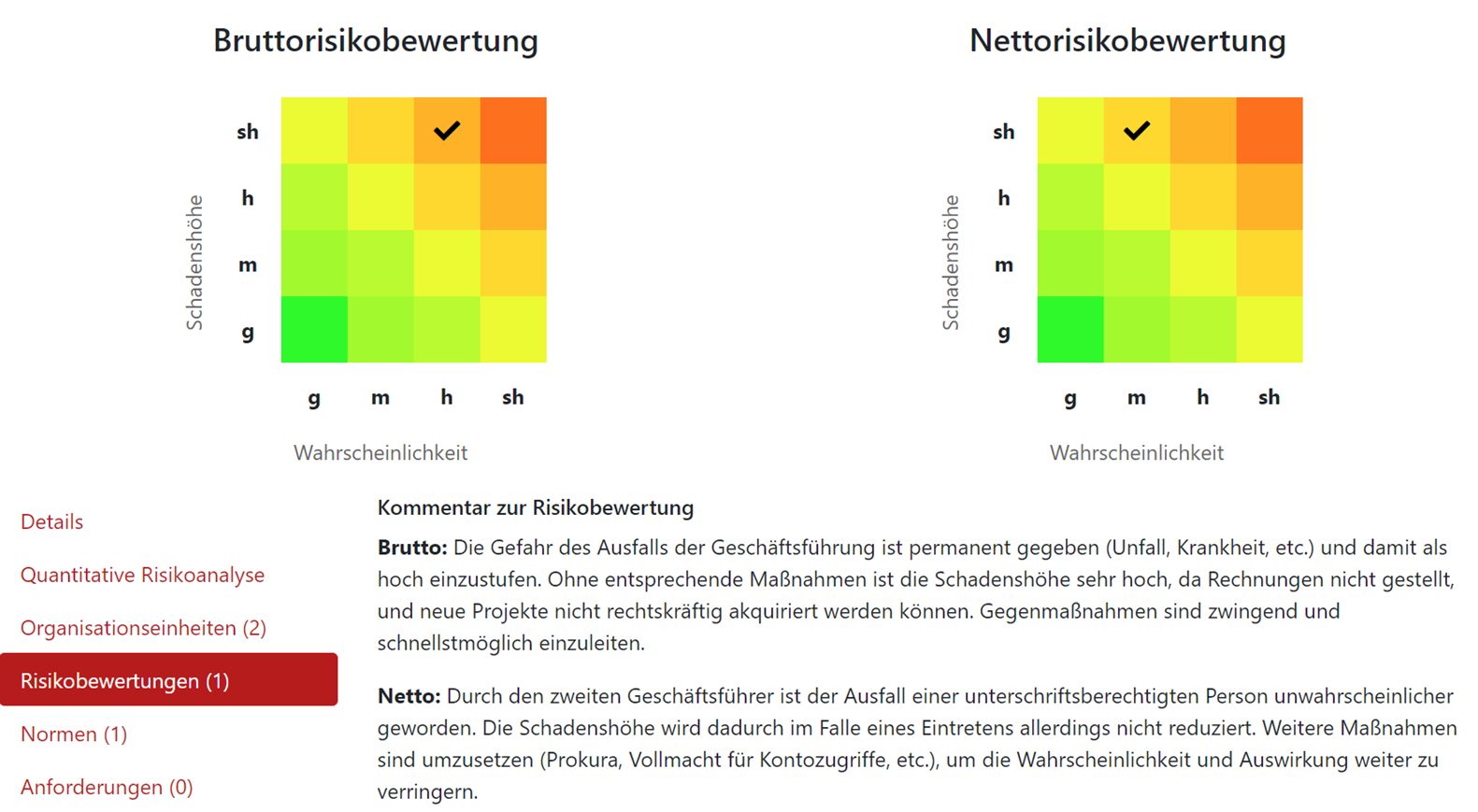

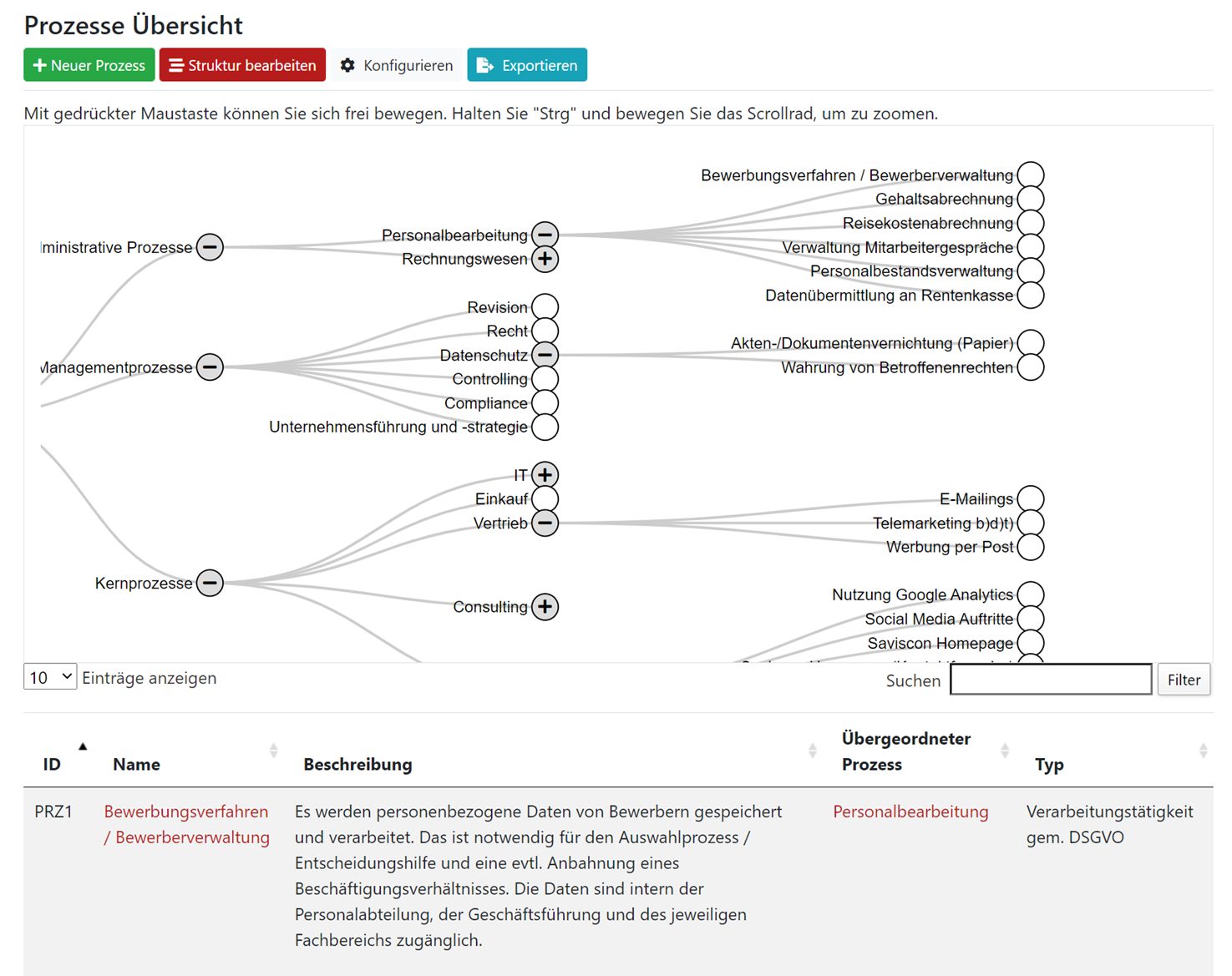

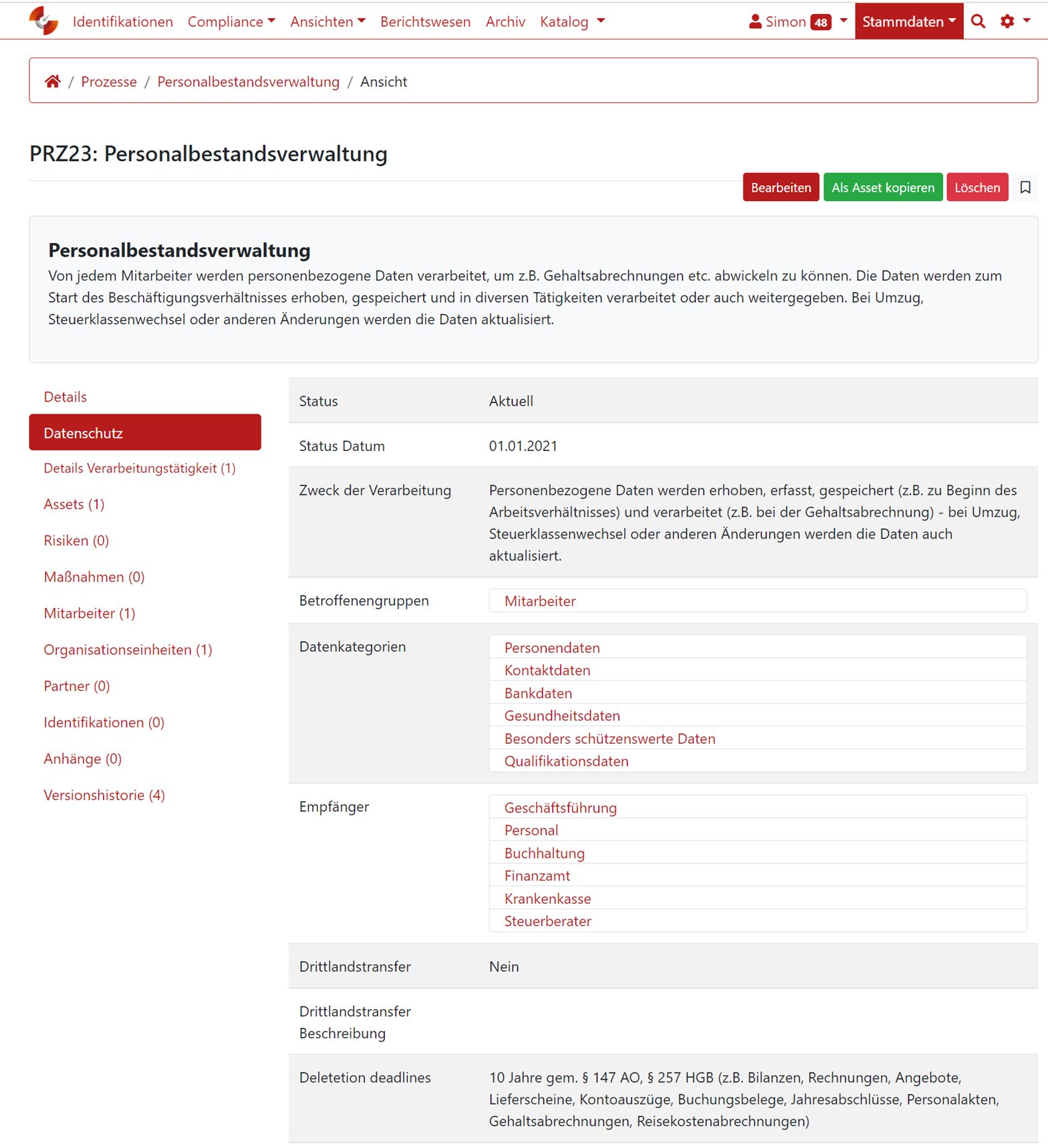

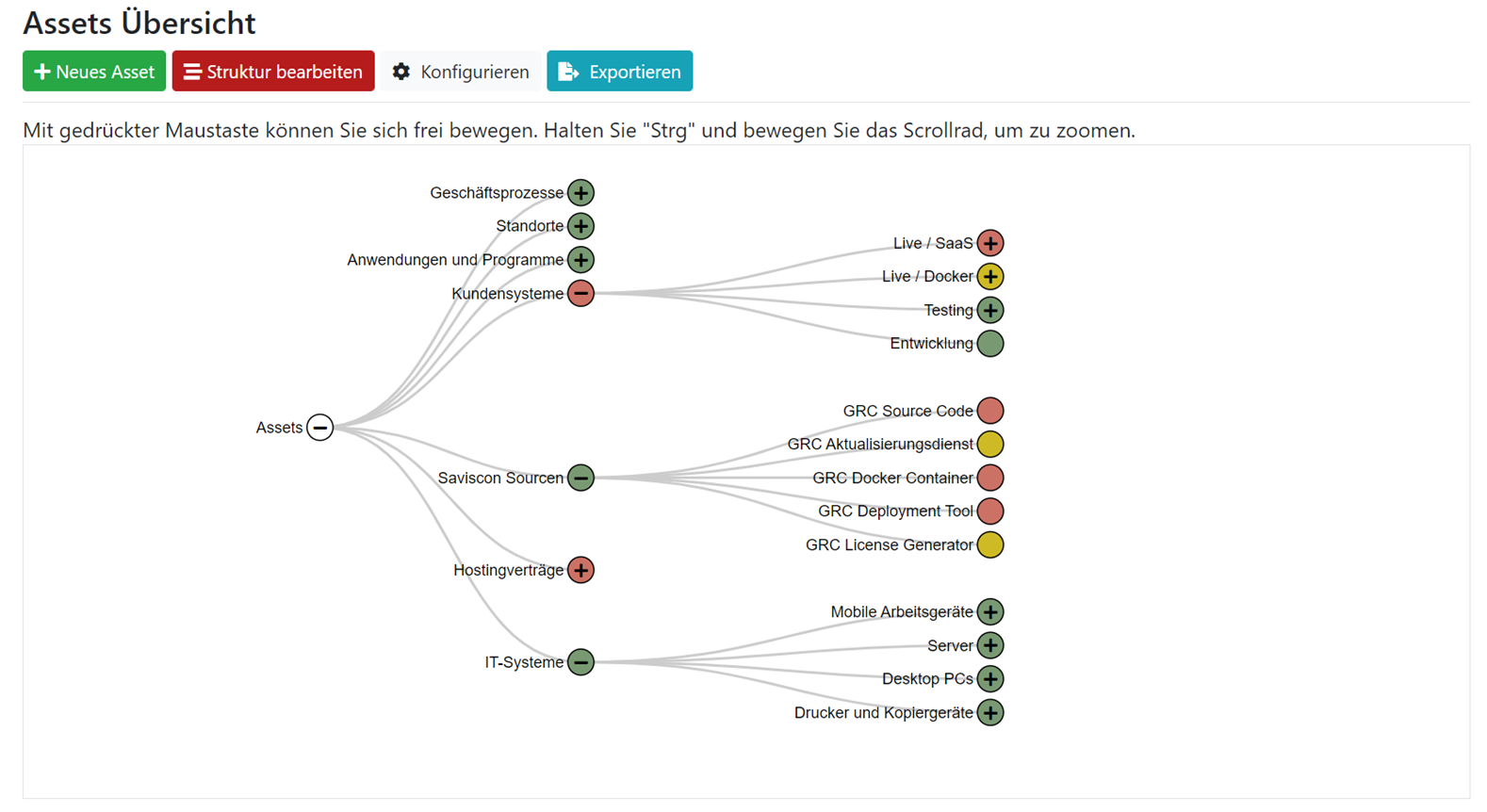

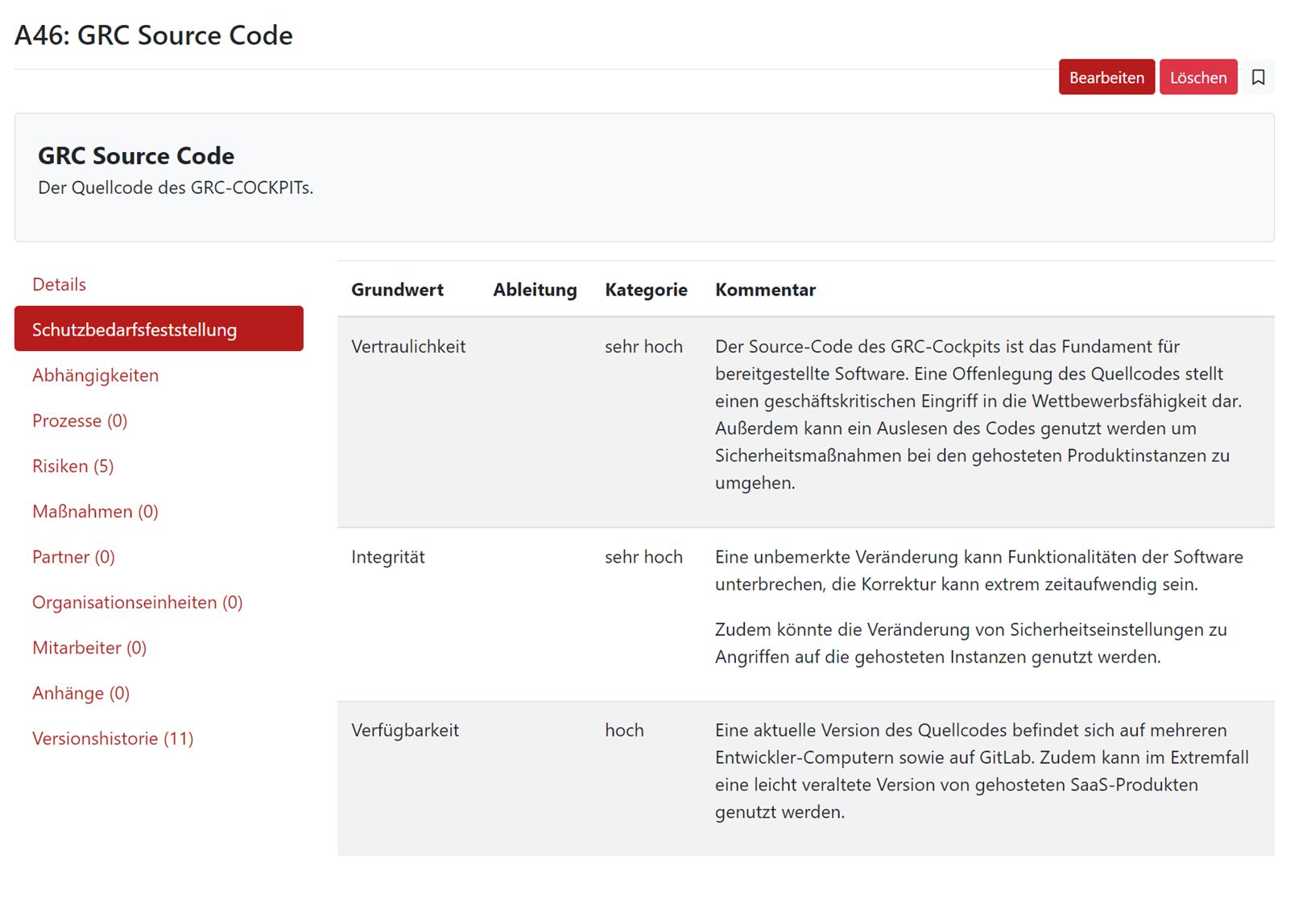

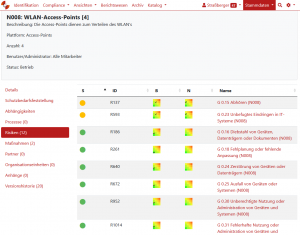

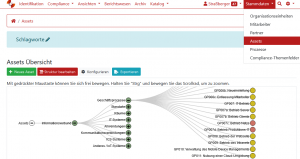

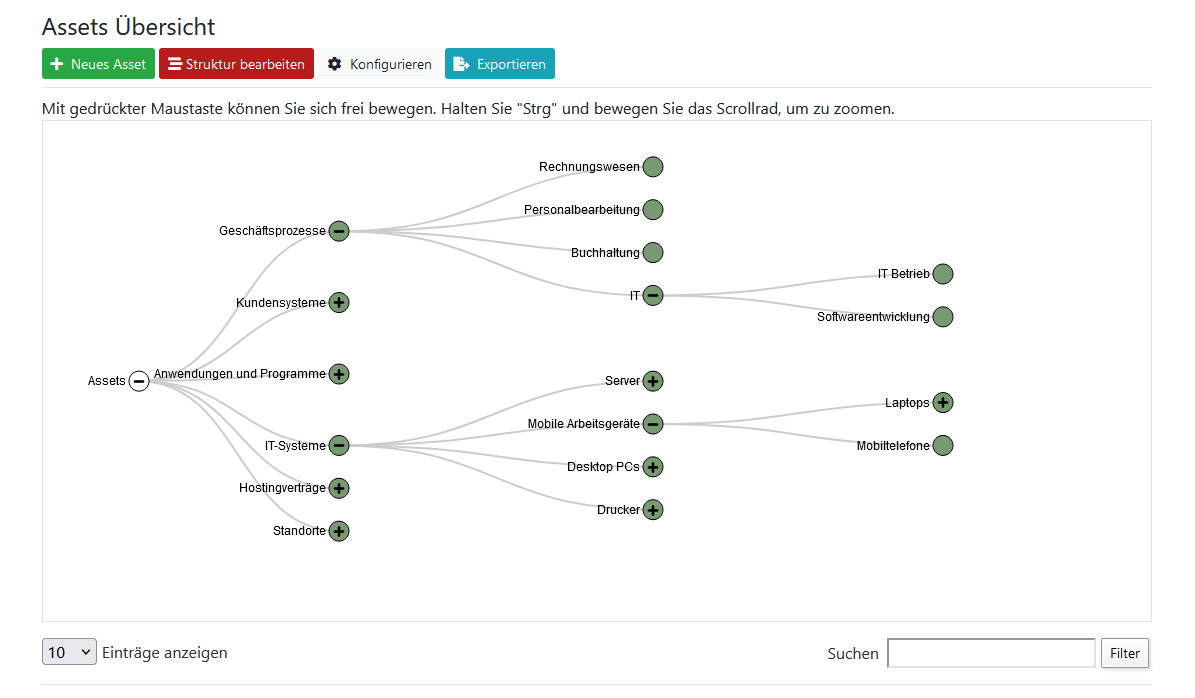

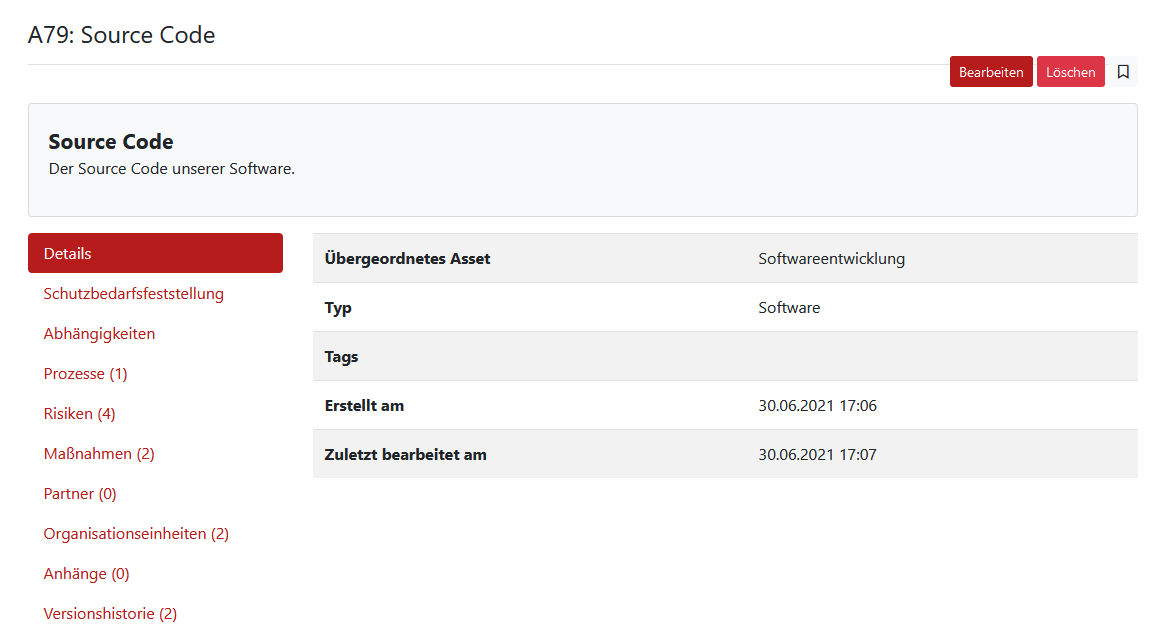

Das Hinweisgebersystem im GRC-COCKPIT kann textlich individuell für das Unternehmen konfiguriert und z.B. im Intranet/Internet des Unternehmens eingebunden werden. Über einen Link können Mitarbeitende zum digitalen Hinweisgebersystem des Unternehmens gelangen und dort ihren Hinweis abgeben. Nach Versand des Hinweises bekommt der Hinweisgeber Zugriff auf ein anonymes Postfach, über das dann kommuniziert und weitere Informationen ausgetauscht werden kann. Die Dokumentation bezüglich der Bearbeitung von Hinweisen, die auf anderen Kanälen (persönlich, Post, Fax, Telefon, Mail) abgegeben wurden, erfolgt ebenfalls zentral im GRC-COCKPIT, sodass der gesamte Hinweisgeberprozess dort zusammengehalten wird.

Nutzen Sie jetzt die Vorteile des digitalen Hinweisgebersystems im SAVISCON GRC-COCKPIT und erfüllen Sie so alle Anforderungen aus dem Hinweisgeberschutzgesetz.

Sie wollen mehr über unser Hinweisgebersystem erfahren? Sehen Sie sich hier die Aufzeichnung unseres Webinars „Digitales Hinweisgebersystem“ an!

Über die Autorin

Karin Selzer ist als Compliance- und Datenschutz Consultant, sowie interne Datenschutzbeauftragte bei der SAVISCON GmbH tätig.

Karin Selzer ist Consultant für Compliance & Datenschutz und interne Datenschutzbeauftragte bei der SAVISCON GmbH. Seit Januar 2021 kümmert sie sich um maßgebliche Richtlinien und die Umsetzung aller relevanten Themen rund um Compliance und Datenschutz. Zusätzlich steht sie unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: karin.selzer@saviscon.de oder vernetzen Sie sich mit mir: ![]()

![]()