BSI IT-Grundschutz: In 4 Schritten zur Basis-Absicherung

So starten Sie mit Ihrem ISMS

Von Daniel Straßberger, Informationssicherheitsbeauftragter bei der SAVISCON GmbH

Im heutigen Blogeintrag zum Thema Informationssicherheit wollen wir uns den BSI IT-Grundschutz etwas näher anschauen, spezifisch die Basis-Absicherung. Die Basis-Absicherung ist als Einstieg in den IT-Grundschutz gedacht oder für Unternehmen, die aus finanziellen oder personellen Gründen kein vollständiges Informationssicherheitsmanagementsystem (ISMS) nach der ISO 27001 etablieren können oder wollen. Dennoch kann die Basis-Absicherung, abhängig von der Größe und Art der Organisation, ein sehr umfangreiches Unterfangen sein. Lohnenswert ist dieser Aufwand aber auf jeden Fall, auch für kleinere Unternehmen, denn es gilt: Selbst ein bisschen Informationssicherheit ist besser als gar keine und die IT-Grundschutz Basis-Absicherung ist, meiner Meinung nach, ein guter Ansatz. Das Verfahren des IT-Grundschutzes wurde vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entworfen, um deutschen Organisationen ein Verfahren zur Etablierung eines Informationssicherheitsmanagementsystem (ISMS) nach der ISO 27001-Norm bereitzustellen. Der Nachteil der ISO-Norm ist, dass sie sehr vage formuliert ist, um ein Rahmenwerk für internationale Organisationen aller Art zu schaffen. Der IT-Grundschutz dagegen bietet einen klar definierten Handlungsfaden und entschlackt den Prozess mit dem IT-Grundschutz-Check bei dem einer der aufwendigsten Bereiche zunächst entfällt: das Risiko-Management. Außerdem bietet das BSI mit den Bausteinen des IT-Grundschutz-Kompendiums und dem Gefährdungskatalog eine tolle Einstiegshilfe in ein ISMS.

Schritt 1: Die Vorbereitung

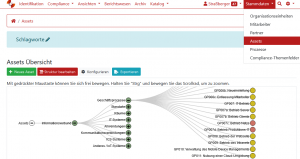

Ein Informationsverbund, hier am Beispiel der RECPLAST GmbH im SAVISCON GRC-COCKPIT.

Bevor die eigentliche Basis-Absicherung beginnt, muss sich die Unternehmensleitung zur Informationssicherheit bekennen und den Sicherheitsprozess initiieren: Dies geschieht mit dem Verfassen und Bekanntgeben einer IS-Leitlinie. Dazu empfehle ich Ihnen meinem Blogeintrag „3 Tipps für Ihre Informationssicherheits-Leitlinie“.

Vorrausgehend dazu müssen Sie sich Ihren Geltungsbereich abstecken. Um den Aufwand gering zu halten, sollten Sie sich zunächst auf ihre wichtigsten Geschäftsbereiche konzentrieren („Kronjuwelen“). Anschließend müssen Sie die Assets in dem Geltungsbereich identifizieren und auflisten, dies nennt das BSI den „Informationsverbund“. Dazu gehören Geschäftszweige und -prozesse, IT-Geräte und -Anwendungen, sowie die Räume und Standorte. Wenn Sie bereits im Zuge eines Compliance– oder Risiko-Managements eine ähnliche Auflistung gemacht haben, ist dies eine gute Basis. Denken Sie auch an den Kontext Ihrer Organisation und inwiefern externe Parteien wie Zulieferer und Kunden von ihrem ISMS betroffen sein könnten. Außerdem müssen Sie Rollen festlegen und einen Informationssicherheitsbeauftragten (ISB) bestimmen, der ihr ISMS leitet und verwaltet. Vergessen Sie auch die Sicherheitsziele nicht, für eine Basis-Absicherung wird die CIA-Triade aus Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit) erstmal ausreichen.

Schritt 2: Die Modellierung

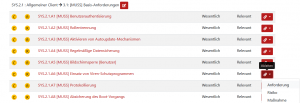

Die Basisanforderungen des Bausteins SYS.2.1. Im GRC-COCKPIT kann direkt eine Anforderung abgeleitet werden.

Nach den Vorbereitungen geht es an die eigentliche Basis-Absicherung nach IT-Grundschutz. Zunächst müssen Sie Ihren Informationsverbund mit den Bausteinen aus dem Grundschutzkompendium modellieren. Dazu gehen Sie alle Bausteine durch und wählen die aus, die zu Ihrem Informationsverbund passen. Dabei müssen Sie natürlich nur die auswählen, die Sie auch wirklich brauchen. Wenn ihre Organisation beispielsweise keine Maschinen mit SPS betreibt, können Sie den Baustein IND ignorieren, haben Sie keinen Windows2012-Server brauchen Sie den Abschnitt SYS.1.2.2 nicht bearbeiten. Das BSI stellt Ihnen in dem Kompendium zudem eine Tabelle mit einer Priorisierung absteigend von R1 bis R3 bereit. Dies ist allerdings nur eine Empfehlung, Sie können die Bausteine in beliebiger Reihenfolge zuordnen. Achtung: Die Priorisierung bezieht sich nur auf die Reihenfolge der Umsetzung. Sie müssen alle Bausteine anwenden, die zu Ihrem Informationsverbund passen. Dies ist, abhängig von Ihrer Organisation und dem Geltungsbereich, eine Menge Arbeit und Sie sollten gewissenhaft arbeiten: Die Modellierung ist das Grundgerüst Ihrer Informationssicherheit, denn was Sie hier nicht abbilden, werden Sie später im Rahmen des IT-Grundschutz-Checks auch nicht untersuchen und somit wahrscheinlich auch nicht absichern.

Laut dem Grundschutz sollen Sie dann eine Tabelle verfassen in denen:

- der Baustein

- das zugehörige Asset

- eine verantwortliche Person

- die Reihenfolge (R1, R2, R3)

- und zusätzliche Informationen oder Kommentare zur Modellierung

für Ihren gesamten Informationsverbund aufgelistet sind.

Wie Sie die Modellierung dokumentieren, bleibt aber Ihnen überlassen, solange die geforderten Informationen enthalten sind. Ich bilde die Bausteine mit unserem GRC-COCKPIT ab, sodass ich jederzeit darauf zugreifen kann. Gerade während der Arbeit im Home-Office erleichtert es auch den Austausch mit Kollegen.

Schritt 3: Der IT-Grundschutz-Check

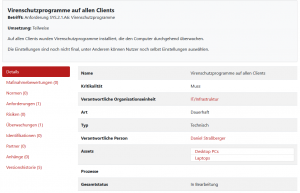

Eine Maßnahme zu Virenprogrammen, abgeleitet aus der Anforderung SYS.2.1.A6 im GRC-COCKPIT.

Anschließend findet der IT-Grundschutz-Check statt, dabei handelt es sich um einen Soll-Ist-Vergleich zwischen den Anforderungen aus den Bausteinen und dem tatsächlichen Zustand in Ihrer Organisation. Diesen Vergleich müssen Sie als ISB nicht allein vornehmen, stattdessen vereinbaren Sie einen Termin mit der für das Asset verantwortlichen Person (Asset-Eigentümer), beachten Sie, dass es sich auch um externe Personen handeln kann. Bereiten Sie Ihren Gesprächspartner vor, erläutern Sie im Vorfeld die Vorgehensweise und veranlassen Sie, dass Dokumente oder ähnliches zur Überprüfung zum Termin mitgebracht werden.

Beim Termin gehen Sie dann systematisch alle Anforderungen aus dem Baustein durch. Für die Basis-Absicherung müssen Sie nur die Anforderungen die mit einem (B) und dem Schlagwort MÜSSEN gekennzeichnet sind bearbeiten. Dokumentieren Sie den Umsetzungsgrad, zum Beispiel mit „ja“, „nein“ oder „teilweise“. Sollten Anforderungen nicht auf das Asset zutreffen, weil zum Beispiel eine Anwendung oder Konfigurationsart bei Ihnen nicht genutzt wird, können Sie die Anforderung mit „entbehrlich“ abhaken. Wichtig ist, dass die Dokumentation gewissenhaft und vollständig ist, außerdem müssen Sie die Dokumente aufbewahren. Wenn Sie beispielsweise eine Anforderung mit „teilweise“ bewerten, schreiben Sie auf inwiefern die Umsetzung erfolgt ist und was genau noch zu erledigen ist. Halten Sie am Ende auch nochmal Rücksprache mit Ihrem Interviewpartner, um Missverständnisse oder Fehler zu vermeiden.

Anschließend müssen Sie die Ergebnisse Ihres IT-Grundschutz-Checks auswerten und Maßnahmen ausarbeiten, um die Defizite zu beheben. Die Auswahl und Umsetzung der Maßnahmen erfolgen meistens durch die Verantwortlichen Mitarbeiter. Der ISB leitet die Ergebnisse der Auswertung an die entsprechenden Stellen weiter und koordiniert unter Umständen mit den Fachbereichsverantwortlichen die Umsetzung. Außerdem liegt es nahe, eine Priorisierung vorzunehmen. Diese kann auf Basis von Dringlichkeit, Kosten oder Umsetzungsaufwand erfolgen. Wichtig: Schmeißen Sie nicht einfach Geld auf ein Problem! Oftmals ist es effektiver organisatorische Maßnahmen einzuleiten, diese sind oftmals auch deutlich günstiger. Denken Sie auch an die Verhältnismäßigkeit Ihrer Maßnahmen, Sie wollen Ihre Mitarbeiter nicht überlasten und selbstverständlich auch nicht Ihr Budget sprengen. Recherchieren Sie in der Fachliteratur oder tauschen Sie sich mit anderen ISBs oder IT-Security Fachleuten aus, um Anreize und Ideen zu erhalten.

Schritt 4: Dran bleiben

Nach der ganzen Arbeit haben Sie ein ISMS nach der Basis-Absicherung des BSI IT-Grundschutz geschaffen. Leider können Sie sich nicht auf Ihrer Arbeit ausruhen, denn die Welt steht nicht still. Nicht nur die IT entwickelt sich ständig weiter und stellt Sie vor neue Herausforderungen und Angriffe, auch Ihre Organisation entwickelt sich ständig weiter, wird wachsen und möglicherweise neue Mitarbeiter und Aufgabenfelder bekommen. Sie müssen Ihr ISMS somit als gelebten Prozess verstehen, der ständig überprüft und angepasst werden muss. Neue Mitarbeiter müssen geschult werden, alte Schulungen aufgefrischt oder ergänzt werden. Neue Technologien am Markt werden neue Umsetzungsmöglichkeiten oder Gefährdungen mit sich bringen. Denken Sie auch daran Ihren Informationsverbund aktuell zu halten und gegebenenfalls die Modellierung mit neuen oder veränderten Bausteinen zu überarbeiten.

Des Weiteren stellt die Basis-Absicherung aus der Sicht des BSIs nur eine Übergangslösung dar, Sie müssen aber selbst entscheiden, ob die Basis-Absicherung für Sie ausreicht oder Sie darauf aufbauend die Kern- bzw. Standardabsicherung angehen möchten. Diesen Schritt werden Sie gehen müssen, wenn Sie eine Zertifizierung Ihres ISMS anstreben. Aber dazu lesen Sie demnächst mehr in unserem Blog.

Über den Autor

Als zertifizierter ISMS-Manager und IT-Grundschutz-Praktiker ist Daniel Straßberger bei der SAVISCON GmbH als Informationssicherheitsbeauftragter tätig. Seit April 2021 kümmert er sich um den internen Aufbau des Informationssicherheitsmanagementsystems der SAVISCON GmbH und die Umsetzung aller relevanten Richtlinien und Themen im Bereich Informationssicherheit. Schreiben Sie Daniel Straßberger bei Fragen oder Anregungen zum Thema Informationssicherheit: daniel.strassberger@saviscon.de

Zan

Zan

Bild von Pete Linforth auf Pixabay

Bild von Pete Linforth auf Pixabay Elfriede Liebenow

Elfriede Liebenow