IT-Sicherheitsmanagement für KRITIS-Betreiber

Qualität steigern, Aufwand senken: Transparenz und Effizienz mit digitalen Werkzeugen optimieren

Von Ingo Simon, Geschäftsführer der SAVISCON GmbH

KRITIS-Betreiber stehen seit jeher vor großen Herausforderungen, was das Management der IT-Sicherheit betrifft. Der Dokumentationsaufwand ist zuweilen kaum mit den vorhandenen Ressourcen zu leisten, und eine tagesgenaue Transparenz über den aktuellen Stand der gesamten IT-Sicherheit ist aus der Gesamtheit der Anforderungen, Risiken und Maßnahmen nur schwer zu konsolidieren. In diesem Beitrag zeigen wir einen Weg, wie Transparenz und Effizienz im Kontext der IT-Sicherheit, aber auch darüber hinaus, geschaffen werden kann.

Die erste Transparenzhürde besteht in der Regel darin, dass der Umfang und die Anzahl der Anforderungen nur schwer zu erfassen sind. Für KRITIS-Betreiber ist eines der wichtigsten Dokumente das vom Bundesamt für Sicherheit in der Informationstechnik (BSI) herausgegebene Dokument „Konkretisierung der Anforderungen an die gemäß § 8a Absatz 1 BSIG umzusetzenden Maßnahmen“. Hier sind genau 100 Anforderungen formuliert, denen der KRITIS-Betreiber gerecht werden muss. Die Anforderungen verweisen wiederum auf andere Dokumente, wie zum Beispiel dem „Kriterienkatalog Cloud Computing C5:2020“, in dem weitere 127 detaillierte Anforderungen niedergeschrieben sind. Von hier gibt es eine Kreuzreferenztabelle mit Verweisen auf die IT-Grundschutzbausteine – da verliert man schon bei den Anforderungen leicht die Übersicht. Wie kann man als KRITIS-Betreiber also die Herausforderungen Transparenz und Effizienz meistern?

Herausforderung Transparenz

Nähert man sich dem Thema Transparenz an, so bedarf es der Strukturanalyse und der Schutzbedarfsfeststellung für mehrere zig bis gern mal hunderte Assets, die bewertet werden müssen – je nach Größe der Organisation. Auf die Schutzbedarfsfeststellung folgt die Risikoanalyse, die entsprechend der Anzahl der Assets zu einer recht hohen Anzahl von Risiken führen kann. Für alle Risiken, deren Bruttorisikobewertung den Risikoappetit der Organisation übersteigt, müssen entsprechende Maßnahmen zur Minimierung des Risikos abgeleitet werden. Damit diese Maßnahmen auch umgesetzt werden, müssen passende Durchführungs- und Überwachungstermine festgelegt werden, die sicherstellen und belegen, dass die Maßnahmen nicht nur Lippenbekenntnisse darstellen. Alle genannten Objekte, also Anforderung, Asset, Risiko, Maßnahme und Überwachung, hängen in diversen Beziehungen miteinander zusammen. Viele Organisationen versuchen, diese Abhängigkeiten in einer Tabellenkalkulation abzubilden. Das scheitert irgendwann zwangsläufig, weil die Nachpflege bei Änderungen in den Objekten und deren Abhängigkeiten zu fehleranfällig ist. Das führt dann zu Dateninkonsistenzen, die entweder gar nicht auffallen, oder erst in der Berichtsführung ans Tageslicht kommen. Dann ist aber meist keine Zeit mehr, den Fehler in der Dokumentation nachzupflegen. Am Ende weiß man nicht wirklich, wo die Organisation in Sachen IT-Sicherheit steht.

Herausforderung Effizienz

Wie zuvor erläutert unterliegt das gesamte Setup eines vollständigen IT-Sicherheitsmanagements einer nicht zu unterschätzenden Komplexität. Um Fehler zu vermeiden, müssen die Mitarbeiter entsprechend in ihren Tätigkeiten geführt werden. Das betrifft sowohl die Aktionen, die zu tun sind, als auch die Daten, die zu erfassen sind. Das leisten die Tabellenkalkulationen in der Regel nicht. Daher werden dann komplexe Arbeitsanweisungen geschrieben, die mit zunehmendem Umfang immer weniger gelesen werden. So entstehen viele Datenfehler auch durch mangelnde Nutzerführung. Des Weiteren ist gerade das Thema Berichtswesen oft extrem aufwendig und vor allem fehleranfällig, wenn die Daten jedes Mal aus verschiedenen Quellen zusammengesucht und konsolidiert werden müssen.

Das passende Werkzeug

Was muss nun geschehen, um aus dem Dilemma herauszukommen? Der KRITIS-Betreiber tut gut daran, ein entsprechend geeignetes Werkzeug zu beschaffen, das die erforderlichen Objekte abbilden und miteinander in Beziehung bringen kann. Die Bearbeitung muss prozessorientiert an einem Objekt möglich sein, sodass die Auswirkung auf ein weiteres Objekt vom System gleich mit aktualisiert wird. Der Nachweis der Bearbeitung muss revisionssicher sein und Zusatzdokumente, wie Prüfprotokolle, müssen im System ablegbar sein oder aber zu externen Ablageorten verlinkt werden können. Zum Schluss muss auf der Basis der Daten im System ein möglichst automatisierter Bericht erzeugt werden können, der auf die relevanten Adressatengruppen (Management, Prüfer, Behörden etc.) zugeschnitten ist. Das A und O eines solchen Systems ist aus unserer Sicht die Verlinkung der verschiedenen Objekte miteinander und damit die Möglichkeit, von einem Objekt per Mausklick auf das nächste Objekt zu navigieren – und das in jede Richtung. Mit dem SAVISCON GRC-COCKPIT gibt es ein Werkzeug, das genau diese „Traceability“ bietet. Nachfolgend möchten wir ein paar mögliche Szenarien nennen.

Beispiel 1: Konsolidieren der Anforderungen

Mit dem SAVISCON GRC-COCKPIT stehen alle relevanten Anforderungen an einem Ort zentral zur Verfügung. Da mehrere Quelldokumente oft identische Anforderungen formulieren, kann hier eine einzige, konsolidierte Anforderung abgeleitet werden. Diese ist im Hintergrund mit allen entsprechenden Quelldokumenten beziehungsweise -Anforderungen verlinkt. Damit hat der IT-Sicherheitsverantwortliche nur noch eine Anforderung, statt vieler, die mit den dazu gehörigen Risiken und den Maßnahmen in Beziehung gebracht werden muss. Trotzdem kann beispielsweise in einem Audit per Mausklick auf die Quellanforderung gesprungen werden, um damit nachvollziehbar die Erfüllung der Anforderung nachzuweisen.

Beispiel 2: Verknüpfen von Risiken mit Assets und Partnern

Wenn Unternehmen mit einer Grundgefährdung des IT-Grundschutzes, beispielsweise „G0.11 Ausfall oder Störung von Dienstleistern“, ein Risiko begründen, ist es wichtig, das Risiko mit einem Asset oder auch einem Partner zu verknüpfen. Das Risiko des Ausfalls eines Wartungsunternehmens ist sicher anders zu bewerten als das Risiko des Ausfalls eines Transportunternehmens. Also müssen das Risiko und seine Bewertung den Asset-Kontext und auch den Partner-Kontext erhalten. Ändert sich die Vertragslage und es kommt ein neuer Dienstleister mit einer anderen Leistungsfähigkeit, ändert sich in der Regel auch das Risiko für das Asset.

Beispiel 3: Verknüpfen von Risiken, Maßnahmen und Überwachungen

Eine der wichtigsten Aufgaben ist es, hoch bewertete Risiken mit entsprechenden Maßnahmen zu minimieren. Die Maßnahmen, zu denen man sich entschlossen hat, muss man zur Sicherstellung der Effektivität zwingend in der Durchführung überwachen. Dazu verknüpft man die Maßnahme mit einer oder mehreren Überwachungen. In den Überwachungen werden die Termine verwaltet und bei Terminüberschreitung Erinnerungen und Eskalations-Workflows angestoßen. Damit wird über die Überwachung der Maßnahmen auch die Minimierung des Risikos automatisch mit überwacht.

Fazit

Wenn man eine Anforderung mit einem Risiko verknüpft und dieses Risiko mit mehreren Maßnahmen zur Minimierung verknüpft, die dann mit diversen Überwachungen verknüpft sind, so hat man eine Grundlage für Transparenz: Sind sämtliche Überwachungen termingerecht durchgeführt und die Maßnahmen als wirksam eingestuft, so bekommen die Überwachungen einen grünen Status. Sind alle Überwachungen an einer verknüpften Maßnahme grün, so wird auch die Maßnahme grün, damit dann auch das verknüpfte Risiko und in Folge auch die verknüpfte Anforderung. Als Ergebnis sieht man in seiner Cockpit-Übersicht viel Grün. Wird aber zum Beispiel bei wiederholenden Maßnahmen und deren Überwachungen ein Termin überschritten – beispielsweise bei der jährlichen IT-Sicherheitseinweisung der Mitarbeiter – dann ist nicht nur der Termin in der Überwachung rot, sondern auch die Maßnahme, und damit das Risiko und die Anforderung. Und das fällt in der Cockpit-Übersicht sofort auf. Zu guter Letzt führt die Ablage, Verknüpfung und Pflege aller Daten in einem System dazu, dass automatisch generierte Berichte immer den aktuellen Stand und immer dieselbe Form haben. Das führt zu einer hohen Effizienz, Qualität und damit Transparenz auch für die Adressaten, die das Cockpit im Tool nicht jeden Tag vor Augen haben. Das SAVISCON GRC-COCKPIT ist genau dafür entwickelt worden, die beschriebenen Vorteile für den Anwender zur Verfügung zu stellen und ist damit ein wertvolles Hilfsmittel für KRITIS-Betreiber. Dieser Ansatz ist über die IT-Sicherheit hinaus auch auf das gesamte Compliance-Management und Risiko-Management anwendbar.

Über den Autor:

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahmen er die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Kontakt: 040 80 90 81 446 oder ingo.simon@saviscon.de

Shutterstock

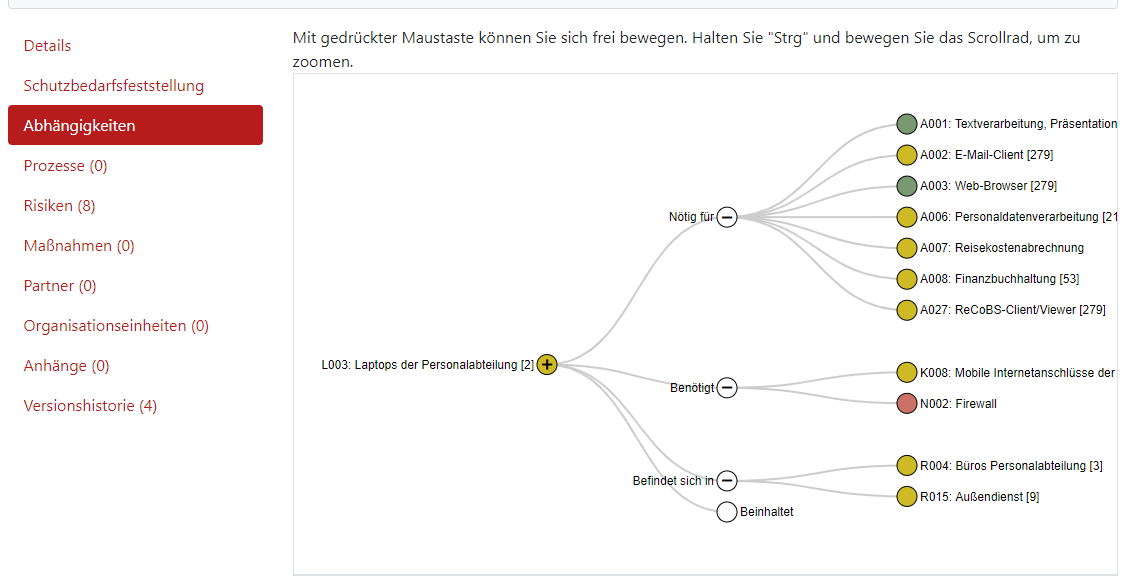

Shutterstock Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.

Mit dem SAVISCON GRC-COCKPIT lassen sich Abhängigkeiten ganz leicht darstellen und bearbeiten.