Das müssen Sie beim Einsatz von Office 365 beachten

von Karin Selzer, Consultant Compliance und Datenschutz bei der SAVISCON GmbH

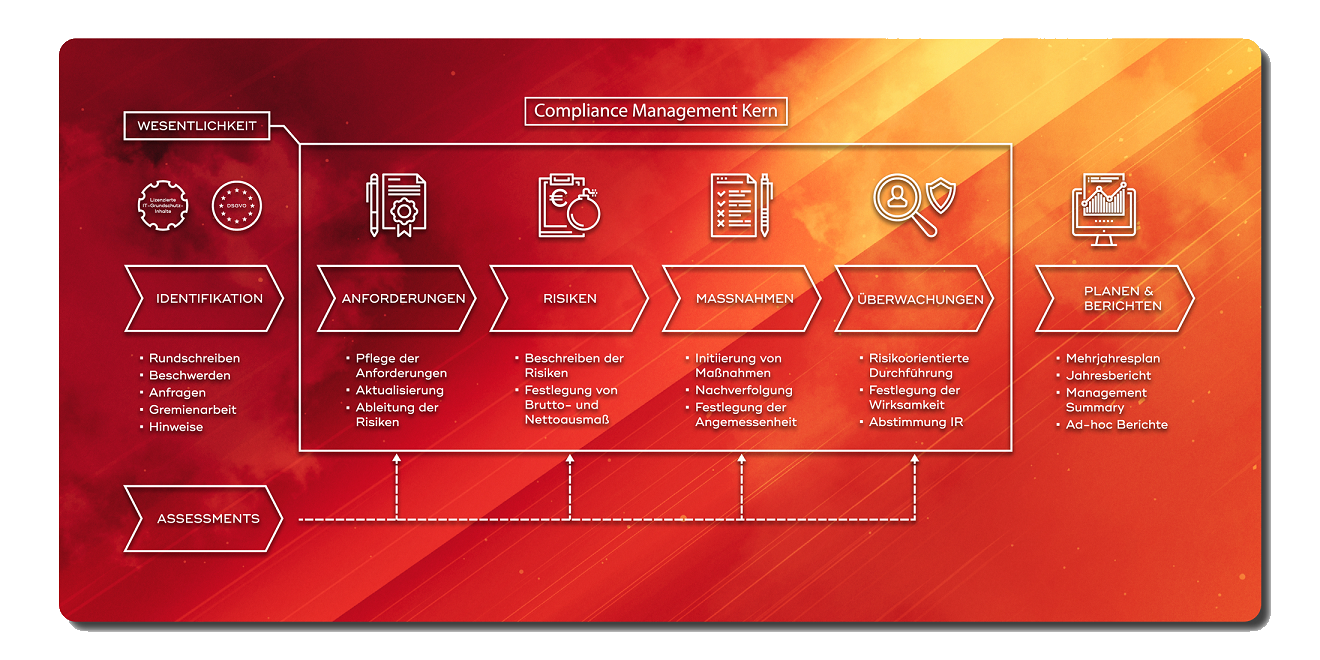

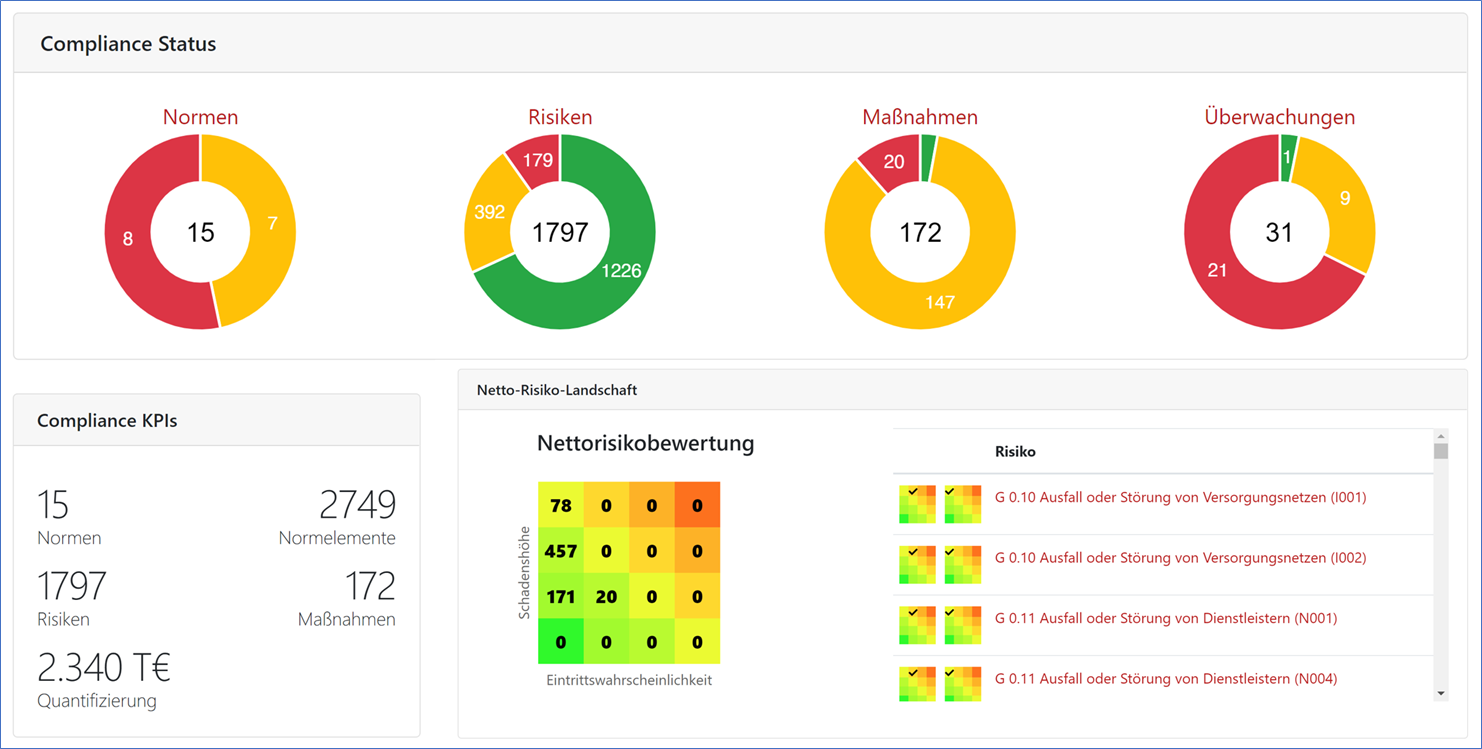

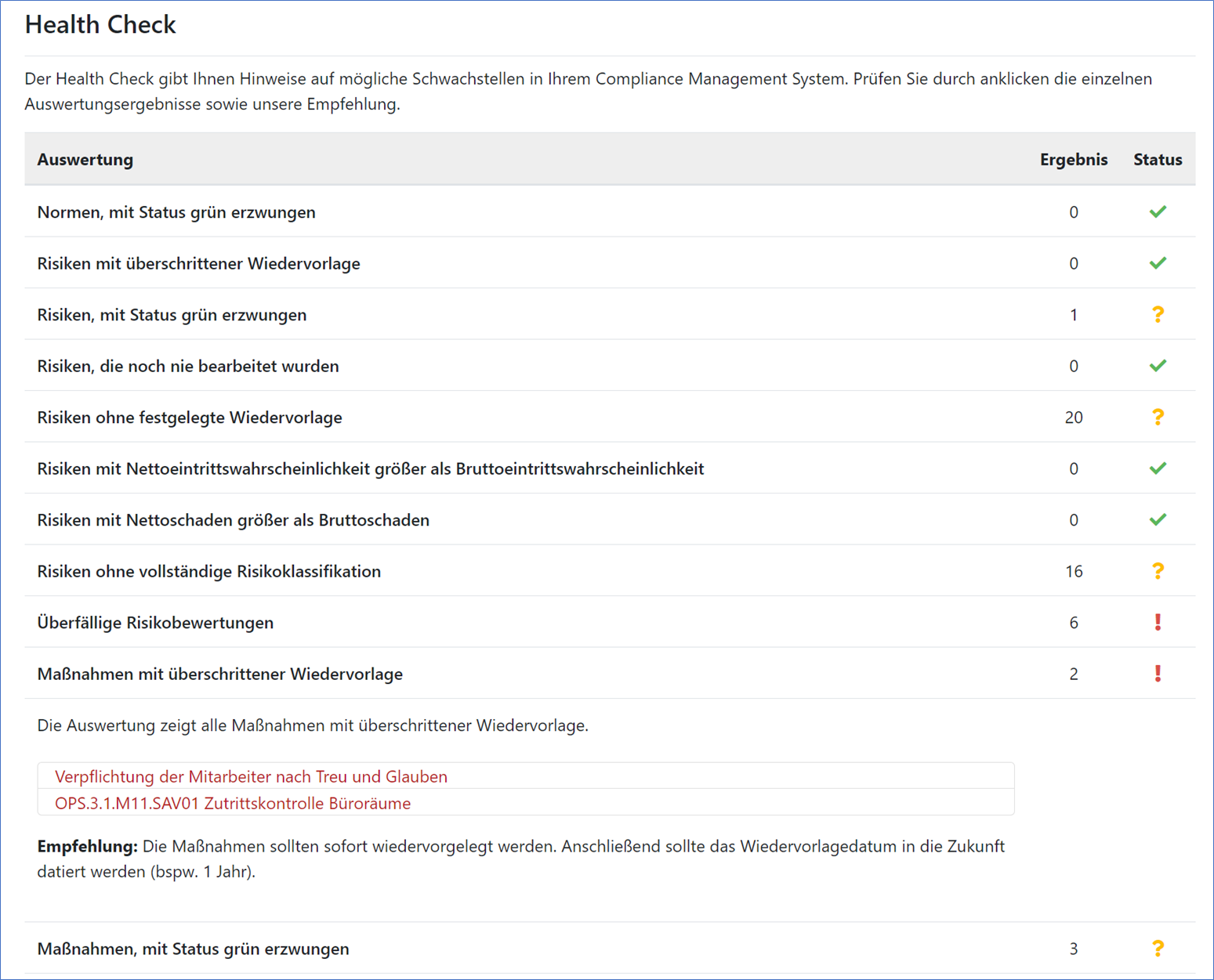

In unserem internen Programm „GRC@SAVISCON“ stoßen wir in den Themenfeldern Risiko-Management, Compliance-Management, Informationssicherheits-Management und Datenschutz-Management immer wieder auf herausfordernde Themen. Wie wir diese meistern und mit unserer Software, dem GRC-COCKPIT, dokumentieren, das zeigen wir Ihnen in unserer Blog-Serie. Hier können Sie unseren initialen Blog-Beitrag lesen: Practice what you preach: GRC@SAVISCON. Heute ist unser Thema Datenschutz-Management und Office 365.

Microsoft Office 365 wird in fast jedem Unternehmen eingesetzt. So auch bei uns. Doch lässt sich das mit der DSGVO vereinbaren? Diese Frage habe ich mir in den letzten Monaten immer wieder gestellt und so war ich sehr dankbar darüber, dass bei den 15. Praxistage Datenschutz (die ich Mitte Februar 2022 drei Tage online besuchen durfte) die Themen Office 365, Datenübermittlung in Drittländer und noch vieles mehr ganz aktuell besprochen wurden.

Im heutigen Blog-Beitrag möchte ich Ihnen eine Zusammenfassung meiner gesammelten Erkenntnisse und gegen Ende auch eine Antwort auf meine Eingangsfrage, ob sich Office 365 und die DSGVO vereinen lassen, geben.

Datenübermittlung

Wir werden immer digitaler, ob wir wollen oder nicht. Wir können uns nicht dauerhaft auf lokale Systeme stützen, sondern müssen uns damit anfreunden, dass wir zukünftig immer mehr mit cloudbasierten Systemen arbeiten werden und dabei massenhaft Daten übermittelt werden. Deshalb ist es wichtig zu prüfen, welche Daten wohin übermittelt werden und wer darauf Zugriff hat.

Natürlich ist ein selbstgehostetes System immer zu bevorzugen, doch das verursacht meist hohe Kosten. Deshalb ist die beste Lösung, einen Anbieter mit Sitz in der EU bzw. dem europäischen Wirtschaftsraum (EWR) auszuwählen, denn dort sind die Daten nach der EU-Datenschutz-Grundverordnung zu schützen. Was ist aber, wenn aufgrund fehlender Alternativen ein globaler Anbieter (wie z. B. Microsoft) aus einem Drittland ausgewählt werden muss?

Dann werden z. B. Daten in die USA übermittelt und hier gilt US-Recht, nicht die DSGVO. Die Spielräume der US-Gesetze sind sehr breit und die Anwendungsbereiche nicht klar genug definiert. Es gibt keine Einschränkungen des Zugriffs von Behörden, keine Garantien für Nicht-US-Bürger.

Hört sich erstmal nicht gut an. Denn: Wir können die Grundsatzproblematik nicht lösen, trotzdem können wir einiges dafür tun, damit eine Datenübermittlung in Drittländer risikominimiert und unter Berücksichtigung der DSGVO und des Telekommunikation-Telemedien-Datenschutz-Gesetz (TTDSG) stattfindet. Dazu aber später mehr.

TTDSG

Über das neue Telekommunikation-Telemedien-Datenschutz-Gesetz hatte ich in einem eigenen Blog bereits im November 2021 berichtet. Seit 01.12.2021 ist das Gesetz nun in Kraft und seitdem fester Bestandteil im Arbeitsalltag eines Datenschutzbeauftragten. Im TTDSG sind u. a. die Regelungen zum Fernmeldegeheimnis geregelt, was früher im TKG (Telekommunikationsgesetz) zu finden war. Besonders wichtig ist hier § 25 TTDSG:

Absatz 1:

„Die Speicherung von Informationen in der Endeinrichtung des Endnutzers oder der Zugriff auf Informationen, die bereits in der Endeinrichtung gespeichert sind, sind nur zulässig, wenn der Endnutzer auf der Grundlage von klaren und umfassenden Informationen eingewilligt hat.“

Absatz 2:

„Die Einwilligung nach Absatz 1 ist nicht erforderlich,

-

- wenn der alleinige Zweck der Speicherung von Informationen in der Endeinrichtung des Endnutzers oder der alleinige Zweck des Zugriffs auf bereits in der Endeinrichtung des Endnutzers gespeicherte Informationen die Durchführung der Übertragung einer Nachricht über ein öffentliches Telekommunikationsnetz ist oder

- wenn die Speicherung von Informationen in der Endeinrichtung des Endnutzers oder der Zugriff auf bereits in der Endeinrichtung des Endnutzers gespeicherte Informationen unbedingt erforderlich ist, damit der Anbieter eines Telemediendienstes einen vom Nutzer ausdrücklich gewünschten Telemediendienst zur Verfügung stellen kann.“

Das TTDSG regelt also das Speichern und Nutzen der Daten in den Endeinrichtungen (auch der nicht personenbezogenen Daten). Als Datenschutzbeauftragter muss hier zukünftig 2-stufig geprüft werden, nämlich erstens aufgrund des TTDSG (Schutz der Privatsphäre) und zweitens aufgrund der DSGVO (Schutz der personenbezogenen Daten).

2-stufiger Prüfvorgang

Zur Prüfung aufgrund TTDSG muss ich mir z. B. folgende Fragen stellen:

- Gilt das Fernmeldegeheimnis gemäß § 3 TTDSG?

- Erfolgt ein Zugriff/eine Speicherung auf Endeinrichtungen nach § 25 TTDSG?

- Wer greift auf die Endeinrichtung zu?

- Aufgrund welcher Rechtsgrundlage findet der Zugriff statt?

- Liegt eine Einwilligung vor (§ 25 Absatz 1)?

- Trifft eine der beiden Ausnahmen zu (§ 25 Absatz 2)?

Zur Prüfung aufgrund DSGVO muss ich mir z. B. folgende Fragen stellen:

- Für welchen Zweck werden Daten verarbeitet?

- Welche Personen sind betroffen?

- Welche Art von Daten werden verarbeitet?

- Wie werden die Daten erhoben?

- Aufgrund welcher Rechtsgrundlage erfolgt die Verarbeitung?

- Wann werden die Daten gelöscht?

- Wer hat Zugriff auf die Daten?

Und ich muss die datenschutzrechtliche Rolle bestimmen, also welchen Hut habe ich bei welcher Art von Verarbeitung auf. Bestimme ich die Antworten der oben genannten Fragen, bin ich Verantwortlicher. Geht es aber z. B. um Diagnosedaten aus Office 365, so ist Microsoft der Verantwortliche, denn Microsoft erhebt die Daten zu eigenen Zwecken, wie z. B. Aktualisierung der Software, Fehlerbehebung, Produktverbesserung, Sicherheit, etc.

Microsoft Office 365

Was gibt es nun konkret zu beachten bzw. zu tun, wenn Office 365 im eigenen Unternehmen genutzt werden soll?

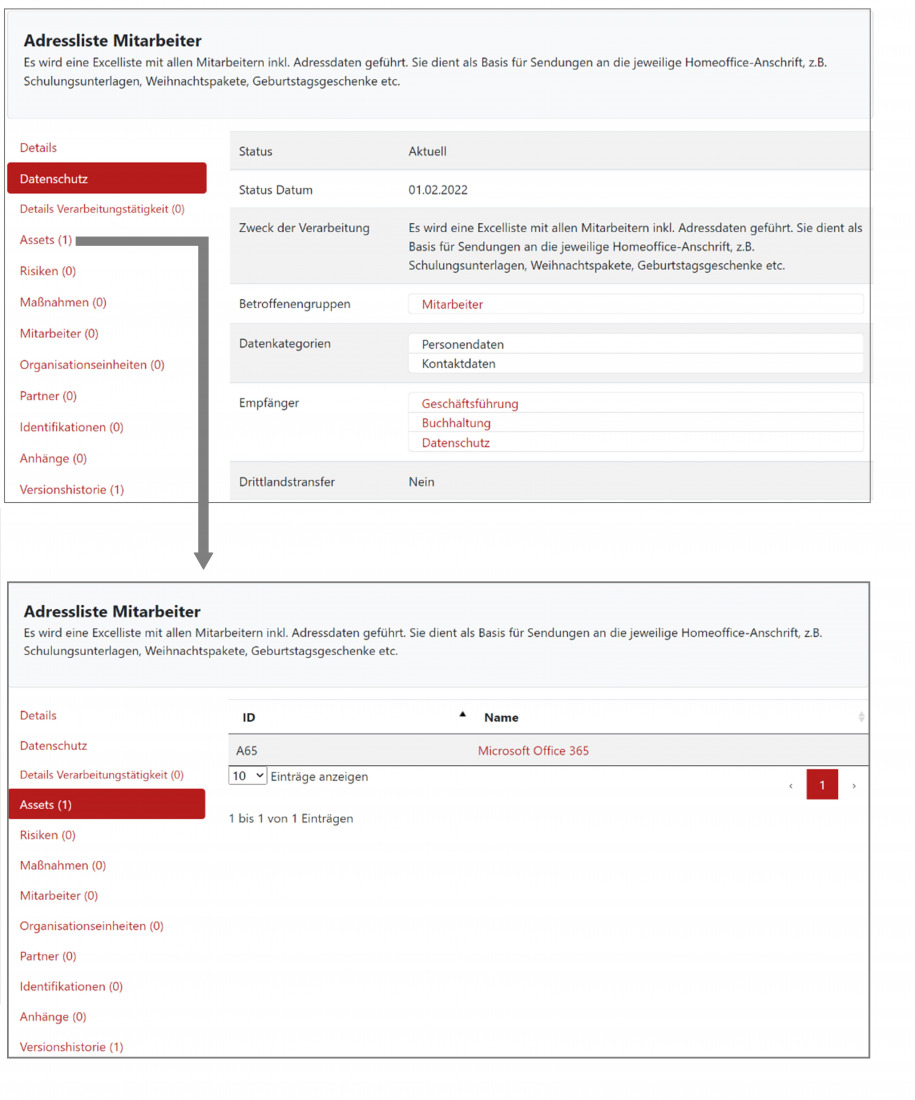

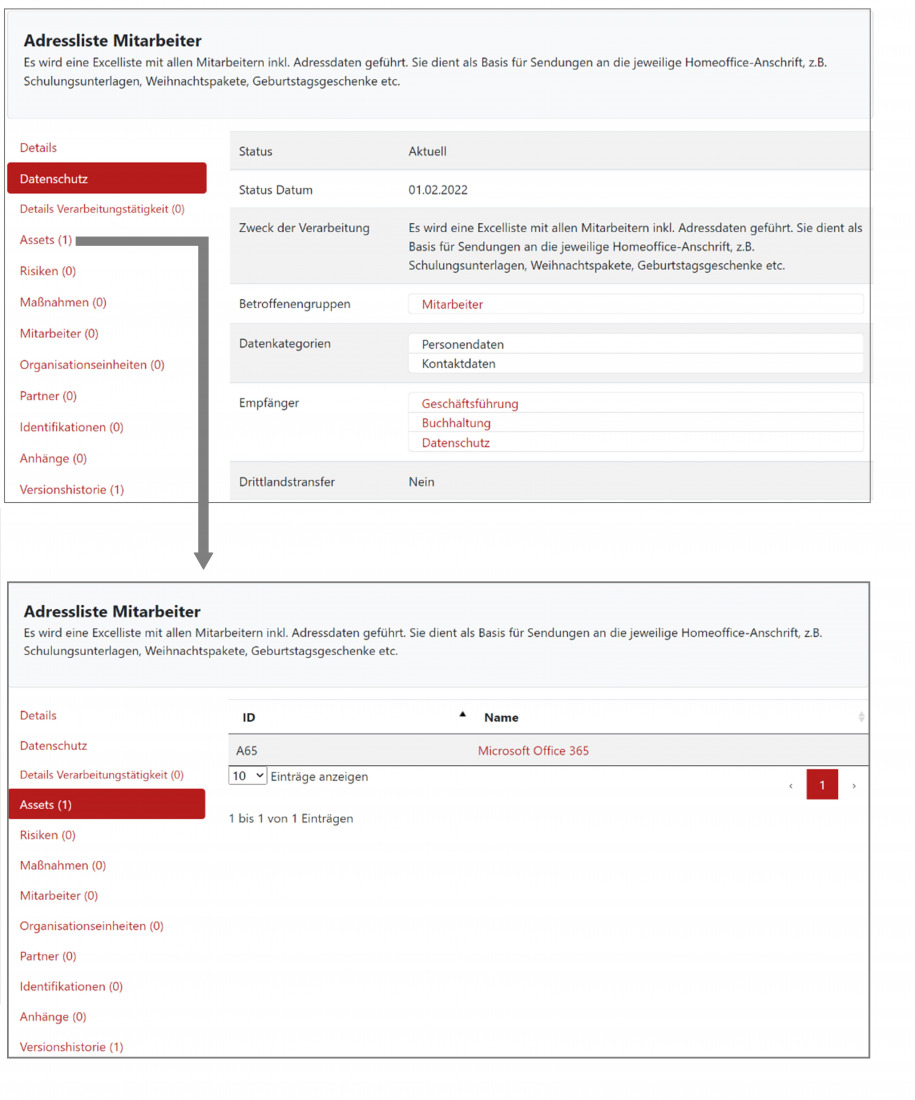

Zuerst einmal sei erwähnt, dass Office 365 keine eigene Verarbeitungstätigkeit darstellt, sie ist lediglich das verwendete Tool, also „Mittel zum Zweck“. In unserem GRC-COCKPIT arbeiten wir mit Assets, d. h. in jeder Verarbeitungstätigkeit können die entsprechenden Assets (z. B. Tools wie Office 365) hinterlegt werden.

Auf diesem Screenshot aus dem GRC-COCKPIT sehen wir, dass die Verarbeitungstätigkeit „Adressliste Mitarbeiter“ mit dem Asset „Microsoft 365“ verknüpft ist.

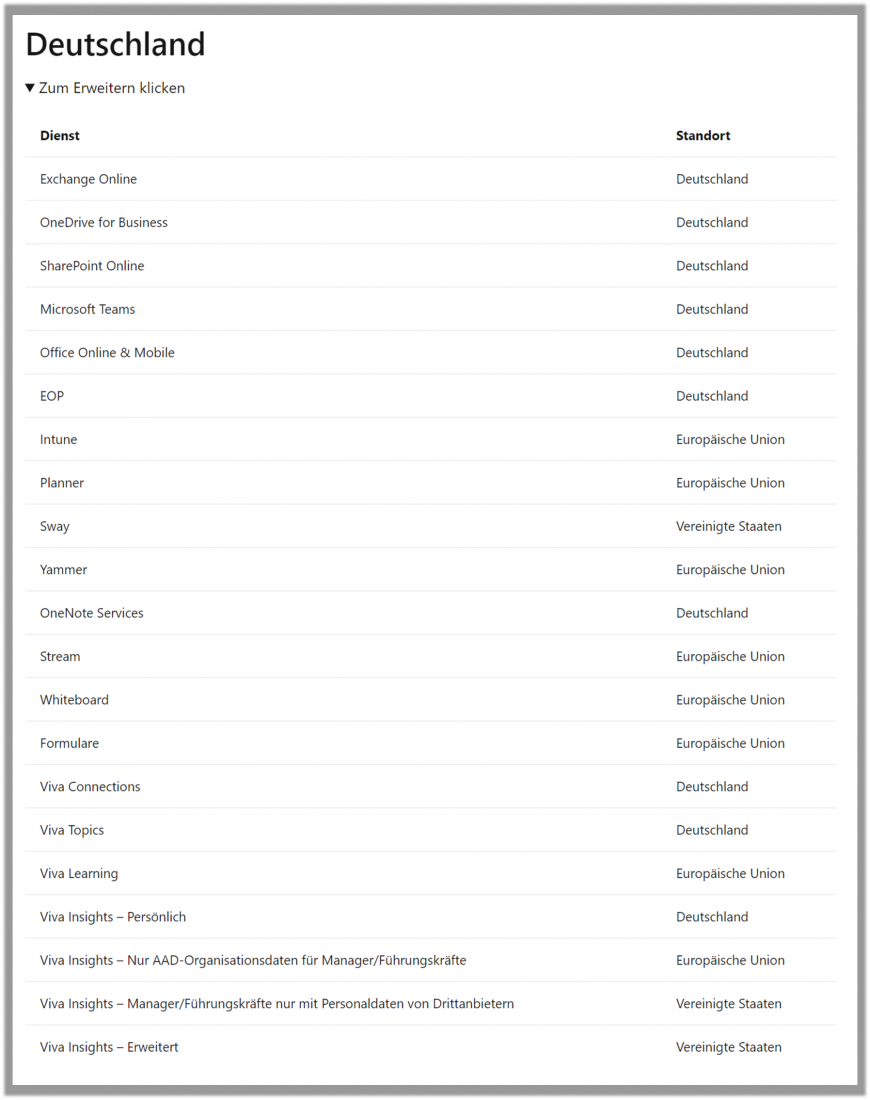

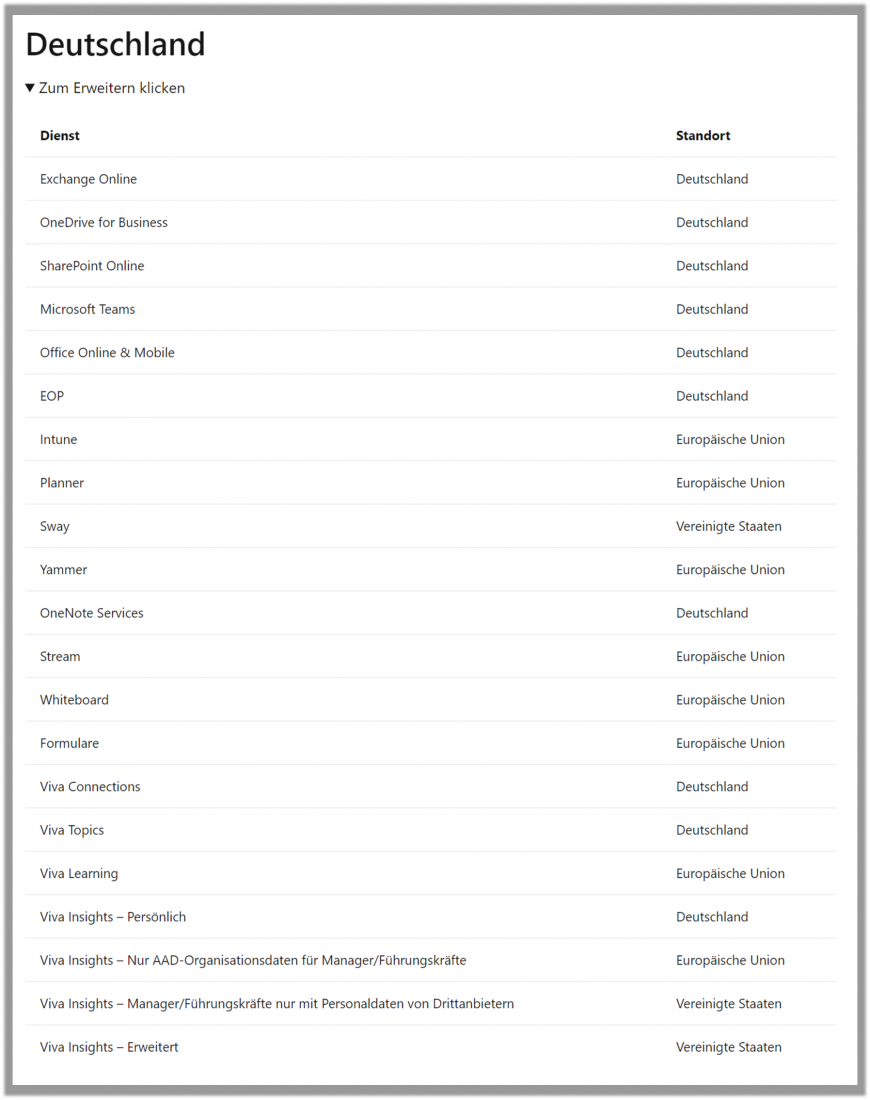

Zusätzlich ist bei jeder Verarbeitungstätigkeit verpflichtend anzugeben, ob Daten in ein Drittland übermittelt werden. Bei der Verwendung von Office 365 ist das im Einzelfall (für jede Verarbeitungstätigkeit) zu prüfen. Wo genau Daten von Microsoft bei welcher Anwendung (Dienst) gespeichert werden, lässt sich hier nachlesen:

Wo Microsoft 365-Kundendaten gespeichert werden.

Es wäre aber zu einfach, wenn man hier herauslesen könnte „Dienst: Microsoft Teams“ -> Daten werden in Deutschland gespeichert -> damit bin ich „safe“ und habe nichts weiter zu tun.

Denn hier muss tatsächlich die genaue Verarbeitungstätigkeit bzw. die Datenkategorien berücksichtigt werden. Nutze ich z. B. Microsoft Teams für eine Videokonferenz mit externen Teilnehmern und zeichne dieses Meeting auf (z. B. aufgrund von Nachweis- oder Dokumentationspflicht), so werden Daten in Microsoft Stream gespeichert und durch die Einladung externer Gäste werden Daten (Name und Mailadresse) über das B2B-Verzeichnis von Microsoft zusätzlich in die USA repliziert.

Es ist also wichtig, jede Verarbeitungstätigkeit einzeln zu prüfen. Eine pauschale Bewertung z. B. zur Verwendung von Office 365 mit JA oder NEIN hilft uns hier nicht weiter. Folgende Vorgehensweise zur Einzelfallprüfung kann angewendet werden:

1. Bestandsaufnahme:

- Welche Datenkategorien werden in welche Länder übermittelt (innerhalb EU/EWR oder Drittland)?

- Welche Rechtsgrundlage liegt hinter der Verarbeitung (z. B. Aufzeichnung wg. Nachweispflicht)?

- Sind Informationspflichten zu beachten (z. B. Mitarbeiter, Kunden bei Aufzeichnungen)?

- Welche technischen und organisatorischen Maßnahmen werden bereits ergriffen (z. B. Passwortschutz, Verschlüsselung, Pseudonymisierung)?

2. Alternativen prüfen:

Findet eine Übermittlung in ein Drittland statt, sollte geprüft werden, ob es einen alternativen Anbieter innerhalb EU/EWR gibt.

3. Überprüfung Rechtslage:

- Wie ist die Rechtslage im entsprechenden Drittland?

- Welche Eingriffsbefugnisse haben die dortigen Behörden?

- Welche Standardvertragsklausel (SCC) kann zusätzlich zum AV-Vertrag abgeschlossen werden?

4. Risikoanalyse:

- Welche Risiken bestehen?

- Wie hoch ist der Schaden, der entstehen kann?

- Wie hoch ist die Eintrittswahrscheinlichkeit?

- Wie stufe ich das Risiko ein (geringes Risiko, Risiko, hohes Risiko)?

Bei einem hohen Risiko ist zwingend eine Datenschutzfolgenabschätzung durchzuführen.

5. Zusätzliche Maßnahmen:

Zur Risikominimierung können weitere vertragliche, technische und organisatorische Maßnahmen ergriffen bzw. vereinbart werden. z. B. Verschlüsselung der Daten, Diagnosedaten in den Einstellungen minimieren, Tools wie MyAnalytics deaktivieren.

Kann man Office 365 DSGVO konform nutzen?

Wenn diese Punkte für jeden Einzelfall berücksichtigt werden, kann meiner Meinung nach Office 365 gut als Tool im Unternehmen eingesetzt werden. Da wir bei der SAVISCON GmbH Office 365 bereits nutzen, habe ich nach dieser ausführlichen Betrachtung nun deutlich weniger Bauchschmerzen, aber noch ein paar offene ToDos:

- Sind alle Verarbeitungstätigkeiten mit dem Asset „Office 365“ auf dem aktuellen Stand?

- Prüfen, ob wir (neben dem Hauptvertrag) den aktuellen Datenschutznachtrag von Microsoft dokumentiert haben (letzte Version sollte vom 15. September 2021 sein; Stand: 24.02.2022)

- Können evtl. weitere Verschlüsselungsmethoden von Microsoft in Anspruch genommen werden?

- Haben wir die Diagnosedaten soweit möglich eingedämmt?

- Haben wir die Verwendung von MyAnalytics flächendeckend deaktiviert?

Wie sieht es bei Ihnen aus?

Nutzen Sie Office 365 in Ihrem Unternehmen und wie ist Ihre Einschätzung zum Thema Datenschutz? Lassen Sie uns gerne in den Kommentaren diskutieren.

Die Zukunft bleibt natürlich auch weiter spannend, denn die neue ePrivacy-Verordnung steht immer noch aus. Sobald diese dann in Kraft tritt, werden wahrscheinlich Vorgaben aus dem TTDSG durch die ePrivacy-Verordnung abgelöst. Aber nun bleibt erstmal abzuwarten, wann die EU-Mitgliedsstaaten die neue Verordnung verabschieden werden.

…to be continued:

Hier die Zusammenfassung der bisher wichtigsten Erkenntnisse des heutigen Blog-Beitrages:

- Wir werden immer digitaler

- Immer mehr Cloud-Anbieter werden unseren Alltag bestimmen, nicht nur Microsoft

- Es müssen immer die DSGVO und das TTDSG zur Prüfung herangezogen werden

- Die Datenübermittlung ist immer im Einzelfall zu prüfen

- Bestehende Geschäftsmodelle und Geschäftsbeziehungen hinterfragen und ggf. umstellen

- Wenn keine Alternative innerhalb EU/EWR zu finden ist, sind Standardvertragsklauseln und zusätzliche Maßnahmen notwendig

Über die Autorin:

Karin Selzer ist als Compliance- und Datenschutz Consultant, sowie interne Datenschutzbeauftragte bei der SAVISCON GmbH tätig.

Karin Selzer ist Consultant für Compliance & Datenschutz und interne Datenschutzbeauftragte bei der SAVISCON GmbH. Seit Januar 2021 kümmert sie sich um maßgebliche Richtlinien und die Umsetzung aller relevanten Themen rund um Compliance und Datenschutz. Zusätzlich steht sie unseren GRC-COCKPIT Kunden und Interessenten mit Rat und Tat zur Seite. Kontakt: 040 80 90 81 446 oder karin.selzer@saviscon.de

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: ingo.simon@saviscon.de oder vernetzen Sie sich mit mir:![]()

![]()