Practice what you preach 2.0

Ein Resümee nach einem Jahr Programm GRC@SAVISCON

Von Ingo Simon, Geschäftsführer der SAVISCON GmbH

Rückblick: Vor fast einem Jahr haben wir in der SAVISCON GmbH das Programm GRC@SAVISCON gestartet. In meinem allerersten Blog-Beitrag vom 14.01.2021 habe ich beschrieben, wie wir das Programm angegangen sind. Seitdem haben wir in verschiedenen Blogs einerseits erläutert, wie wir inhaltlich arbeiten und vorangekommen sind, andererseits haben wir generelle Tipps rund um Risiko- Compliance-, Informationssicherheits- und Datenschutz-Management gegeben.

Nun, nach einem Jahr Programlaufzeit, möchte ich zusammenfassen, wo wir stehen, welche Hürden wir genommen haben, wie wir weiter machen und uns noch mehr verbessern wollen.

Motivierter Start in die GRC-Projekte

Also, wir sind Anfang 2021 mit großem Elan in das Programm gestartet. Die Projektleiter wurden benannt und wir haben den Zeitplan festgelegt. Wie ich an anderer Stelle beschrieben habe, sind wir in vielen Dingen erst einmal pragmatisch vorgegangen:

- Risiko-Management: Wir haben im Team alle Risiken gesammelt, die wir für das Unternehmen sehen.

- Compliance-Management: Wir haben in einem Brainstorming geschaut, welche gesetzliche Normen wir zu erfüllen haben.

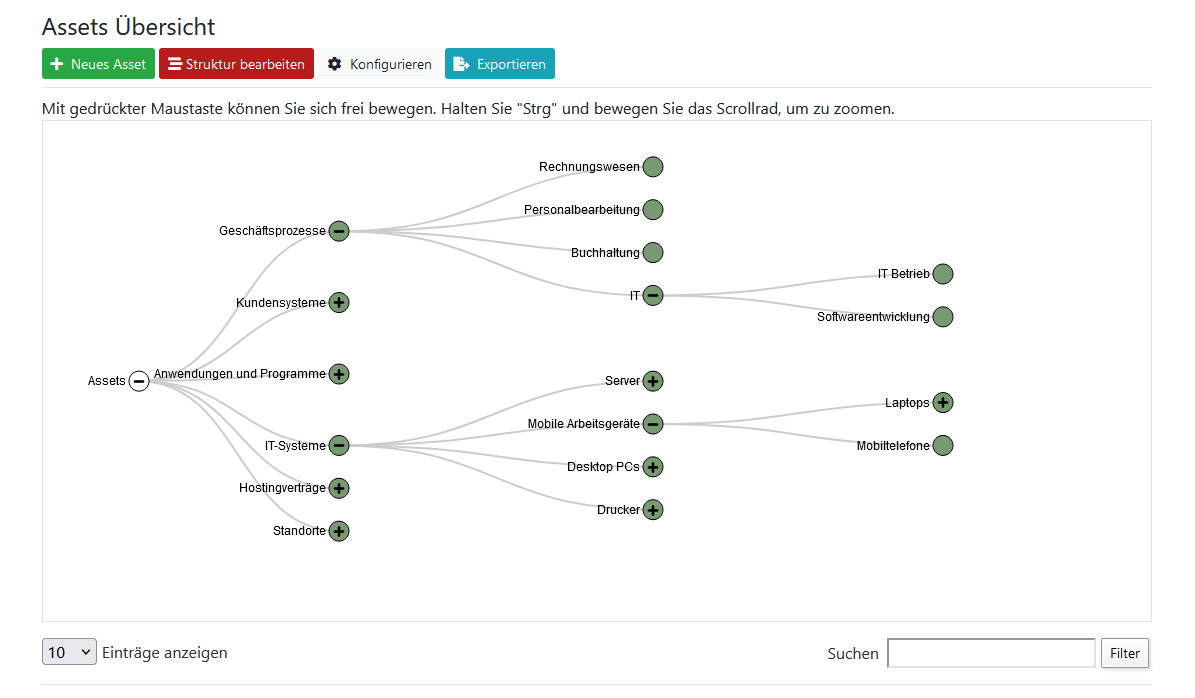

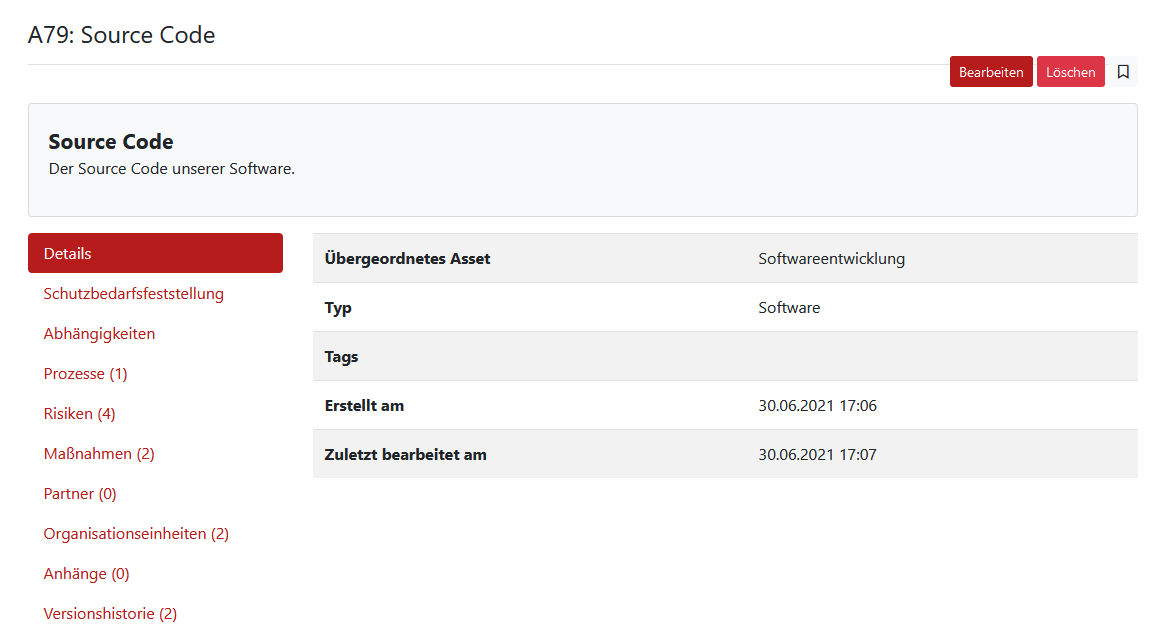

- ISMS: Wir haben angefangen eine IT-Strukturanalyse durchzuführen

- Datenschutz: Wir haben die einzelnen Kapitel der DSGVO angeschaut und begonnen, Compliance-Risiken und bereits umgesetzte Maßnahmen abzuleiten

In dem Vorgehen haben wir für ein doch noch kleines Unternehmen schon eine Menge Daten zusammengetragen. Im nächsten Schritt war also die Aufgabe, die Daten entsprechend weiter zu nutzen und zu bewerten. Hier mussten wir an der ein oder anderen Stelle zuerst konzeptionelle Schritte durchführen, die man so ja auch in den einschlägigen Normen findet. Beispiele:

Die Fortschritte im Risiko-Management

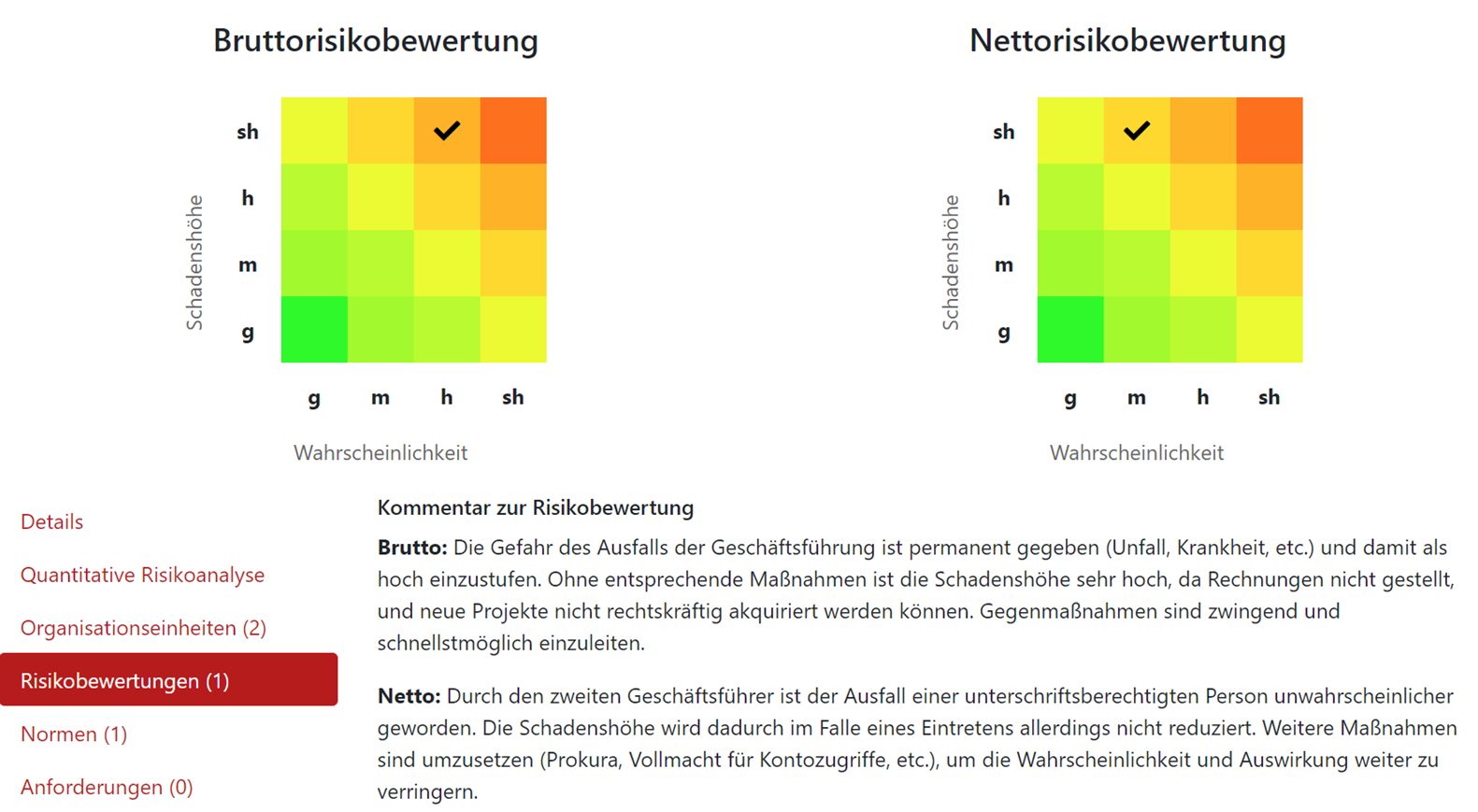

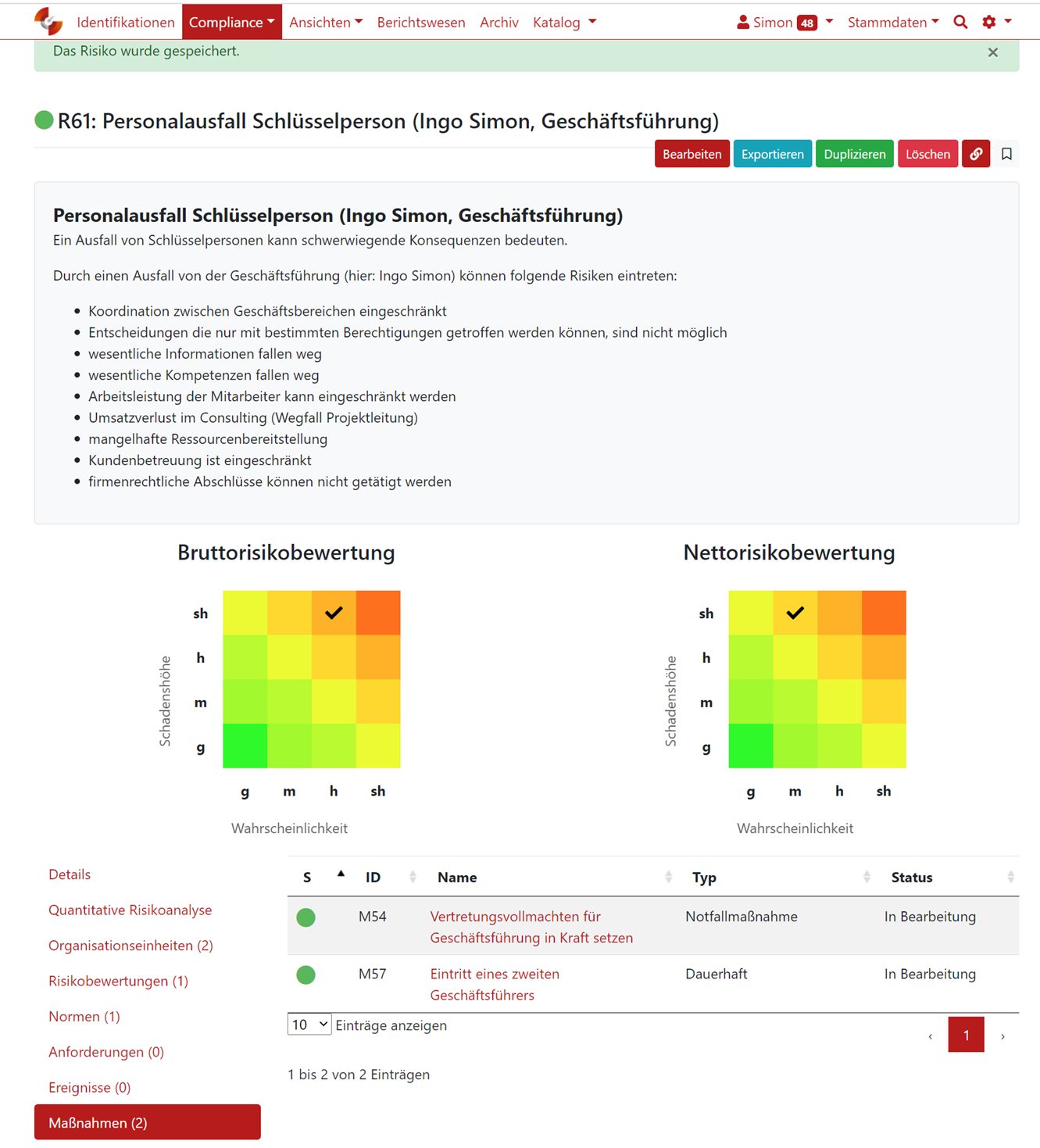

Es wurde ein Risikoleitfaden erstellt, indem wir z.B. die Schwellwerte für die Eintrittswahrscheinlichkeit und Schadenshöhe festgelegt haben, die wir in der SAVISCON nutzen wollen. Außerdem wurde der Risikoprozess unter Nutzung unseres GRC-COCKPITs beschrieben, damit jeder Mitarbeitende weiß, wie wir das machen. Dann haben wir die gesammelten Risiken analysiert, bewertet und festgestellt, dass viele doch zu kleinteilig sind, also nicht wesentlich. Die Erkenntnis war, dass es im Wesentlichen zwei Risken gab, die den Bestand der Firma gefährden und zu denen daher unmittelbar Maßnahmen getätigt werden müssen:

Risiko 1: Als inhabergeführte Firma ist der Wegfall des Inhabers und Geschäftsführers fatal

Maßnahmen: Unterschrifts- und Vertreter-Regelung und Verstärkung der Geschäftsführung. Die Implementierung des neuen Geschäftsführers haben wir zum 01.01.2022 umgesetzt. Die Formulierung der Unterschriftsregelungen sind dann zur Umsetzung im März geplant.

Das Risiko und die verknüpften Maßnahmen im GRC-COCKPIT.

Risiko 2: Abhängigkeit von einem Großkundenprojekt

Maßnahmen: Erhöhung der Wahrscheinlichkeit zur Akquise weitere Projekte durch z.B. Partnerschaften, Netzwerken, Ausbau des GRC Produkt-Standbeins, etc.

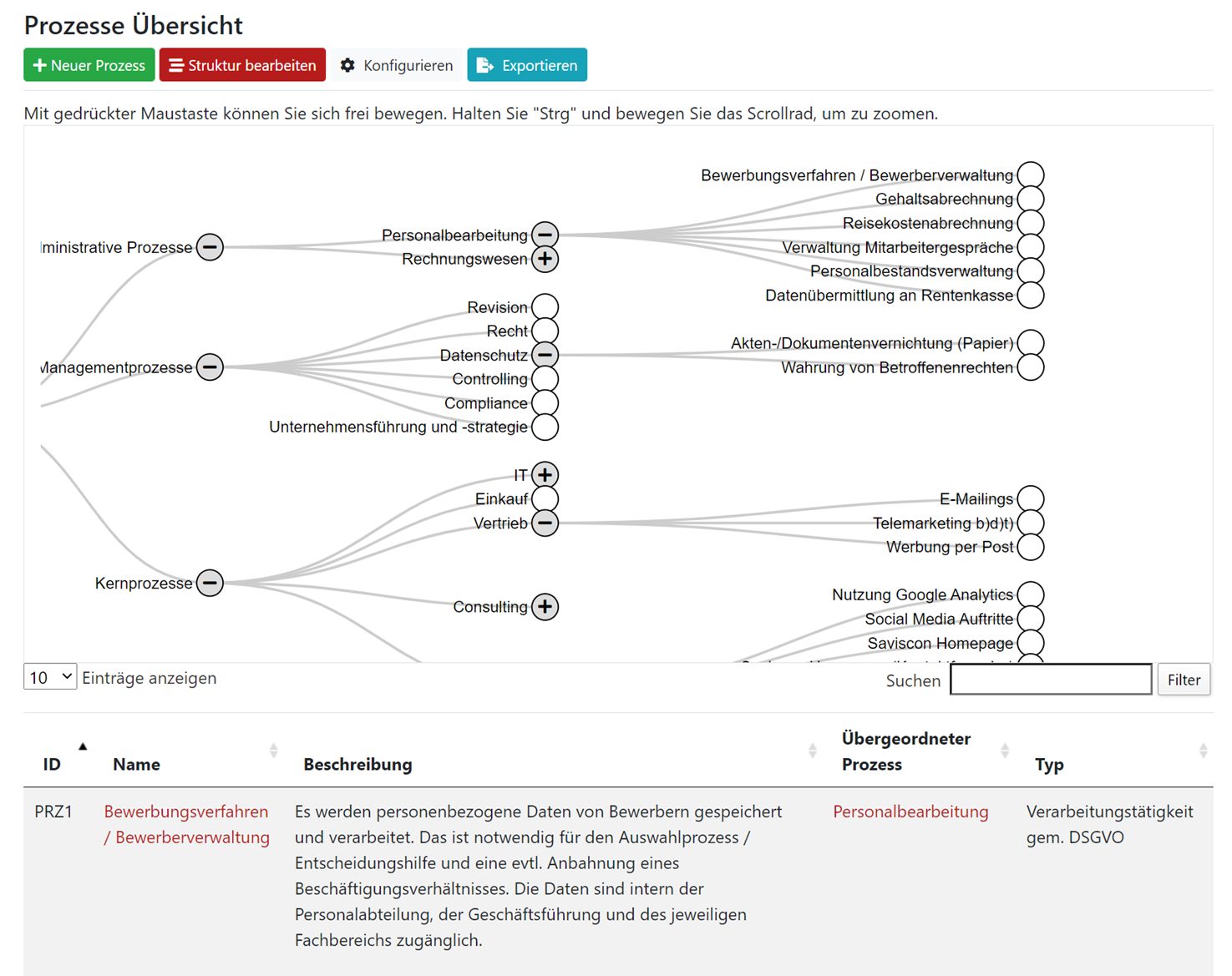

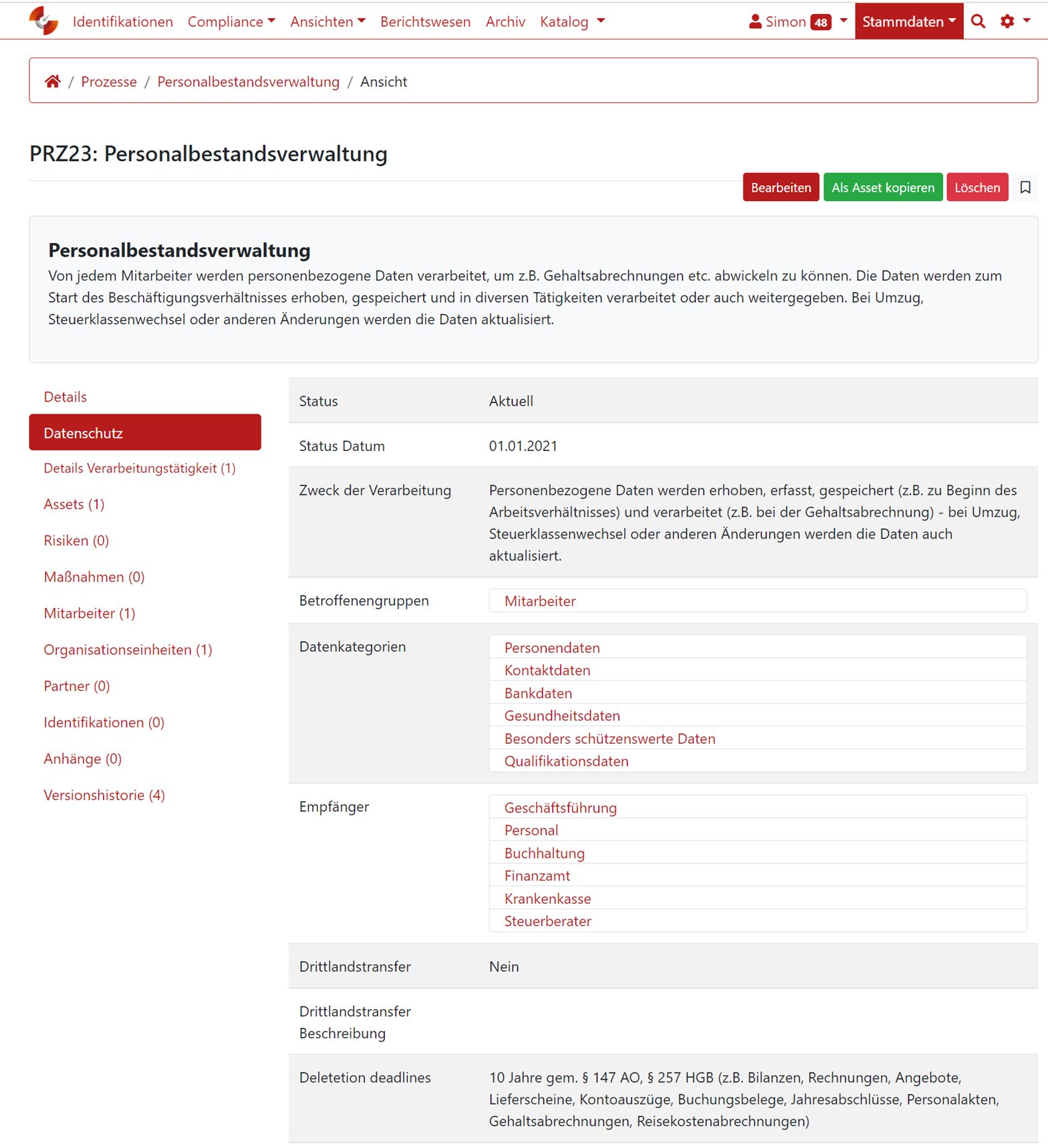

Die Fortschritte im Compliance-Management

Hier haben wir uns erst den Scope festgelegt, welche der Normen auf uns den größten Impact haben. Mit denen beschäftigen wir uns seitdem intensiver. Das führte dann auch dazu, dass wir den Datenschutz und das Compliance-Management Projekt zusammengelegt haben, da als Ergebnis unserer Compliance-Risikoanalyse der Datenschutz einerseits einer der wichtigsten Normen war, die wir am Anfang betrachten müssen, anderseits dies ja eigentlich auch eine Compliance-Betrachtung ist. Also haben wir begonnen, AV-Verträge mit allen Dienstleistern zu prüfen, bzw. neu abzuschließen und alle Prozesse, die Verarbeitungstätigkeiten darstellen, entsprechend zu dokumentieren. Und vor allem haben wir uns mit der Dokumentation der Personalprozesse dem Beschäftigtendatenschutz gewidmet.

Außerdem haben wir ein paar kleinere Dinge erledigen können, wie Einführung einer Datenschutztonne in den Büroräumen, etc.

Neben der DSGVO haben wir uns des Weiteren mit dem GmbH-Gesetz beschäftigt. Das oben beschriebene Risiko zum Geschäftsführer zahlt beispielsweise auf den §35 „Vertretung der Gesellschaft“ ein. Und wir sind noch dabei die GoBD detaillierter zu betrachten und haben in dem Zuge z.B. das Thema E-Mail-Archivierung bereits umgesetzt. Also, es ist doch recht umfangreich und herausfordernd für unsere recht kleine Mannschaft.

Die Fortschritte im ISMS

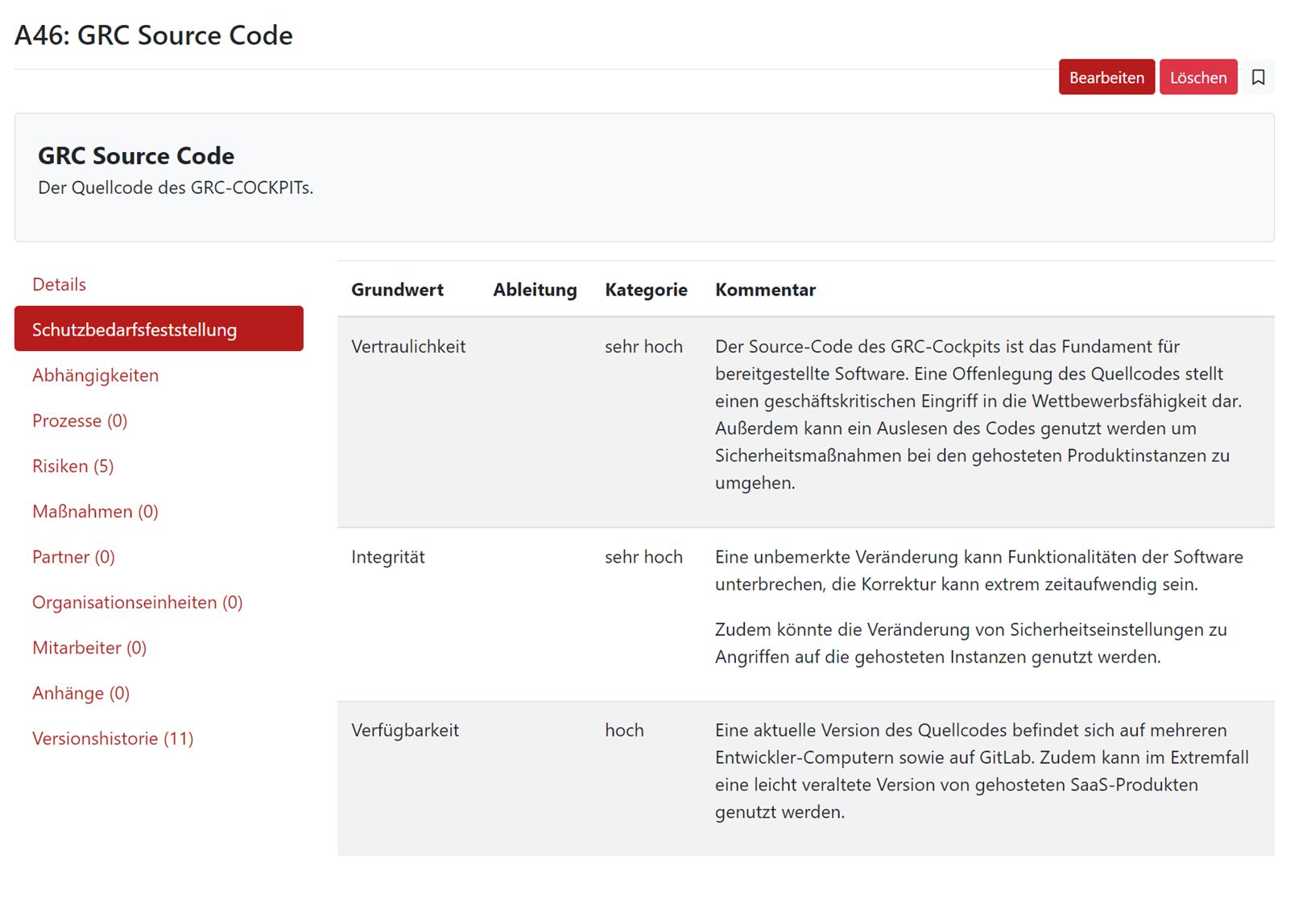

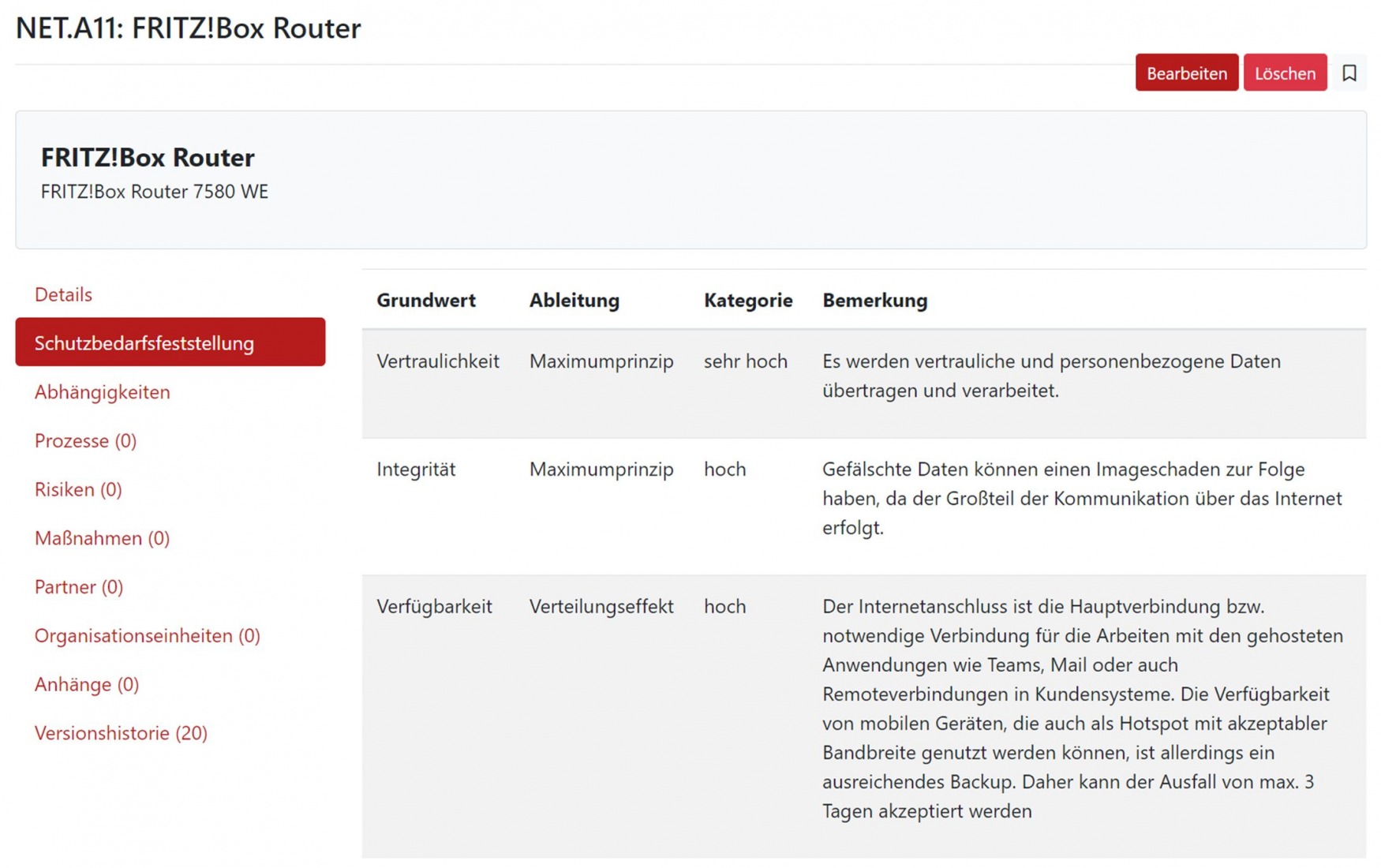

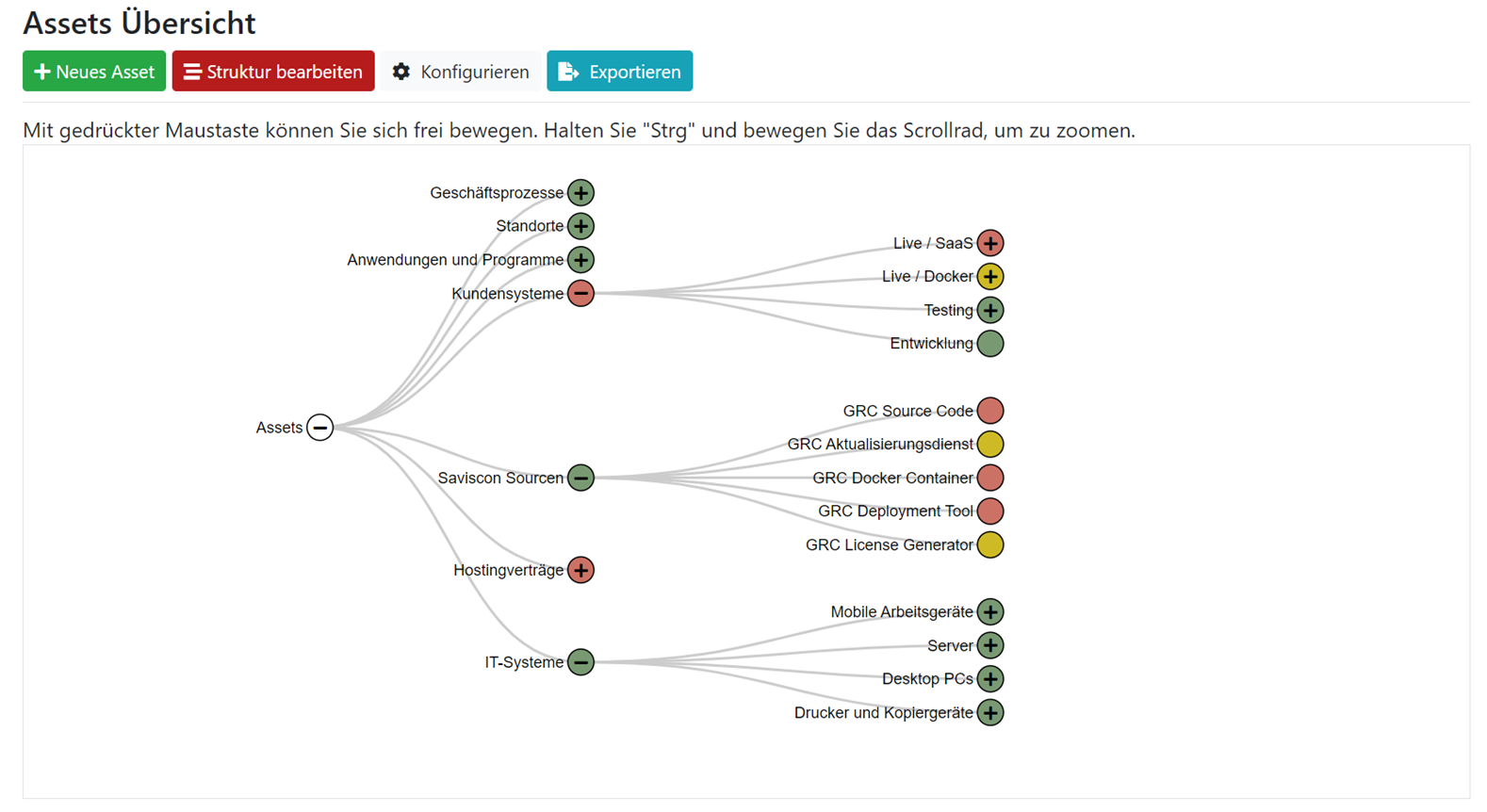

Auch hier haben wir dann ersteinmal den Leitfaden geschrieben und – ganz wichtig – den Scope festgelegt. Wir haben uns im ersten Schritt dazu entschieden, uns auf die IT-Aspekte zu fokussieren, die mittelbar und unmittelbar mit unserem Produkt GRC-COCKPIT zusammenhängen. Festgelegtes Ziel ist es, für die Prozesse rund um Entwicklung, Test und Bereitstellung der Kundensysteme in 2022 eine ISO Zertifizierung zu erlangen. Insofern haben wir die Strukturanalyse an der Stelle zu Ende geführt, die Schutzbedarfsanalyse nach IT-Grundschutz weitestgehend abgeschlossen und sind nun in der Risikoanalyse und entsprechenden Ableitungen von zusätzlichen oder verbesserten Maßnahmen unterwegs.

Übersicht über die Strukturanalyse und die Ergebnisse der Schutzwertanalyse (rot: besonders schützenswert).

Fazit:

Ein Jahr ist um und als ich mich hingesetzt habe, um diesen Blog zu schreiben, hatte ich ein wenig das Gefühl, dass ich nicht allzu viel zu berichten habe. Aber wenn man genauer hinschaut, haben wir doch sehr viel bewegt. Denn man darf ja nicht vergessen: das Tagesgeschäft und die Kundenprojekte müssen ja auch weiterlaufen, das ist schließlich der Grund, warum die SAVISCON als Wirtschaftsunternehmen gegründet wurde.

Dementsprechend kann ich nur sagen: Rom wurde auch nicht an einem Tag erbaut. Man darf nicht die Vorstellung haben, dass man ein Compliance- oder Risiko-Management oder ein ISMS mit ein paar Köpfen in ein paar Wochen komplett hinstellt. Das ist ein Prozess, mit Lernkurven und viel notwendigem Austausch. Aber man wird feststellen, dass, wenn man kontinuierlich daran arbeitet, die Mannschaft und das System immer wieder ein Stück besser werden. Und damit ist für das Thema GRC eine Menge gewonnen.

Über den Autor

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: 040 80 90 81 446

Ingo Simon ist Geschäftsführer der SAVISCON GmbH. Er hat das Unternehmen im Jahr 2010 gegründet und war bis 2018 größtenteils mit einigen Beratern in Kundenprojekten auf Basis von Dienstleistungsverträgen unterwegs. Ende 2018 übernahm die SAVISCON GmbH die Software des heutigen GRC-COCKPITs und weitete das Geschäftsfeld von Corporate Communication und Enterprise Content Management auf das GRC-Management aus. Ingo Simon ist zertifizierter Compliance & Integrity-Manager und ebenfalls zertifizierter ISMS-Manager. Kontakt: 040 80 90 81 446