Wie läuft eine Zertifizierung nach ISO 27001 ab?

SAVISCON GmbH lässt ihr ISMS zertifizieren

Von Daniel Straßberger, Informationssicherheitsbeauftragter der SAVISCON GmbH

In unserer Reihe GRC@SAVISCON nehmen wir Sie mit auf unsere interne Reise zum strukturierten, konsistenten GRC-Management-System. Frei nach dem Motto „Practice what you preach“, entwickeln wir Schritt für Schritt unser Compliance-, Risiko-, Datenschutz- und Informationssicherheits-Management weiter.

Im heutigen Blog-Beitrag geht es um das Aufsetzen und Zertifizieren eines Informationssicherheits-Management-Systems (ISMS).

Hintergrund

Als Informationssicherheitsbeauftragter arbeite ich seit April 2021 für die SAVISCON GmbH. Eine meiner Aufgaben ist die Umsetzung eines ISMS nach der ISO27001. Gerade zu Beginn war das meine Hauptaufgabe und ich habe sehr viel daran gearbeitet. Durchaus eine große Herausforderung, gerade weil ich zu dem Zeitpunkt frisch dabei war. Doch dann passierte das, was wohl vielen in meiner Position passiert: Es kommen neue Aufgaben, neue Projekte und neue Themenfelder dazu. Mit dem Ergebnis, dass unser internes ISMS immer mehr in den Hintergrund getreten ist. Allerdings ist uns eine Entwicklung im Gespräch mit unseren Kunden aufgefallen: Immer mehr Unternehmen erkennen den Wert von Informationssicherheit und stellen auch entsprechende Forderungen an Geschäftspartner und Dienstleister. Deswegen haben wir unser ISMS und die Zertifizierung unseres Systems nach ISO 27001 priorisiert.

Anfang Juni 2022 hatten wir den Kickoff-Termin mit dem Auditor und bis zum Ende des Jahres soll die Zertifizierung abgeschlossen sein. Dazu werde ich sicherlich noch den einen oder anderen Blog-Beitrag schreiben. An dieser Stelle möchte ich Sie schonmal mitnehmen, den Stand der Dinge vorstellen und einen Ausblick geben, auf das, was die nächsten Wochen auf mich zukommen wird.

Warum eine Zertifizierung nach ISO27001?

Wir bei der SAVISCON GmbH sind davon überzeugt, dass Informationssicherheit ein wichtiger Bestandteil in der heutigen Geschäftswelt ist. Offenlegung von Betriebsgeheimnissen, personenbezogene Daten oder der Ausfall von geschäftskritischen IT-Geräten; ohne vernünftige Überlegungen und ausgearbeitete Prozesse für den Ernstfall kann dies zu existentiellen Schäden führen. Von daher war uns schon letztes Jahr klar, dass wir ein ISMS umsetzen und letztendlich zertifizieren lassen wollen.

Aber es gibt noch mehr Vorteile, so sind wir zurzeit dabei unsere Software, das GRC-COCKPIT, bei unserem Partner d.velop im Store zu platzieren. Dazu hatten wir vor ein paar Wochen ein Security Review. Mehr als die Hälfte der Anforderungen konnten mit Hinweis auf die laufende ISO-Zertifizierung abgehakt werden. Es zeigt sich also schon hier: Mit einer Zertifizierung nach ISO27001 ist es möglich die Wirksamkeit des ISMS glaubwürdig nachzuweisen.

Der Kickoff-Termin und der Stand der Dinge

Unser Zertifizierungsprozess startete Anfang Juni 2022 mit einem Kickoff-Termin gemeinsam mit unserem Geschäftsführer Ingo Simon, dem Auditor und mir selbst in unserem alten Büro in Hamburg. Wir sind nämlich Ende Juni in neue Räumlichkeiten am Heegbarg 16 umgezogen – aber das nur am Rande. In einer sehr entspannten Runde haben wir den Stand des ISMS der SAVISCON GmbH präsentiert. Davon ausgehend wurde eine GAP-Analyse erstellt. Ich habe anschließend mehrere Dokumente erhalten, vor allem Richtlinien und Prozessbeschreibungen, die von uns anzupassen sind. Dies wird nachher die Basis für unser ISMS sein.

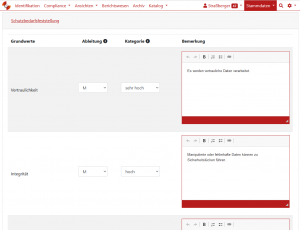

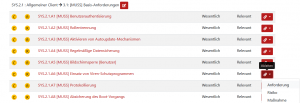

Besonders im operativen Teil sind noch viele Lücken zu schließen, das Durchführen Interner Audits, die Überprüfung von Maßnahmen und das aktive Monitoring von Anwendungen und IT-Geräten stehen da ganz oben auf der Liste. All dies ist in den kommenden Monaten von mir auszuarbeiten und muss anschließend durch die Geschäftsleitung legitimiert werden.

Ebenso sind die Dokumentenlenkung und die Zugriffssteuerung bei uns bisher eher mit niedriger Priorität betrachtet worden und dementsprechend nicht vollständig definiert und umgesetzt. Dies haben wir bis jetzt damit rechtfertigen können, dass wir ein sehr kleines Unternehmen mit familiärer Stimmung sind, wo jeder den Kollegen vertraut. Dieses Vertrauen wird hoffentlich auch in Zukunft untereinander bestehen, die Prozesse werde ich trotzdem ausarbeiten und gemeinsam mit den Kollegen umsetzen.

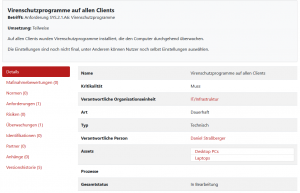

Zertifizierung mit dem GRC-COCKPIT

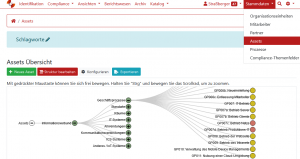

Als Entwickler einer SaaS-Lösung zum Bearbeiten von Compliance-Themen und Management-Systemen ist es natürlich unser Ziel das ISMS in unserem GRC-COCKPIT abzubilden und wir wollen auf der Basis auch die Zertifizierung abschließen. Unser Assessor schien von dem GRC-COCKPIT auch sehr angetan und bezeichnete die Zertifizierung mit dem GRC-COCKPIT als „spannendes Projekt“.

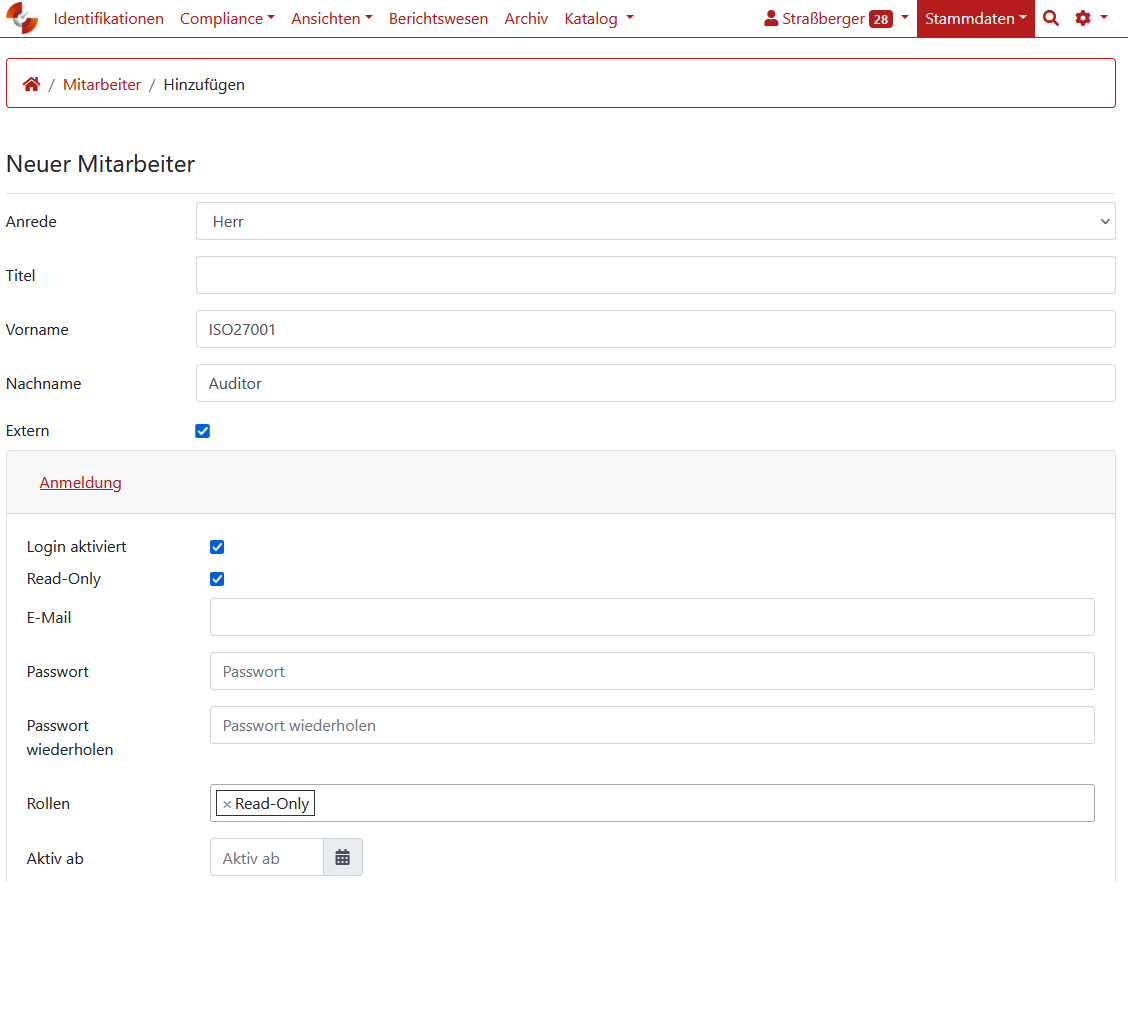

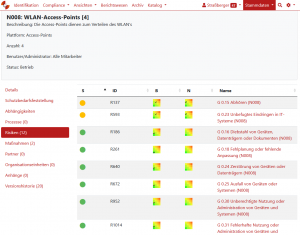

Als erstes habe ich ihm einen Lese-Account erstellt, dazu habe ich ihn als externen Mitarbeiter bei uns hinzugefügt (und natürlich auch gleich die Firma unter Partner eingetragen) und dem Account eine Read-Only Rolle gegeben. So kann er jederzeit die Arbeit, die wir im ISMS geleistet haben, einsehen und kann zum Beispiel die Asset-Liste überprüfen, ohne dass wir uns vorher auf einen Termin einigen müssen.

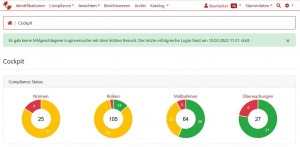

Wir wollen das ISMS bei uns so umsetzen, dass sich nahezu alles im GRC-COCKPIT abspielt. Die internen Audits zum Beispiel werden wir als Maßnahmen anlegen und mit Überwachungshandlungen dafür sorgen, dass wir keine Audit-Termine verpassen. Die Ergebnisse der Audits können auch gleich im GRC-COCKPIT festgehalten werden. Dies wiederum kann dann über den Zertifizierer-Account eingesehen werden, sodass wir schnell unseren Compliance-Status nachweisen können oder eben Nichtkonformitäten sofort auffallen.

Das wird natürlich vorerst mehr Arbeitsaufwand mit sich bringen, da ich nicht nur den Anforderungen aus der Norm gerecht werden muss, sondern auch ein System entwickeln muss, um die Ergebnisse entsprechend im GRC-COCKPIT abzubilden, wobei hier schon in den letzten Monaten einige gute Überlegungen entstanden sind. Ich denke aber es wird sich lohnen, zum einen wird der Aufwand für die Aufrechterhaltung und Überprüfung (Lebenszyklus!) des ISMS sinken und zum anderen können wir unsere gewonnenen Erfahrungen aus der Praxis (Arbeit mit dem GRC-COCKPIT) an unsere Kunden weitergeben.

Fazit

Es werden spannende und zwischenzeitlich sicherlich anstrengende Wochen für mich werden. Auch für meine Kollegen wird es interessant, da es im Zuge der ISMS-Umsetzung definitiv Veränderungen bei uns geben wird. Doch ich bin motiviert und hoffe, in meinen nächsten Blog-Einträgen von ersten Erfolgen berichten zu können.

Über den Autor

Als zertifizierter ISMS-Manager und IT-Grundschutz-Praktiker ist Daniel Straßberger bei der SAVISCON GmbH als Informationssicherheitsbeauftragter tätig. Seit April 2021 kümmert er sich um den internen Aufbau des Informationssicherheits-Management-Systems der SAVISCON GmbH und die Umsetzung aller relevanten Richtlinien und Themen im Bereich Informationssicherheit. Schreiben Sie Daniel Straßberger bei Fragen oder Anregungen zum Thema Informationssicherheit: daniel.strassberger@saviscon.de